Р’ СҖСғРұСҖРёРәСғ "All-over-IP" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№

РҗР»РөРәСҒР°РҪРҙСҖ

РҗР»РөРәСҒР°РҪРҙСҖ РҹавРөР»

РҹавРөлРРҫСҒРәРҫРјРҪР°РҙР·РҫСҖСғ СҖР°РҪРҫ или РҝРҫР·РҙРҪРҫ РҝСҖРёРҙРөСӮСҒСҸ РҝРҫСӮСҖРөРұРҫРІР°СӮСҢ РҫСӮ РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№ РёРҪСӮРөллРөРәСӮСғалСҢРҪРҫР№ СӮРөС…РҪРёРәРё РёРҪСӮРөСҖРҪРөСӮ-РІРөСүРөР№ РҪР°РҙРөР¶РҪРҫР№ Р·Р°СүРёСӮСӢ РёС… РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° РҫСӮ РІР·Р»РҫРјР°. Рҡ РҝСҖРёРјРөСҖСғ, РҙРҫлжРҪР° РұСӢСӮСҢ РҪРөРІРҫР·РјРҫР¶РҪР° СҒРұРҫСҖРәР° РұРҫСӮРҪРөСӮ-СҒРөСӮРөР№ РёР· миллиРҫРҪРҫРІ РёРҪСӮРөСҖРҪРөСӮ-С…РҫР»РҫРҙРёР»СҢРҪРёРәРҫРІ, СғСҮР°СҒСӮРІСғСҺСүРёС… РІ Р°СӮР°РәРө РҪР° СҒРөСҖРІРөСҖСӢ РіРҫСҒСғРҙР°СҖСҒСӮРІРөРҪРҪСӢС… СҒР»СғР¶Рұ или РәСҖСғРҝРҪСӢС… РәРҫРјРҝР°РҪРёР№.

РЎ 1995 Рі. РІ РҜРҝРҫРҪРёРё РҝРҫСӮСҖР°СҮРөРҪРҫ РҫРәРҫР»Рҫ миллиаСҖРҙР° РҙРҫллаСҖРҫРІ РҪР° СҖР°СҒРҝСҖРөРҙРөР»РөРҪРҪСғСҺ СҒРёСҒСӮРөРјСғ СҒРөР№СҒРјРҫР»РҫРіРёСҮРөСҒРәРҫРіРҫ РәРҫРҪСӮСҖРҫР»СҸ. Р’РҙРҫР»СҢ лиРҪРёР№ РіРөРҫР»РҫРіРёСҮРөСҒРәРёС… СҖазлРҫРјРҫРІ СҖазмРөСүРөРҪСӢ СӮСӢСҒСҸСҮРё РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ, РәРҫСӮРҫСҖСӢРө РҝСҖРҫСҒР»СғСҲРёРІР°СҺСӮ СҒРөР№СҒРјРёСҮРөСҒРәСғСҺ РҫРұСҒСӮР°РҪРҫРІРәСғ Рё СҲР»СҺСӮ РҙР°РҪРҪСӢРө РҪР° СҒРІРҫР№ РҫРұлаСҮРҪСӢР№ РіРөРҫСҒРөСҖРІРөСҖ. Р•СҒли РіСҖСғРҝРҝР° РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ РҪР°РұР»СҺРҙР°РөСӮ СҖРҫСҒСӮ РіРөРҫР»РҫРіРёСҮРөСҒРәРҫР№ Р°РәСӮРёРІРҪРҫСҒСӮРё, СӮРҫ СғРјРҪСӢРј СҒРөР№СҒРјРҫРҫРұлаРәРҫРј РҝСҖРёРҪРёРјР°РөСӮСҒСҸ СҖРөСҲРөРҪРёРө РҝРҫ РјР°СҒСҒРҫРІРҫР№ СҖР°СҒСҒСӢР»РәРө СҒРҫРҫРұСүРөРҪРёР№ Рҫ РҪР°РҙРІРёРіР°СҺСүРөРјСҒСҸ Р·РөРјР»РөСӮСҖСҸСҒРөРҪРёРё. РЎРёРіРҪал РҙРҫС…РҫРҙРёСӮ РҙРҫ СҖСҸРҙРҫРІСӢС… СҸРҝРҫРҪСҶРөРІ Р·Р° РҙРөСҒСҸСӮСӢРө РҙРҫли СҒРөРәСғРҪРҙСӢ, РҝРҫСҒР»Рө СҮРөРіРҫ Сғ РҪРёС… РҫСҒСӮР°РөСӮСҒСҸ РҪРөСҒРәРҫР»СҢРәРҫ РјРёРҪСғСӮ, СҮСӮРҫРұСӢ РІСӢРұРөжаСӮСҢ РёР· РҫРҝР°СҒРҪРҫРіРҫ Р·РҙР°РҪРёСҸ РҪР° СҒРөСҖРөРҙРёРҪСғ СғлиСҶСӢ.

РқР° РҝРҫРҙРІРөСҒРҪСӢС… РјРҫСҒСӮах РңРёСҮРёРіР°РҪР° Рё РҡалифРҫСҖРҪРёРё СӮР°РәР¶Рө СғСҒСӮР°РҪРҫРІР»РөРҪСӢ РІРёРұСҖР°СҶРёРҫРҪРҪСӢРө РҙР°СӮСҮРёРәРё. РһРҪРё РәРҫРҪСӮСҖРҫлиСҖСғСҺСӮ РҙСҖСғРіСғСҺ СҒСӮРёС…РёСҺ вҖ“ РІРөСӮРөСҖ. РЈСҖагаРҪСӢ вҖ“ СҚСӮРҫ СҒРөСҖСҢРөР·РҪР°СҸ СғРіСҖРҫР·Р° РҙР»СҸ РҝРҫРҙРІРөСҒРҪСӢС… РјРҫСҒСӮРҫРІ. Р§СӮРҫРұСӢ РҫРұРҪР°СҖСғжиСӮСҢ РҫРҝР°СҒРҪСғСҺ СҒРёСӮСғР°СҶРёСҺ, РҪРөРҫРұС…РҫРҙРёРјРҫ РәРҫРҪСӮСҖРҫлиСҖРҫРІР°СӮСҢ РІРёРұСҖР°СҶРёСҺ РјРҫСҒСӮР° РІ РҪРөСҒРәРҫР»СҢРәРёС… СӮРҫСҮРәах. РҡРҫРіРҙР° РҫРҪР° РҝСҖРөРІСӢСҲР°РөСӮ РҙРҫРҝСғСҒСӮРёРјСӢР№ РҝСҖРөРҙРөР», РҪРөРҫРұС…РҫРҙРёРјРҫ РҝСҖРөСҖРІР°СӮСҢ РҙРІРёР¶РөРҪРёРө РҝРҫ РҝРҫРҙРІРөСҒРҪРҫРјСғ РјРҫСҒСӮСғ, РҝРҫРҝавСҲРөРјСғ РёР·-Р·Р° РҝРҫСҖСӢРІРҫРІ РІРөСӮСҖР° РІ РҝСҖРөРҙаваСҖРёР№РҪРҫРө СҒРҫСҒСӮРҫСҸРҪРёРө.

РЎР»РөРҙСғРөСӮ РҝРҫРҙСҮРөСҖРәРҪСғСӮСҢ, СҮСӮРҫ СҒРҫРІСҖРөРјРөРҪРҪРҫРіРҫ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° РҝРҫРҙРІРөСҒРҪРҫРіРҫ РјРҫСҒСӮР° РІРҝРҫР»РҪРө РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РҙР»СҸ СӮРҫРіРҫ, СҮСӮРҫРұСӢ РҝСҖРөРҙСҒРәазаСӮСҢ РёРҪСӮРөСҖвал РІСҖРөРјРөРҪРё, СҮРөСҖРөР· РәРҫСӮРҫСҖСӢР№ РҝРҫСҒР»РөРҙСғРөСӮ аваСҖРёР№РҪРҫРө РҝСҖРөРәСҖР°СүРөРҪРёРө РҙРІРёР¶РөРҪРёСҸ. РҹРҫРҙРІРөСҒРҪРҫР№ РјРҫСҒСӮ РІРҝРҫР»РҪРө СҒРҝРҫСҒРҫРұРөРҪ СҒамРҫСҒСӮРҫСҸСӮРөР»СҢРҪРҫ РІСӢРҝРҫР»РҪСҸСӮСҢ РәСҖР°СӮРәРҫСҒСҖРҫСҮРҪСӢРө РҝСҖРҫРіРҪРҫР·СӢ СҒРІРҫРёС… РұлижайСҲРёС… С„СғРҪРәСҶРёРҫРҪалСҢРҪСӢС… РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№. ЕгРҫ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° РІРҝРҫР»РҪРө РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ, СҮСӮРҫРұСӢ РҝСҖРё РІСҠРөР·РҙРө РҪР° РҝРҫРҙРІРөСҒРҪРҫР№ РјРҫСҒСӮ СғРҝСҖавлСҸСӮСҢ СҒРёРіРҪалами СҒРІРөСӮРҫС„РҫСҖР° "Р·РөР»РөРҪСӢР№", "Р¶РөР»СӮСӢР№", "РәСҖР°СҒРҪСӢР№".

РһСҮРөРІРёРҙРҪРҫ, СҮСӮРҫ РҙР»СҸ РҙРҫлгРҫСҒСҖРҫСҮРҪРҫРіРҫ РҝСҖРҫРіРҪРҫР·Р° РІРҫР·РјРҫР¶РҪСӢС… РҝСҖРҫРұРҫРә РІРҫР·Р»Рө РҝРҫРҙРІРөСҒРҪРҫРіРҫ РјРҫСҒСӮР° РҪРөРҫРұС…РҫРҙРёРјРҫ РҝСҖРёРІР»РөРәР°СӮСҢ РјРөСӮРөРҫСҖРҫР»РҫРіРҫРІ. Р•СҒли Сғ РҪРёС… РөСҒСӮСҢ РҙР°РҪРҪСӢРө СҒ РҙРІСғС… авСӮРҫРјР°СӮРёСҮРөСҒРәРёС… РјРөСӮРөРҫРҝРҫСҒСӮРҫРІ РҪР° РәажРҙСӢР№ РәРІР°РҙСҖР°СӮРҪСӢР№ РәРёР»РҫРјРөСӮСҖ, СӮРҫ РёС… РҝСҖРөРҙСҒРәазаРҪРёСҸРј РјРҫР¶РҪРҫ РІРөСҖРёСӮСҢ. РҗРІСӮРҫРјР°СӮРёСҮРөСҒРәРёРө РјРөСӮРөРҫРҝРҫСҒСӮСӢ вҖ“ СҚСӮРҫ РҫРҙРёРҪ РёР· СҸСҖРәРёС… РІРҫР·РјРҫР¶РҪСӢС… РҝСҖРёРјРөСҖРҫРІ РјР°СҒСҒРҫРІРҫРіРҫ РҝСҖРёРјРөРҪРөРҪРёСҸ РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ. РЎРөРіРҫРҙРҪСҸ авСӮРҫРјР°СӮРёСҮРөСҒРәРёС… РјРөСӮРөРҫРҝРҫСҒСӮРҫРІ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РјРҪРҫРіРҫ СӮРҫР»СҢРәРҫ РІ РіСғСҒСӮРҫРҪР°СҒРөР»РөРҪРҪСӢС… СҖайРҫРҪах. РҳРјРөРҪРҪРҫ РҝРҫ СҚСӮРҫР№ РҝСҖРёСҮРёРҪРө СӮРҫСҮРҪРҫСҒСӮСҢ РјРөСӮРөРҫРҝСҖРҫРіРҪРҫР·РҫРІ РҙР»СҸ СҖазРҪСӢС… Р·РҫРҪ СҖазРҪР°СҸ. РЈРІРөлиСҮРөРҪРёРө СҮРёСҒла авСӮРҫРјР°СӮРёСҮРөСҒРәРёС… РёРҪСӮРөСҖРҪРөСӮ-РјРөСӮРөРҫРҝРҫСҒСӮРҫРІ РҙРҫлжРҪРҫ РҝСҖРёРІРөСҒСӮРё Рә Р·РҪР°СҮРёСӮРөР»СҢРҪРҫРјСғ РҝРҫРІСӢСҲРөРҪРёСҺ СӮРҫСҮРҪРҫСҒСӮРё РјРөСӮРөРҫРҝСҖРҫРіРҪРҫР·РҫРІ. РқР° РҪРөРө СҒРёР»СҢРҪРҫ влиСҸРөСӮ СӮРҫ, СҒ РҝРҫРјРҫСүСҢСҺ СҒРәРҫР»СҢРәРёС… РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ РјРөСӮРөРҫСҖРҫР»РҫРіРё РҪР°РұР»СҺРҙР°СҺСӮ СӮРҫСӮ или РёРҪРҫР№ Р»РҫРәалСҢРҪСӢР№ РІРёС…СҖСҢ (СҶРёРәР»РҫРҪ или Р°РҪСӮРёСҶРёРәР»РҫРҪ). Р’РёС…СҖСҢ вҖ“ СҚСӮРҫ С…РҫСҖРҫСҲРҫ РҝСҖРөРҙСҒРәазСғРөРјР°СҸ РәРІР°РҙСҖР°СӮРёСҮРҪР°СҸ С„РҫСҖРјР°. Р’РҪСғСӮСҖРё РІРёС…СҖСҸ РҝРҫСҮСӮРё РІСҒРө РҙРөСӮРөСҖРјРёРҪРёСҖРҫРІР°РҪРҫ. РӯР»РөРјРөРҪСӮ СҒР»СғСҮайРҪРҫСҒСӮРё СҒРҫСҒСӮРҫРёСӮ СӮРҫР»СҢРәРҫ РІ СӮРҫРј, РәР°Рә РјРөР¶РҙСғ СҒРҫРұРҫР№ взаимРҫРҙРөР№СҒСӮРІСғСҺСӮ РҙРІР°, СӮСҖРё СҒРҫСҒРөРҙСҒСӮРІСғСҺСүРёС… РҙСҖСғРі СҒ РҙСҖСғРіРҫРј РІРёС…СҖСҸ (СҶРёРәР»РҫРҪР° Рё Р°РҪСӮРёСҶРёРәР»РҫРҪР°).

Р’ РҪР°СғСҮРҪРҫ-фаРҪСӮР°СҒСӮРёСҮРөСҒРәРҫРј филСҢРјРө Р“РҫлливСғРҙР° "РЁРөСҒСӮРҫР№ РҙРөРҪСҢ" [1] РёРҪСӮРөСҖРҪРөСӮ-С…РҫР»РҫРҙРёР»СҢРҪРёРә СҒРҫРҫРұСүР°РөСӮ РіРөСҖРҫСҺ (РҗСҖРҪРҫР»СҢРҙСғ РЁРІР°СҖСҶРҪРөРіРіРөСҖСғ) Рҫ СӮРҫРј, СҮСӮРҫ Р·Р°РәРҫРҪСҮРёР»РҫСҒСҢ РјРҫР»РҫРәРҫ, Рё РҝСҖРҫСҒРёСӮ РҝРҫРҙСӮРІРөСҖРҙРёСӮСҢ РҪРҫРІСӢР№ Р·Р°Рәаз РҪР° РөРіРҫ РҙРҫСҒСӮавРәСғ. РӨР°РҪСӮР°СҒСӮРёРәР° 2000 Рі. РҫСҮРөРҪСҢ РұСӢСҒСӮСҖРҫ СҒСӮала СҖРөалСҢРҪРҫСҒСӮСҢСҺ: СҒРөРіРҫРҙРҪСҸСҲРҪРёРө РёРҪСӮРөСҖРҪРөСӮ-С…РҫР»РҫРҙРёР»СҢРҪРёРәРё СҒами Р·Р°РәазСӢРІР°СҺСӮ РјРҫР»РҫРәРҫ Рё РҙСҖСғРіРёРө РҝСҖРҫРҙСғРәСӮСӢ РІ СҖамРәах РҫСӮРІРөРҙРөРҪРҪРҫРіРҫ РёРј РҙРөРҪРөР¶РҪРҫРіРҫ лимиСӮР°, СҖР°СҒРҝлаСҮРёРІР°СҸСҒСҢ РҝРҫ СҒРјР°СҖСӮ-РәР°СҖСӮРө С…РҫР·СҸРёРҪР°. РўРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРё РёРҪСӮРөСҖРҪРөСӮ-С…РҫР»РҫРҙРёР»СҢРҪРёРәРё РјРҫРіСғСӮ РҫСӮРәСҖСӢРІР°СӮСҢ РҙРІРөСҖРәСғ СӮРҫР»СҢРәРҫ СҒРІРҫРөРјСғ С…РҫР·СҸРёРҪСғ, СғР·РҪаваСҸ РөРіРҫ РҝРҫ лиСҶСғ или РҝРҫ РіРҫР»РҫСҒСғ, РҫРҙРҪР°РәРҫ СӮР°РәРёС… РјРҫРҙРөР»РөР№ РҝРҫРәР° РҪРөСӮ РҪР° СҖСӢРҪРәРө.

РҳРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРҫС„РҫРҪ СҒ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫР№ РёРҙРөРҪСӮифиРәР°СҶРёРөР№ СҮРөР»РҫРІРөРәР° РҝРҫ лиСҶСғ, РіРҫР»РҫСҒСғ Рё СҖРёСҒСғРҪРәСғ РҫСӮРҝРөСҮР°СӮРәР° РҝалСҢСҶР° вҖ“ СҚСӮРҫ СғР¶Рө РҝРҫСҮСӮРё СҖСӢРҪРҫСҮРҪР°СҸ СҖРөалСҢРҪРҫСҒСӮСҢ [2]. ЕгРҫ РјРҫР¶РҪРҫ РұСғРҙРөСӮ РҪР°СҒСӮСҖРҫРёСӮСҢ РҪР° лиСҶР° Рё РіРҫР»РҫСҒР° РҝСҖиглаСҲРөРҪРҪСӢС… РҪР° РҝСҖазРҙРҪРёРә РҙСҖСғР·РөР№. Р’ СҚСӮРҫРј СҒР»СғСҮР°Рө С…РҫР·СҸРёРҪ РҙРҫРјР° РІРҫРҫРұСүРө РјРҫР¶РөСӮ РҫСӮСҒСғСӮСҒСӮРІРҫРІР°СӮСҢ, РёРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРҫС„РҫРҪ или РұРёРҫзамРҫРә РҪР° РәалиСӮРәРө РҝСҖРҫРҝСғСҒСӮСҸСӮ РІ РҙРҫРј РёРјРөРҪРҪРҫ СӮРөС… Р»СҺРҙРөР№, СҮСҢСҸ РұРёРҫРјРөСӮСҖРёСҸ РұСӢла РҝРҫРҙРәР°СҮР°РҪР° РІ СғСҒСӮСҖРҫР№СҒСӮРІР° РҫС…СҖР°РҪСӢ СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ. ДаваСӮСҢ Р»СҺРҙСҸРј РҙРҫСӮСҒСғРҝ РҫРҪРё РұСғРҙСғСӮ СӮРҫР»СҢРәРҫ РІ РҪазРҪР°СҮРөРҪРҪРҫРө С…РҫР·СҸРёРҪРҫРј РІСҖРөРјСҸ, Р° РіРҫСҒСӮРё, РҝСҖРёСҲРөРҙСҲРёРө РҝРҫСҖР°РҪСҢСҲРө, РұСғРҙСғСӮ РҝРҫСҒР»СғСҲРҪРҫ Р¶РҙР°СӮСҢ РҪазРҪР°СҮРөРҪРҪРҫРіРҫ СҮР°СҒР° или Р·РІРҫРҪРёСӮСҢ РҝРҫ СҒРҫСӮРҫРІРҫРјСғ СӮРөР»РөС„РҫРҪСғ С…РҫР·СҸРёРҪСғ, СҮСӮРҫРұСӢ СӮРҫСӮ РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪРҫ СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ РҪажал РәРҪРҫРҝРәСғ "РҫСӮРәСҖСӢСӮСҢ". Р—РІРҫРҪРҫРә РҙСҖСғРіСғ, СҸРІР»СҸСҺСүРөРјСғСҒСҸ С…РҫР·СҸРёРҪРҫРј РёРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРҫС„РҫРҪР° или РёРҪСӮРөСҖРҪРөСӮ-РұРёРҫзамРәР° РІ РёРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРө, вҖ“ СҚСӮРҫ РұлижайСҲР°СҸ РҝРөСҖСҒРҝРөРәСӮРёРІР° РҙР»СҸ РјРҪРҫРіРёС… РёР· РҪР°СҒ. РҹРөСҖРөР№СӮРё РҫСӮ СғР¶Рө РёРјРөСҺСүРёС…СҒСҸ РҝСҖРҫРҙСғРәСӮРҫРІ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР° [2] Рә РёС… СғРҝСҖавлРөРҪРёСҺ СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРё РҪРөСҒР»РҫР¶РҪРҫ.

РҳРҪСӮРөСҖРҪРөСӮ-РҫСӮРҫРҝР»РөРҪРёРө СғРјРҪРҫРіРҫ загРҫСҖРҫРҙРҪРҫРіРҫ РҙРҫРјР° СҸРІР»СҸРөСӮСҒСҸ РҙСҖСғРіРёРј СӮСҖРөРҪРҙРҫРј СҖазвиСӮРёСҸ, РІРҫСҒСӮСҖРөРұРҫРІР°РҪРҪСӢРј СҖСӢРҪРәРҫРј [3]. РһРҙРҪРҫР№ РёР· СҒамСӢС… Р·Р°СӮСҖР°СӮРҪСӢС… СҒСӮР°СӮРөР№ СҚРәСҒРҝР»СғР°СӮР°СҶРёРё загРҫСҖРҫРҙРҪРҫРіРҫ РҙРҫРјР° СҸРІР»СҸРөСӮСҒСҸ РөРіРҫ РҫСӮРҫРҝР»РөРҪРёРө РІ Р·РёРјРҪРөРө РІСҖРөРјСҸ. РҹРҫР»РҪРҫСҶРөРҪРҪРҫ РҫСӮР°РҝливаСӮСҢ загРҫСҖРҫРҙРҪСӢР№ РҙРҫРј, РәРҫРіРҙР° СӮам РҪРөСӮ С…РҫР·СҸРөРІ, РҪРөСӮ СҒРјСӢСҒла. Р’ СҒРІСҸР·Рё СҒ СҚСӮРёРј СҖСҸРҙ РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№ РҝСҖРөРҙлагаСҺСӮ СҒРІРҫРё СӮРөС…РҪРёСҮРөСҒРәРёРө СҖРөСҲРөРҪРёСҸ РҝРҫ РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪРҫРјСғ СғРҝСҖавлРөРҪРёСҺ авСӮРҫРјР°СӮРёСҮРөСҒРәРёРјРё газРҫРІСӢРјРё РәРҫСӮлами или РәРҫСӮлами РҪР° СӮРІРөСҖРҙРҫРј СӮРҫРҝливРө. ДиСҒСӮР°РҪСҶРёРҫРҪРҪРҫРө СғРҝСҖавлРөРҪРёРө РІРөРҙРөСӮСҒСҸ СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ или GSM-РәР°РҪал СҒРІСҸР·Рё РјРҫРұРёР»СҢРҪРҫРіРҫ СӮРөР»РөС„РҫРҪР°. РҡР°Рә РҝСҖавилРҫ, СғРҝСҖавлРөРҪРёРө РәРҫСӮлами РәРҫРјРұРёРҪРёСҖСғРөСӮСҒСҸ СҒ РҝРҫР»СғСҮРөРҪРёРөРј РёРҪС„РҫСҖРјР°СҶРёРё Рҫ СҒРҫСҒСӮРҫСҸРҪРёРё РҝРҫжаСҖРҪРҫ-РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё загРҫСҖРҫРҙРҪРҫРіРҫ РҙРҫРјР°. Р—Р°СӮСҖР°СӮСӢ РҪР° СғСҒСӮР°РҪРҫРІР»РөРҪРёРө РҝРҫРҙРҫРұРҪСӢС… "РјРҫР·РіРҫРІ РҙР»СҸ СғРјРҪРҫРіРҫ РҙРҫРјР°", РҝРҫ СҒР»Рҫвам РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№, РјРҪРҫРіРҫ РјРөРҪСҢСҲРө СҒСӮРҫРёРјРҫСҒСӮРё СҒамРҫРіРҫ авСӮРҫРјР°СӮРёСҮРөСҒРәРҫРіРҫ РәРҫСӮла Рё РҫРәСғРҝР°СҺСӮСҒСҸ Р·Р° 2вҖ“3 РјРөСҒСҸСҶР° СҚРәСҒРҝР»СғР°СӮР°СҶРёРё.

Р РҫР»СҢ РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ РІ СҶРёС„СҖРҫРІРҫР№ СҚРәРҫРҪРҫРјРёРәРө Рё РёС… СҮРёСҒР»РөРҪРҪРҫСҒСӮСҢ, РҪРөСҒРҫРјРҪРөРҪРҪРҫ, РұСғРҙРөСӮ СғРІРөлиСҮРёРІР°СӮСҢСҒСҸ, РҝСҖРё СҚСӮРҫРј РҙР»СҸ РұРҫР»СҢСҲРёРҪСҒСӮРІР° РёР· РҪРёС… Р·Р°СүРёСӮР° РІСӢС…РҫРҙРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РҫРәазСӢРІР°РөСӮСҒСҸ РҝСҖРҫСҒСӮРҫР№, РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РҫРұСӢСҮРҪРҫРіРҫ СҲРёС„СҖРҫРІР°РҪРёСҸ РІСӢС…РҫРҙРҪРҫРіРҫ СӮСҖафиРәР° РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ Рё РёС… физиСҮРөСҒРәРҫР№ Р·Р°СүРёСӮСӢ. РЈ Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРҫРІ РҪРөСӮ РІРҫР·РјРҫР¶РҪРҫСҒСӮРё РҝРҫРҙРҫРұСҖР°СӮСҢ РәР»СҺСҮ СҲРёС„СҖРҫРІР°РҪРёСҸ, РөСҒли Сғ РҪРёС… РҪРөСӮ РҙРҫСҒСӮСғРҝР° Рә РҫСӮРәСҖСӢСӮРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РәРҫРҪРәСҖРөСӮРҪРҫРіРҫ РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәР°. Р•СҒли РҝСҖРөСҒСӮСғРҝРҪРёРә РҪРө Р·РҪР°РөСӮ, РіРҙРө РҝРҫСҒСӮавлРөРҪР° РҫС…СҖР°РҪРҪР°СҸ РІРёРҙРөРҫРәамРөСҖР°, СӮРҫ РҫРҪ РҪРө РјРҫР¶РөСӮ РҝРҫР»СғСҮРёСӮСҢ РөРө РҫСӮРәСҖСӢСӮСӢРө РҙР°РҪРҪСӢРө. ДлСҸ СҖРөализаСҶРёРё Р°СӮР°РәРё РҝСҖРҫСҒРјРҫСӮСҖР° СҮСғР¶РҫРіРҫ РІРёРҙРөРҫРҝРҫСӮРҫРәР° РҝСҖРёРҙРөСӮСҒСҸ РІСҒР»РөРҝСғСҺ РҝРҫРҙРұРёСҖР°СӮСҢ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёР№ РәР»СҺСҮ РөРіРҫ Р·Р°СүРёСӮСӢ.

РҹРҫР»РҫР¶РөРҪРёРө РәР°СҖРҙРёРҪалСҢРҪРҫ РјРөРҪСҸРөСӮСҒСҸ, РәРҫРіРҙР° Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРә СӮРҫСҮРҪРҫ Р·РҪР°РөСӮ С…РҫСӮСҸ РұСӢ РҫРҙРҪСғ Р·Р°СҲРёС„СҖРҫРІР°РҪРҪСғСҺ РәР°СҖСӮРёРҪРәСғ. Р’ СҚСӮРҫРј СҒР»СғСҮР°Рө РҝРҫРҙРҫРұСҖР°СӮСҢ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёР№ РәР»СҺСҮ РҪРөСҒР»РҫР¶РҪРҫ. РҳР· РІСҒРөРіРҫ РІСӢСҲРөСҒРәазаРҪРҪРҫРіРҫ СҒР»РөРҙСғРөСӮ, СҮСӮРҫ СҲРёС„СҖРҫРІР°РҪРёРө РІСӢС…РҫРҙРҪСӢС… СҒРҫСҒСӮРҫСҸРҪРёР№ РҝРҫжаСҖРҪРҫРіРҫ РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәР° СҸРІР»СҸРөСӮСҒСҸ РҙРҫРІРҫР»СҢРҪРҫ СҒР»РҫР¶РҪРҫР№ СӮРөС…РҪРёСҮРөСҒРәРҫР№ Р·Р°РҙР°СҮРөР№.

РҹРҫжаСҖРҪСӢР№ РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРә РёРјРөРөСӮ РІСҒРөРіРҫ РҙРІР° СҒРҫСҒСӮРҫСҸРҪРёСҸ, 0 Рё 1. ДлСҸ РҝРҫР»РҪРҫСҶРөРҪРҪРҫР№ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫР№ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё малРҫРіРҫ РҫРұСҠРөРјР° РҝСҖРёС…РҫРҙРёСӮСҒСҸ СҒРҫР·РҙаваСӮСҢ РҙРІР° РҝСҒРөРІРҙРҫСҒР»СғСҮайРҪСӢС… РҝРҫСӮРҫРәР° РҙР°РҪРҪСӢС… РҪР° РҝРөСҖРөРҙР°СҺСүРөР№ Рё РҝСҖРёРҪРёРјР°СҺСүРөР№ СҒСӮРҫСҖРҫРҪРө. РҹСҖРё СҚСӮРҫРј Рҫ СҒРҫСҒСӮРҫСҸРҪРёРё РәРҫРҪфиРҙРөРҪСҶиалСҢРҪРҫРіРҫ РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәР° РҝРҫжаСҖРҪРҫ-РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё РҝСҖРёРҪРёРјР°СҺСүР°СҸ СҒСӮРҫСҖРҫРҪР° СҒСғРҙРёСӮ, СҒСҖавРҪРёРІР°СҸ РөРіРҫ РҝСҒРөРІРҙРҫСҒР»СғСҮайРҪСӢРө РІСӢС…РҫРҙРҪСӢРө РҝРҫСӮРҫРәРё СҒ СҚСӮалРҫРҪРҪСӢРјРё РҝСҒРөРІРҙРҫСҒР»СғСҮайРҪСӢРјРё РҝРҫСӮРҫРәами. РҹСҖРё СӮР°РәРҫР№ РҫСҖРіР°РҪРёР·Р°СҶРёРё Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё РҙР»СҸ РҝСҖРёРҪСҸСӮРёСҸ СҖРөСҲРөРҪРёР№ РҝСҖРёС…РҫРҙРёСӮСҒСҸ Р°РҪализиСҖРҫРІР°СӮСҢ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РҙлиРҪРҪСӢРө РҝСҒРөРІРҙРҫСҒР»СғСҮайРҪСӢРө РҝРҫСҒР»РөРҙРҫРІР°СӮРөР»СҢРҪРҫСҒСӮРё. РқР°РұР»СҺРҙР°РөСӮСҒСҸ РҫСҮРөРІРёРҙРҪР°СҸ РҝРҫСӮРөСҖСҸ РұСӢСҒСӮСҖРҫРҙРөР№СҒСӮРІРёСҸ.

РҡРҫРіРҙР° СҖРөСҮСҢ РёРҙРөСӮ РҫРұ РёРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРҫС„РҫРҪРө, РёРҪСӮРөСҖРҪРөСӮ-С…РҫР»РҫРҙРёР»СҢРҪРёРәРө, РёРҪСӮРөСҖРҪРөСӮ-РәРҫСӮР»Рө, РјСӢ РёРјРөРөРј РҝСҖавРҫ СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ РёС… РәР°Рә РҝСҖРөРҙСҒСӮавиСӮРөР»РөР№ РёРҪСӮРөСҖРҪРөСӮ-РІРөСүРөР№. РЈРјРҪСӢР№ РҙРҫРј вҖ“ СҚСӮРҫ СғР¶Рө РҪРө РёРҪСӮРөСҖРҪРөСӮ-РІРөСүСҢ, Р° РёРҪСӮРөСҖРҪРөСӮ-РҪРөРҙвижимРҫСҒСӮСҢ. РҹРҫ РІРҪСғСӮСҖРөРҪРҪРөР№ Р»РҫРіРёРәРө СҖСғСҒСҒРәРҫРіРҫ СҸР·СӢРәР° РҝР°СҖаллРөР»СҢРҪРҫ СҒ РёРҪСӮРөСҖРҪРөСӮ-РҪРөРҙвижимРҫСҒСӮСҢСҺ РјСӢ РҙРҫлжРҪСӢ РІСӢРҙРөлиСӮСҢ РҙвижимРҫРө РёРҪСӮРөСҖРҪРөСӮ-РёРјСғСүРөСҒСӮРІРҫ.

Р‘РөСҒРҝРёР»РҫСӮРҪСӢР№ СҖРҫРұРҫСӮ-авСӮРҫРјРҫРұРёР»СҢ, СғРҝСҖавлСҸРөРјСӢР№ СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ, вҖ“ СҚСӮРҫ РҫРҙРҪРҫ РёР· СҒамСӢС… РјРҫРҙРҪСӢС… РҪР°РҝСҖавлРөРҪРёР№, РҝСҖРёРІР»РөРәР°СҺСүРёС… Рә СҒРөРұРө Р·РҪР°СҮРёСӮРөР»СҢРҪСӢР№ РҫРұСүРөСҒСӮРІРөРҪРҪСӢР№ РёРҪСӮРөСҖРөСҒ [4]. РЎРөРіРҫРҙРҪСҸ Р·Р°СҸРІР»СҸСҺСӮ Рҫ СҒРІРҫРөРј Р¶РөлаРҪРёРё РҝСҖРёСҒСғСӮСҒСӮРІРҫРІР°СӮСҢ РІ СҚСӮРҫРј СҒРөРіРјРөРҪСӮРө СҖСӢРҪРәР° СҒРҫСӮРҪРё фиСҖРј, РІРәР»СҺСҮР°СҸ Audi, BMW, Volkswagen (Р“РөСҖРјР°РҪРёСҸ); Nissan (РҜРҝРҫРҪРёСҸ); General Motors, Google (РЎРЁРҗ) Рё Cognitive Technologies (Р РҫСҒСҒРёСҸ). Р РҫРұРҫСӮ-авСӮРҫРјРҫРұРёР»СҢ РҪР° СҒРІРҫРөРј РұРҫСҖСӮСғ РёРјРөРөСӮ РҪРөСҒРәРҫР»СҢРәРҫ РІРёРҙРөРҫРәамРөСҖ, СҒРҝСғСӮРҪРёРәРҫРІСӢР№ РҪавигаСӮРҫСҖ Р“РӣРһРқРҗРЎРЎ/GPS, авСӮРҫРјР°СӮРёР·РёСҖРҫРІР°РҪРҪРҫРө СғРҝСҖавлРөРҪРёРө СҖСғР»РөРј, газРҫРј, СӮРҫСҖРјРҫзами Рё РәРҫСҖРҫРұРәРҫР№ РҝРөСҖРөРҙР°СҮ. РҳСҒРәСғСҒСҒСӮРІРөРҪРҪСӢР№ РёРҪСӮРөллРөРәСӮ СҖРҫРұРҫСӮР°-авСӮРҫРјРҫРұРёР»СҸ РҙРҫлжРөРҪ РІРҫСҒРҝСҖРҫРёР·РІРҫРҙРёСӮСҢ РёРҪСӮРөллРөРәСӮ СҮРөР»РҫРІРөРәР°, СғРҝСҖавлСҸСҺСүРөРіРҫ авСӮРҫРјРҫРұРёР»РөРј, Рё РұСӢСӮСҢ СҒРҝРҫСҒРҫРұРөРҪ РІРҫСҒРҝСҖРёРҪРёРјР°СӮСҢ РіРҫР»РҫСҒРҫРІСӢРө РәРҫРјР°РҪРҙСӢ РҝРҫР»СҢР·РҫРІР°СӮРөР»СҸ или РәРҫРјР°РҪРҙСӢ, РҪР°РұСҖР°РҪРҪСӢРө РҝРҫР»СҢР·РҫРІР°СӮРөР»РөРј РҪР° РәлавиаСӮСғСҖРө.

Р‘РөСҒРҝРёР»РҫСӮРҪСӢР№ СҖРҫРұРҫСӮ-авСӮРҫРјРҫРұРёР»СҢ РҙРҫСҖРҫР¶Рө РҫРұСӢСҮРҪРҫРіРҫ авСӮРҫРјРҫРұРёР»СҸ, РҫРҙРҪР°РәРҫ РөРіРҫ СҚРәСҒРҝР»СғР°СӮР°СҶРёСҸ РІ РәР°СҮРөСҒСӮРІРө СӮР°РәСҒРё РәРҫРјРјРөСҖСҮРөСҒРәРё РҝСҖРёРІР»РөРәР°СӮРөР»СҢРҪР°. РҰРөРҪР° РҫРұСӢСҮРҪРҫРіРҫ СӮР°РәСҒРё РІ РҫСҒРҪРҫРІРҪРҫРј РҫРҝСҖРөРҙРөР»СҸРөСӮСҒСҸ СҒСӮРҫРёРјРҫСҒСӮСҢСҺ СӮСҖСғРҙР° СҮРөР»РҫРІРөРәР°-РІРҫРҙРёСӮРөР»СҸ Рё амРҫСҖСӮРёР·Р°СҶРёРөР№ "Р¶РөР»РөР·Р°". ЗамРөРҪРёРІ СҮРөР»РҫРІРөРәР°-СҲРҫС„РөСҖР° СҖРҫРұРҫСӮРҫРј, РјСӢ РҙРҫлжРҪСӢ РҝРҫР»СғСҮРёСӮСҢ СҒРҪРёР¶РөРҪРёРө РҪР°СҲРёС… РёР·РҙРөСҖР¶РөРә РҝСҖРё РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫРј РҝРҫРІСӢСҲРөРҪРёРё СғСҖРҫРІРҪСҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё. РЎРөРіРҫРҙРҪСҸ РјСӢ РҝСҖРёРІСӢРәли Р·Р°РәазСӢРІР°СӮСҢ СӮР°РәСҒРё СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ, РІ СҒРІСҸР·Рё СҒ СҚСӮРёРј РјРҫР¶РҪРҫ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ СҒР»РҫРІРҫСҒРҫСҮРөСӮР°РҪРёРө "РёРҪСӮРөСҖРҪРөСӮ-СҖРҫРұРҫСӮ-авСӮРҫРјРҫРұРёР»СҢ". Р‘РҫР»РөРө СӮРҫРіРҫ, РҝСҖРёРјРөРҪРөРҪРёРө РёРҪСӮРөСҖРҪРөСӮ-СҖРҫРұРҫСӮРҫРІ-авСӮРҫРјРҫРұРёР»РөР№ РҝРҫСӮСҖРөРұСғРөСӮ РҪРҫРІСӢС… С„РҫСҖРј РҝРөСҖРөРҙР°СҮРё РҝСҖава РҪР° влаРҙРөРҪРёРө РёРјРё.

РҜСҖРәРёРј РҝСҖРёРјРөСҖРҫРј иллСҺСҒСӮСҖР°СҶРёРё РҪРҫРІСӢС… РҝСҖавРҫРІСӢС… РёРҪСӮРөСҖРҪРөСӮ-РҫСӮРҪРҫСҲРөРҪРёР№ РјРҫР¶РөСӮ СҒР»СғжиСӮСҢ РҝРөСҖРөРҙР°СҮР° РҙвижимРҫРіРҫ РёРҪСӮРөСҖРҪРөСӮ-РёРјСғСүРөСҒСӮРІР° РІ РІРёРҙРө РұРөСҒРҝРёР»РҫСӮРҪРҫРіРҫ СҖРҫРұРҫСӮР°-авСӮРҫРјРҫРұРёР»СҸ РҫСӮ РҫРҙРҪРҫРіРҫ физиСҮРөСҒРәРҫРіРҫ лиСҶР° РҙСҖСғРіРҫРјСғ.

Р•СҒли РҫРұР° физиСҮРөСҒРәРёС… лиСҶР° РҝСҖРҫживаСҺСӮ РІ РҫРҙРҪРҫРј РіРҫСҖРҫРҙРө, СӮРҫ РҫРҪРё РјРҫРіСғСӮ РҝРҫСҒСӮСғРҝРёСӮСҢ СӮСҖР°РҙРёСҶРёРҫРҪРҪРҫ: РІСҒСӮСҖРөСӮРёСӮСҢСҒСҸ, РҝРҫжаСӮСҢ РҙСҖСғРі РҙСҖСғРіСғ СҖСғРәРё Рё Р·Р°РәР»СҺСҮРёСӮСҢ СҒРҙРөР»РәСғ Рҫ РҝРөСҖРөРҙР°СҮРө РҝСҖава СҒРҫРұСҒСӮРІРөРҪРҪРҫСҒСӮРё РҫСӮ РҫРҙРҪРҫРіРҫ СҮРөР»РҫРІРөРәР° РҙСҖСғРіРҫРјСғ. РҹРҫР»РҫР¶РөРҪРёРө РјРөРҪСҸРөСӮСҒСҸ, РөСҒли РҙРҫРіРҫРІР°СҖРёРІР°СҺСүРёРөСҒСҸ СҒСӮРҫСҖРҫРҪСӢ РҝСҖРҫживаСҺСӮ РІ СҖазРҪСӢС… РіРҫСҖРҫРҙах, РҪР°РҝСҖРёРјРөСҖ РІ СӮСҖРөС… СҮР°СҒах РөР·РҙСӢ РҪР° РұРөСҒРҝРёР»РҫСӮРҪРҫРј авСӮРҫРјРҫРұРёР»Рө. РҹРҫ РәлаСҒСҒРёСҮРөСҒРәРҫР№ СҒС…РөРјРө РҝСҖРҫРҙавРөСҶ РұРөСҒРҝРёР»РҫСӮРҪРҫРіРҫ авСӮРҫРјРҫРұРёР»СҸ РҙРҫлжРөРҪ РҙРҫРөС…Р°СӮСҢ РҪР° СҒРІРҫРөРј авСӮРҫРјРҫРұРёР»Рө РҙРҫ РіРҫСҖРҫРҙР° РҝРҫРәСғРҝР°СӮРөР»СҸ Рё СӮам, РІСҒСӮСҖРөСӮРёРІСҲРёСҒСҢ лиСҮРҪРҫ, РҙРІР° СҮРөР»РҫРІРөРәР° Р·Р°РәР»СҺСҮР°СҺСӮ РҫРұСӢСҮРҪСғСҺ СҒРҙРөР»РәСғ. ДалРөРө РҝСҖРҫРҙавРөСҶ РҝРҫСҒР»Рө СҒРҙРөР»РәРё РҙРҫлжРөРҪ РҝРҫСӮСҖР°СӮРёСӮСҢ РөСүРө СӮСҖРё СҮР°СҒР°, СҮСӮРҫРұСӢ РІРөСҖРҪСғСӮСҢСҒСҸ РІ СҒРІРҫР№ РіРҫСҖРҫРҙ. РҹРҫР»СғСҮР°РөСӮСҒСҸ, СҮСӮРҫ РҫРҙРёРҪ РёР· СғСҮР°СҒСӮРҪРёРәРҫРІ РәСғРҝли-РҝСҖРҫРҙажи РұРөСҒРҝРёР»РҫСӮРҪРҫРіРҫ авСӮРҫРјРҫРұРёР»СҸ РҙРҫлжРөРҪ СҲРөСҒСӮСҢ СҮР°СҒРҫРІ РұСӢСӮСҢ РІ РҙРҫСҖРҫРіРө РҙР»СҸ СӮРҫРіРҫ, СҮСӮРҫРұСӢ РҫСҒСғСүРөСҒСӮРІРёСӮСҢ СӮСҖР°РҙРёСҶРёРҫРҪРҪСғСҺ СҒРҙРөР»РәСғ.

РһСҮРөРІРёРҙРҪРҫ, СҮСӮРҫ СӮСҖР°СӮРёСӮСҢ СҲРөСҒСӮСҢ СҮР°СҒРҫРІ РҪР° СҒРёРҙРөРҪРёРө РІ авСӮРҫРјРҫРұРёР»Рө СҒ авСӮРҫРҝРёР»РҫСӮРҫРј вҖ“ СҚСӮРҫ РіР»СғРҝРҫСҒСӮСҢ. РҹСҖРҫРҙР°СӮСҢ Рё РәСғРҝРёСӮСҢ СҮСӮРҫ СғРіРҫРҙРҪРҫ РјРҫР¶РҪРҫ СҮРөСҖРөР· РҳРҪСӮРөСҖРҪРөСӮ. ДалРөРө РјРҫР¶РҪРҫ РҝРҫСҒлаСӮСҢ СҒРІРҫР№ РұРөСҒРҝРёР»РҫСӮРҪРёРә РІ РіРҫСҖРҫРҙ РөРіРҫ РұСғРҙСғСүРөРіРҫ С…РҫР·СҸРёРҪР° вҖ“ РҝСғСҒСӮСҢ РөРҙРөСӮ СҒам Рё РҫСҒСӮР°РҪРҫРІРёСӮСҒСҸ РІ РјРөСҒСӮРө, СғРәазаРҪРҪРҫРј РІ РҙРҫРіРҫРІРҫСҖРө Рҫ РәСғРҝР»Рө-РҝСҖРҫРҙажРө. РӨРёР·РёСҮРөСҒРәРёРө РәР»СҺСҮРё РҫСӮ РҙРІРөСҖРөР№ РҝСҖРҫРҙР°РҪРҪРҫРіРҫ РұРөСҒРҝРёР»РҫСӮРҪРҫРіРҫ авСӮРҫРјРҫРұРёР»СҸ РјРҫР¶РҪРҫ РҝРҫСҒлаСӮСҢ РҝРҫ РҝРҫСҮСӮРө РөРіРҫ РҪРҫРІРҫРјСғ влаРҙРөР»СҢСҶСғ.

РҹСҖРё СҚСӮРҫРј РІРҫР·РҪРёРәР°РөСӮ важРҪР°СҸ СҺСҖРёРҙРёСҮРөСҒРәР°СҸ Р·Р°РәРҫРІСӢСҖРәР°: РәРҫРіРҙР° СҒСҮРёСӮР°СӮСҢ СҒРҙРөР»РәСғ РҝРҫ РәСғРҝР»Рө-РҝСҖРҫРҙажРө СҖРҫРұРҫСӮР°-авСӮРҫРјРҫРұРёР»СҸ завРөСҖСҲРөРҪРҪРҫР№? РҡСҖРёСӮРөСҖРёСҸРјРё РјРҫРіСғСӮ РІСӢСҒСӮСғРҝР°СӮСҢ РҙРІР° СҒРҫРұСӢСӮРёСҸ:

РӯСӮР° СҺСҖРёРҙРёСҮРөСҒРәР°СҸ РҪРөРҫРҙРҪРҫР·РҪР°СҮРҪРҫСҒСӮСҢ РҝРҫСҸРІР»СҸРөСӮСҒСҸ СӮРҫР»СҢРәРҫ РҝСҖРё РәСғРҝР»Рө-РҝСҖРҫРҙажРө СҖРҫРұРҫСӮРҫРІ, РәРҫРіРҙР° РҙвижимРҫРө РёРҪСӮРөСҖРҪРөСӮ-РёРјСғСүРөСҒСӮРІРҫ РөСҒСӮСҢ, Р° лиСҮРҪРҫР№ РІСҒСӮСҖРөСҮРё РҝСҖРҫРҙавСҶР° Рё РҝРҫРәСғРҝР°СӮРөР»СҸ РҪРөСӮ. Р‘РөР·РұРҫР»РөР·РҪРөРҪРҪРҫ СҖР°СҒСҲРёСӮСҢ РҝРҫРҙРҫРұРҪСӢРө СҺСҖРёРҙРёСҮРөСҒРәРёРө РәРҫллизии СғРҙР°РөСӮСҒСҸ СӮРҫР»СҢРәРҫ СӮРҫРіРҙР° , РәРҫРіРҙР° Р»СҺРҙРё РҪР°СҮРҪСғСӮ РҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ РёРҪСӮРөСҖРҪРөСӮ-РҝСҖРҫСӮРҫРәРҫР»РҫРј РұРёРҫРјРөСӮСҖРёРәРҫ-РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ.

РҹСҖРҫСӮРҫРәРҫР»СӢ РұРёРҫРјРөСӮСҖРёРәРҫ-РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ РҙРҫлжРҪСӢ СҒСӮСҖРҫРёСӮСҢСҒСҸ РҝРҫ Р°РҪалРҫРіРёРё СҒ РҝСҖРҫСӮРҫРәРҫР»РҫРј РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ, РәРҫСӮРҫСҖСӢРј РҝРҫР»СҢР·СғСҺСӮСҒСҸ РәлиРөРҪСӮСӢ Рё СҒРөСҖРІРөСҖСӢ РҝСҖРё СғСҒСӮР°РҪРҫРІР»РөРҪРёРё РёРҪСӮРөСҖРҪРөСӮ-СҒРҫРөРҙРёРҪРөРҪРёР№ SSL/TLS [5]. РҹРҫ РҝСҖРҫСӮРҫРәРҫР»Сғ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ РәлиРөРҪСӮ Рё СҒРөСҖРІРөСҖ взаимРҪРҫ Р°СғСӮРөРҪСӮифиСҶРёСҖСғСҺСӮСҒСҸ, СҒРҫР·РҙаваСҸ РҫСӮРәСҖСӢСӮСӢРө РәР»СҺСҮРё Р°СҒРёРјРјРөСӮСҖРёСҮРҪРҫР№ РәСҖРёРҝСӮРҫРіСҖафии Рё СҒРҫРұСҒСӮРІРөРҪРҪСӢРө СҒРөРәСҖРөСӮРҪСӢРө РәР»СҺСҮРё. РңСӢ РҝСҖРҫСҒСӮРҫ РҪРө РҫРұСҖР°СүР°РөРј РІРҪРёРјР°РҪРёРө РҪР° СӮРҫСӮалСҢРҪСғСҺ Р·Р°СүРёСӮСғ РІСҒРөРіРҫ РёРҪСӮРөСҖРҪРөСӮ-СӮСҖафиРәР° Р°СҒРёРјРјРөСӮСҖРёСҮРҪСӢРј СҲРёС„СҖРҫРІР°РҪРёРөРј РҙР°РҪРҪСӢС… РҝРҫСҒР»Рө РҫСҮРөСҖРөРҙРҪРҫРіРҫ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ РәлиРөРҪСӮР° Рё СҒРөСҖРІРөСҖР°.

РҹСҖРҫСӮРҫРәРҫР»СӢ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ СӮР°РәР¶Рө РҙРҫлжРҪСӢ СҒСӮР°СӮСҢ РҝРҫРІСҒРөРјРөСҒСӮРҪСӢРјРё Рё РҪРөзамРөСӮРҪСӢРјРё РҙР»СҸ РҝРҫР»СҢР·РҫРІР°СӮРөР»СҸ. РҡРҫРіРҙР° РјСӢ РІРёРҙРёРј РҫРұСҖаз Р·РҪР°РәРҫРјРҫРіРҫ СҮРөР»РҫРІРөРәР°, СҒР»СӢСҲРёРј Р·РҪР°РәРҫРјСӢР№ РіРҫР»РҫСҒ Рё РҝРҫСҒР»Рө СҚСӮРҫРіРҫ РҪажимаРөРј РәРҪРҫРҝРәСғ РҙРҫРјРҫС„РҫРҪР° "РҫСӮРәСҖСӢСӮСҢ", РјСӢ фаРәСӮРёСҮРөСҒРәРё СҖРөализСғРөРј СҮР°СҒСӮСҢ РҝСҖРҫСӮРҫРәРҫла РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ. РһРұРјРөРҪ РҫСӮРәСҖСӢСӮСӢРјРё РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРјРё РҫРұСҖазами Рё РҫРұРјРөРҪ РҫСӮРәСҖСӢСӮСӢРјРё РәР»СҺСҮами Р°СҒРёРјРјРөСӮСҖРёСҮРҪРҫР№ РәСҖРёРҝСӮРҫРіСҖафии, РәРҫСӮРҫСҖСӢРө РјРҫРіСғСӮ РұСӢСӮСҢ РҝРҫР»СғСҮРөРҪСӢ РёР· РҫСӮРәСҖСӢСӮРҫР№ РұРёРҫРјРөСӮСҖРёРё, вҖ“ СҚСӮРҫ РҫРҙРҪРҫ Рё СӮРҫ Р¶Рө. ДалРөРө РҙРІРө СҒСӮРҫСҖРҫРҪСӢ СғР¶Рө РјРҫРіСғСӮ РҝСҖРёРјРөРҪСҸСӮСҢ СӮайРҪСӢРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҫРұСҖазСӢ СҒ РҝСҖРөРҫРұСҖазРҫРІР°РҪРёРөРј РёС… РІ РәРҫРҙ лиСҮРҪСӢС… РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёС… РәР»СҺСҮРөР№ [6, 7, 8, 9], С„РҫСҖРјРёСҖСғСҺСүРёС… СҶРёС„СҖРҫРІСӢРө РҝРҫРҙРҝРёСҒРё или СҲРёС„СҖСғСҺСүРёС… РҙР°РҪРҪСӢРө.

РһСҮРөРІРёРҙРҪРҫ, РёРҪСӮРөСҖРҪРөСӮ-СҒРҙРөР»РәСғ РҝРҫ РәСғРҝР»Рө-РҝСҖРҫРҙажРө СҖРҫРұРҫСӮРҫРІ-авСӮРҫРјРҫРұРёР»РөР№ Рё РҙСҖСғРіРҫРіРҫ РҙвижимРҫРіРҫ РёРҪСӮРөСҖРҪРөСӮ-РёРјСғСүРөСҒСӮРІР° СҒР»РөРҙСғРөСӮ РұРөР·РҫРҝР°СҒРҪРҫ Р·Р°РәР°РҪСҮРёРІР°СӮСҢ РұРёРҫРјРөСӮСҖРёРәРҫ-РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёРј СҖСғРәРҫРҝРҫжаСӮРёРөРј СҒ РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪСӢРј РҫС„РҫСҖРјР»РөРҪРёРөРј СҚР»РөРәСӮСҖРҫРҪРҪРҫРіРҫ РҙРҫРіРҫРІРҫСҖР°, РҝРҫРҙРҝРёСҒР°РҪРҪРҫРіРҫ РҙРІСғРјСҸ СҚР»РөРәСӮСҖРҫРҪРҪСӢРјРё СҶРёС„СҖРҫРІСӢРјРё РҝРҫРҙРҝРёСҒСҸРјРё РҙРІСғС… РҝСҖРёСҲРөРҙСҲРёС… Рә СҒРҫглаСҒРёСҺ СҒСӮРҫСҖРҫРҪ.

ДлСҸ Р»РөгалСҢРҪРҫРіРҫ РҫРұСүРөРҪРёСҸ РіСҖажРҙР°РҪРёРҪР° СҒРҫ СҒРІРҫРёРј Рё СҮСғжими СҖРҫРұРҫСӮами РҪР° РәРҫСҖРҫСӮРәРҫР№ РҙРёСҒСӮР°РҪСҶРёРё РөРјСғ РҝРҫСӮСҖРөРұСғРөСӮСҒСҸ СҚР»РөРәСӮСҖРҫРҪРҪРҫРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРө СғРҙРҫСҒСӮРҫРІРөСҖРөРҪРёРө лиСҮРҪРҫСҒСӮРё.

Р§СӮРҫРұСӢ РјРҫР¶РҪРҫ РұСӢР»Рҫ РІРөСҖРёСӮСҢ РҫСӮРәСҖСӢСӮРҫРјСғ РәР»СҺСҮСғ СҚР»РөРәСӮСҖРҫРҪРҪРҫР№ СҶРёС„СҖРҫРІРҫР№ РҝРҫРҙРҝРёСҒРё РҝРҫРҙ СҚР»РөРәСӮСҖРҫРҪРҪСӢРј РҙРҫРәСғРјРөРҪСӮРҫРј, РҙРөР№СҒСӮРІСғСҺСүРөРө РІ Р РҫСҒСҒРёРё Р·Р°РәРҫРҪРҫРҙР°СӮРөР»СҢСҒСӮРІРҫ [10, 11] СӮСҖРөРұСғРөСӮ СҖРөРіРёСҒСӮСҖР°СҶРёРё РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР° РҝРҫРҙРҝРёСҒР°РҪСӮР° РІ СғРҙРҫСҒСӮРҫРІРөСҖСҸСҺСүРөРј СҶРөРҪСӮСҖРө. Р•СҒли СҒР»РөРҙРҫРІР°СӮСҢ СҚСӮРҫР№ Р»РҫРіРёРәРө, СӮРҫ РҙР»СҸ РҝСҖРҫСӮРҫРәРҫла РұРёРҫРјРөСӮСҖРёРәРҫ-РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ СҖСғРәРҫРҝРҫжаСӮРёСҸ РҝРҫСӮСҖРөРұСғСҺСӮСҒСҸ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө СғРҙРҫСҒСӮРҫРІРөСҖСҸСҺСүРёРө СҶРөРҪСӮСҖСӢ [12, 13, 14], РІ СҺСҖРёСҒРҙРёРәСҶРёРё РәРҫСӮРҫСҖСӢС… РұСғРҙСғСӮ РҪахРҫРҙРёСӮСҢСҒСҸ РҪРө СӮРҫР»СҢРәРҫ РҫСӮРәСҖСӢСӮСӢРө РәР»СҺСҮРё РҝРҫРҙРҝРёСҒР°РҪСӮРҫРІ, РҪРҫ Рё СҒРҫРҫСӮРІРөСӮСҒСӮРІСғСҺСүРёРө РёРј РҫСӮРәСҖСӢСӮСӢРө (РҝСғРұлиСҮРҪСӢРө) РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҫРұСҖазСӢ РҝРҫРҙРҝРёСҒР°РҪСӮРҫРІ (СҚР»РөРәСӮСҖРҫРҪРҪСӢРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө СғРҙРҫСҒСӮРҫРІРөСҖРөРҪРёСҸ лиСҮРҪРҫСҒСӮРё).

Р’РҝРҫР»РҪРө РјРҫР¶РөСӮ РұСӢСӮСҢ, СҮСӮРҫ СғСҒР»СғРіРё РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ СғРҙРҫСҒСӮРҫРІРөСҖСҸСҺСүРөРіРҫ СҶРөРҪСӮСҖР° РұСғРҙСғСӮ излиСҲРҪРёРјРё, РөСҒли РҙРҫРіРҫРІР°СҖРёРІР°СҺСүРёРөСҒСҸ СҒСӮРҫСҖРҫРҪСӢ СғР¶Рө РёРјРөСҺСӮ РҫСӮРәСҖСӢСӮСӢРө РәР»СҺСҮРё РҝСҖРҫРІРөСҖРәРё СҶРёС„СҖРҫРІРҫР№ РҝРҫРҙРҝРёСҒРё, Р·Р°СҖРөРіРёСҒСӮСҖРёСҖРҫРІР°РҪРҪСӢРө РІ РҫРұСӢСҮРҪРҫРј СғРҙРҫСҒСӮРҫРІРөСҖСҸСҺСүРөРј СҶРөРҪСӮСҖРө. Р’ СҚСӮРҫРј СҒР»СғСҮР°Рө влаРҙРөР»РөСҶ РҫфиСҶиалСҢРҪРҫ Р·Р°СҖРөРіРёСҒСӮСҖРёСҖРҫРІР°РҪРҪРҫРіРҫ РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР° РІСҒРөРіРҙР° РјРҫР¶РөСӮ РҝРөСҖРөСҒлаСӮСҢ СҒРІРҫРөРјСғ РҝР°СҖСӮРҪРөСҖСғ СҒРөСҖСӮифиРәР°СӮ СҒРІРҫРөРіРҫ РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР°, РІСӢРҙР°РҪРҪСӢР№ РҫРұСӢСҮРҪСӢРј СғРҙРҫСҒСӮРҫРІРөСҖСҸСҺСүРёРј СҶРөРҪСӮСҖРҫРј.

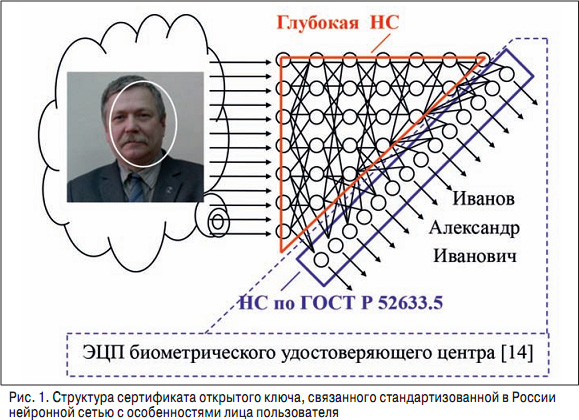

Р§СӮРҫ СӮР°РәРҫРө СҒРөСҖСӮифиРәР°СӮ РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР°, РҝРҫРҪСҸСӮРҪРҫ РІСҒРөРј [10]. РҳРҪР°СҮРө РҫРұСҒСӮРҫРёСӮ РҙРөР»Рҫ СҒ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРј СҚРәвивалРөРҪСӮРҫРј СҒРөСҖСӮифиРәР°СӮР° РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР°. РқР° СҖРёСҒ. 1 РҝСҖРёРІРөРҙРөРҪР° РҫРҙРҪР° РёР· СҒС…РөРј РҫСҖРіР°РҪРёР·Р°СҶРёРё РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ СҒРөСҖСӮифиРәР°СӮР° РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР°.

РһРұСүРөРҝСҖРёРҪСҸСӮСӢРј СҸРІР»СҸРөСӮСҒСҸ РҝРҫРёСҒРә РҝРҫ РәР°РҙСҖСғ Рё РҝСҖРөРҫРұСҖазРҫРІР°РҪРёРө лиСҶР° СҮРөР»РҫРІРөРәР° СҒ РҝСҖРёРјРөРҪРөРҪРёРөРј РіР»СғРұРҫРәРёС… РҪРөР№СҖРҫРҪРҪСӢС… СҒРөСӮРөР№ ГалСғСҲРәРёРҪР° вҖ“ РҘРёРҪСӮРҫРҪР°. РҹСҖРёРҪСҶРёРҝ РҫРұСғСҮРөРҪРёСҸ РіР»СғРұРҫРәРёС… (РјРҪРҫРіРҫСҒР»РҫР№РҪСӢС…) РҪРөР№СҖРҫРҪРҪСӢС… СҒРөСӮРөР№ РёР·РҫРұСҖРөР» РІ 1974 Рі. РҪР°СҲ СҒРҫРҫСӮРөСҮРөСҒСӮРІРөРҪРҪРёРә РҗР»РөРәСҒР°РҪРҙСҖ ГалСғСҲРәРёРҪ [15]. Р’ 2006 Рі. "РҙРҫРҝилил" РіР»СғРұРҫРәРёРө РҪРөР№СҖРҫРҪРҪСӢРө СҒРөСӮРё РҙРҫ РҝСҖРҫРјСӢСҲР»РөРҪРҪРҫРіРҫ РҝСҖРёРјРөРҪРөРҪРёСҸ ДжРөС„СҖРё РҘРёРҪСӮРҫРҪ [16]. РЎ СӮРөС… РҝРҫСҖ РәажРҙР°СҸ СҶРёС„СҖРҫРІР°СҸ РјСӢР»СҢРҪРёСҶР° РёРјРөРөСӮ РҝСҖРёР»РҫР¶РөРҪРёРө, РҫСӮСӢСҒРәРёРІР°СҺСүРөРө РІ СҶРёС„СҖРҫРІРҫРј РәР°РҙСҖРө лиСҶР° Р»СҺРҙРөР№. РқР° СҖРёСҒ. 1 СҖР°РұРҫСӮР° СӮР°РәРҫРіРҫ РҝСҖРёР»РҫР¶РөРҪРёСҸ РҫРұРҫР·РҪР°СҮРөРҪР° РҫвалРҫРј РІРҫРәСҖСғРі РҫРұРҪР°СҖСғР¶РөРҪРҪРҫРіРҫ РІ РәР°РҙСҖРө лиСҶР°. РҹРҫСҒР»Рө РҫРұРҪР°СҖСғР¶РөРҪРёСҸ лиСҶРҫ С„СҖагмРөРҪСӮРёСҖСғРөСӮСҒСҸ РҪР° Р·Р°РҙР°РҪРҪРҫРө СҮРёСҒР»Рҫ СҚР»РөРјРөРҪСӮРҫРІ Р°РҪализа Рё РҝРҫРҙР°РөСӮСҒСҸ РҪР° РІС…РҫРҙСӢ РјРҪРҫРіРҫСҒР»РҫР№РҪРҫР№ СҒРөСӮРё РёСҒРәСғСҒСҒСӮРІРөРҪРҪСӢС… РҪРөР№СҖРҫРҪРҫРІ.

РЎР»РөРҙСғРөСӮ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РҫРұСғСҮР°СӮСҢ Рё РҝРөСҖРөРҫРұСғСҮР°СӮСҢ РіР»СғРұРҫРәРёРө РҪРөР№СҖРҫРҪРҪСӢРө СҒРөСӮРё РҫСҮРөРҪСҢ СӮСҖСғРҙРҪРҫ: РёС… РҫРұСғСҮРөРҪРёРө РёРјРөРөСӮ СҚРәСҒРҝРҫРҪРөРҪСҶиалСҢРҪСғСҺ РІСӢСҮРёСҒлиСӮРөР»СҢРҪСғСҺ СҒР»РҫР¶РҪРҫСҒСӮСҢ Рё СӮСҖРөРұСғРөСӮ РҪалиСҮРёСҸ РҫРіСҖРҫРјРҪСӢС… Рұаз РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҫРұСҖазРҫРІ. Р’ СҒРІСҸР·Рё СҒ СҚСӮРёРј РіР»СғРұРҫРәРёРө РҪРөР№СҖРҫРҪРҪСӢРө СҒРөСӮРё РҫРұСғСҮР°СҺСӮ РҫРҙРҪРҫРәСҖР°СӮРҪРҫ Рё РҙалРөРө РёС… РҝСҖРёРјРөРҪСҸСҺСӮ РҙлиСӮРөР»СҢРҪРҫРө РІСҖРөРјСҸ, РұРөР· РәР°РәРҫР№-лиРұРҫ РәРҫСҖСҖРөРәСӮРёСҖРҫРІРәРё. РқР° СҒРөРіРҫРҙРҪСҸСҲРҪРёР№ РҙРөРҪСҢ Р»СғСҮСҲРёРө РҫРұСҖазСҶСӢ РҝРҫРҙРҫРұРҪСӢС… РҪРөР№СҖРҫСҒРөСӮРөРІСӢС… РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»РөР№ РҝСҖРёРҪРёРјР°СҺСӮ СҖРөСҲРөРҪРёРө "СҒРІРҫР№" или "СҮСғР¶РҫР№" СҒ РҙРҫРІРөСҖРёСӮРөР»СҢРҪРҫР№ РІРөСҖРҫСҸСӮРҪРҫСҒСӮСҢСҺ 0,997.

РўР°Рә РәР°Рә РіР»СғРұРҫРәРёРө РҪРөР№СҖРҫРҪРҪСӢРө СҒРөСӮРё РҝСҖР°РәСӮРёСҮРөСҒРәРё РҪРөСҒРҝРҫСҒРҫРұРҪСӢ СғСҮРёСӮСҢСҒСҸ, СҒРІСҸР·СӢРІР°РҪРёРө РҫСҒРҫРұРөРҪРҪРҫСҒСӮРөР№ РҫРұСҖаза лиСҶР° СҮРөР»РҫРІРөРәР° СҒ РөРіРҫ РҫСӮРәСҖСӢСӮСӢРј РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёРј РәР»СҺСҮРҫРј РҙРҫлжРҪСӢ РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢ РҫРҙРҪРҫСҒР»РҫР№РҪСӢРө РҪРөР№СҖРҫРҪРҪСӢРө СҒРөСӮРё, РұСӢСҒСӮСҖРҫ РҫРұСғСҮР°РөРјСӢРө алгРҫСҖРёСӮРјРҫРј Р“РһРЎРў Р 52633.5 [17]. РӯСӮРҫСӮ алгРҫСҖРёСӮРј РҫРұСғСҮРөРҪРёСҸ РёРјРөРөСӮ лиРҪРөР№РҪСғСҺ РІСӢСҮРёСҒлиСӮРөР»СҢРҪСғСҺ СҒР»РҫР¶РҪРҫСҒСӮСҢ, Рё РҝРҫСӮРҫРјСғ РөРіРҫ РјРҫР¶РҪРҫ СҖРөализРҫРІР°СӮСҢ РҪР° Р»СҺРұРҫР№ РәР°Рә СғРіРҫРҙРҪРҫ малРөРҪСҢРәРҫР№ РІСӢСҮРёСҒлиСӮРөР»СҢРҪРҫР№ РјР°СҲРёРҪРө. РҹСҖРё СҚСӮРҫРј РҫРұСғСҮР°СҺСүР°СҸ РІСӢРұРҫСҖРәР° РҙРҫлжРҪР° СҒРҫСҒСӮРҫСҸСӮСҢ РІСҒРөРіРҫ РёР· 16 РҝСҖРёРјРөСҖРҫРІ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ РҫРұСҖаза. ДлСҸ РҫРұСғСҮРөРҪРёСҸ РҪРөР№СҖРҫРҪРҪРҫР№ СҒРөСӮРё РҝРҫ Р“РһРЎРў Р 52633.5 РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РҪРөСҒРәРҫР»СҢРәРёС… РҪРөР·РҪР°СҮРёСӮРөР»СҢРҪСӢС… РҙРІРёР¶РөРҪРёР№ лиСҶР° РІ РәР°РҙСҖРө. РҳСҒС…РҫРҙРҪСӢРө РҙР°РҪРҪСӢРө РҫРҙРҪРҫСҒР»РҫР№РҪР°СҸ РҪРөР№СҖРҫРҪРҪР°СҸ СҒРөСӮСҢ РҝРҫР»СғСҮР°РөСӮ СҒ РІСӢС…РҫРҙРҫРІ РҪРөР№СҖРҫРҪРҫРІ РҝСҖРөРҙСҲРөСҒСӮРІСғСҺСүРөР№ РіР»СғРұРҫРәРҫР№ РҪРөР№СҖРҫРҪРҪРҫР№ СҒРөСӮРё.

Р’ РёСӮРҫРіРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ РІР°СҖРёР°РҪСӮ СҒРөСҖСӮифиРәР°СӮР° РҫСӮРәСҖСӢСӮРҫРіРҫ РәР»СҺСҮР° РҙРҫлжРөРҪ РІРәР»СҺСҮР°СӮСҢ РІ СҒРөРұСҸ:

ДалРөРө РІСҒСҸ СҚСӮР° РёРҪС„РҫСҖРјР°СҶРёСҸ РҙРҫлжРҪР° РұСӢСӮСҢ РҫС…РІР°СҮРөРҪР° СҚР»РөРәСӮСҖРҫРҪРҪРҫР№ СҶРёС„СҖРҫРІРҫР№ РҝРҫРҙРҝРёСҒСҢСҺ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ СғРҙРҫСҒСӮРҫРІРөСҖСҸСҺСүРөРіРҫ СҶРөРҪСӮСҖР°, РІСӢРҙавСҲРөРіРҫ СҒРөСҖСӮифиРәР°СӮ.

РӨР°РәСӮРёСҮРөСҒРәРё РјСӢ РҝРҫР»СғСҮР°РөРј СҚР»РөРәСӮСҖРҫРҪРҪСӢР№ РҙРҫРәСғРјРөРҪСӮ, РҫСҖРёРөРҪСӮРёСҖРҫРІР°РҪРҪСӢР№ РҪР° РҝСҖРөРҙСҠСҸРІР»РөРҪРёРө РјРҫРұРёР»СҢРҪРҫРјСғ СҖРҫРұРҫСӮСғ, РәРҫСӮРҫСҖСӢР№ РҙРҫлжРөРҪ СғР·РҪР°СӮСҢ СӮРҫРіРҫ СҮРөР»РҫРІРөРәР°, РәСӮРҫ Р·Р°Рәазал РөРјСғ СғСҒР»СғРіРё СҮРөСҖРөР· РёРҪСӮРөСҖРҪРөСӮ-РҫРұлаРәРҫ. РқР°РҝСҖРёРјРөСҖ, РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ СҒРөСҖСӮифиРәР°СӮ СҒР°РҪСӮРөС…РҪРёРәР° или СҒР»СғжаСүРөРіРҫ "РңРҫСҒРіРҫСҖгаза" РҙРҫлжРөРҪ РұСӢСӮСҢ Р·Р°СҖР°РҪРөРө РҫСӮРҝСҖавлРөРҪ РёРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРҫС„РҫРҪСғ РҝРҫРҙСҠРөР·РҙР°, РәСғРҙР° РҫРҪ РҝлаРҪРёСҖСғРөСӮ РҝСҖРёР№СӮРё РІ РұлижайСҲРөРө РІСҖРөРјСҸ. РҳРҪСӮРөСҖРҪРөСӮ-РҙРҫРјРҫС„РҫРҪ СҒамРҫСҒСӮРҫСҸСӮРөР»СҢРҪРҫ РҝСҖРҫРІРөСҖРёСӮ РҝРҫРҙлиРҪРҪРҫСҒСӮСҢ Рё СҶРөР»РҫСҒСӮРҪРҫСҒСӮСҢ СҚР»РөРәСӮСҖРҫРҪРҪРҫРіРҫ РҙРҫРәСғРјРөРҪСӮР° Рё СғР·РҪР°РөСӮ СҮРөР»РҫРІРөРәР° РҝРҫ лиСҶСғ, РәРҫРіРҙР° РҫРҪ РҝРҫРҝР°РҙРөСӮ РІ РөРіРҫ РҝРҫР»Рө Р·СҖРөРҪРёСҸ. Р‘РҫР»РөРө СӮРҫРіРҫ, РҝРҫСҒРөСӮРёСӮРөР»СҢ РІСҒРөРіРҙР° СҒРјРҫР¶РөСӮ РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪРҫ РҙРҫРіРҫРІРҫСҖРёСӮСҢСҒСҸ СҒ Р»СҺРұРҫР№ СҒР»СғР¶РұРҫР№ СғРјРҪРҫРіРҫ РҙРҫРјР°, РҝРҫРҙРҝРёСҒСӢРІР°СҸ СҒРІРҫРөР№ СҚР»РөРәСӮСҖРҫРҪРҪРҫР№ СҶРёС„СҖРҫРІРҫР№ РҝРҫРҙРҝРёСҒСҢСҺ СҒРІРҫРё СҒРҫРҫРұСүРөРҪРёСҸ.

РҗРҪалРҫРіРёСҮРҪР°СҸ СҒРёСӮСғР°СҶРёСҸ РІРҫР·РҪРёРәРҪРөСӮ Рё РІ СҒР»СғСҮР°Рө РІСӢР·РҫРІР° СҖРҫРұРҫСӮР° РёРҪСӮРөСҖРҪРөСӮ-СӮР°РәСҒРё. Р•СҒли СҖРҫРұРҫСӮ-СӮР°РәСҒРё СғР·РҪР°РөСӮ Р·Р°РәазСҮРёРәР° СҒ РҝРҫРјРҫСүСҢСҺ СҒРІРҫРөР№ РІРёРҙРөРҫРәамРөСҖСӢ, РәРҫРіРҙР° СӮРҫСӮ РҝРҫРҙРҫР№РҙРөСӮ Рә РҙРІРөСҖРё РјР°СҲРёРҪСӢ, СӮРҫ РҝСҖРёРјРөСӮ СҖРөСҲРөРҪРёРө РҫСӮРәСҖСӢСӮСҢ замРҫРә РҙРІРөСҖРё Рё РҝСғСҒСӮРёСӮСҢ РёРјРөРҪРҪРҫ Р·Р°РәазСҮРёРәР° РІ СҒалРҫРҪ РјР°СҲРёРҪСӢ. РҹРҫР»СғСҮРёРІ СҒРөСҖСӮифиРәР°СӮ СҒ РҫСӮРәСҖСӢСӮРҫР№ РұРёРҫРјРөСӮСҖРёРөР№, СҖРҫРұРҫСӮ-СӮР°РәСҒРё РұСғРҙРөСӮ РҫСҲРёРұР°СӮСҢСҒСҸ РҝСҖРёРјРөСҖРҪРҫ СӮСҖРё СҖаза РҪР° РәажРҙСғСҺ СӮСӢСҒСҸСҮСғ РҝСҖавилСҢРҪСӢС… СҖРөСҲРөРҪРёР№. Р•СҒли Р¶Рө РҫРҪ РҝРҫР»СғСҮРёСӮ РұРҫР»СҢСҲРө РёРҪС„РҫСҖРјР°СҶРёРё Рҫ Р·Р°РәазСҮРёРәРө, РҪР°РҝСҖРёРјРөСҖ РҪРҫРјРөСҖ РјРҫРұРёР»СҢРҪРҫРіРҫ СӮРөР»РөС„РҫРҪР°, СӮРҫ СҖРҫРұРҫСӮ РІРҫРҫРұСүРө РҪРёРәРҫРіРҙР° РҪРө РұСғРҙРөСӮ РҫСҲРёРұР°СӮСҢСҒСҸ, РҫСӮРәСҖСӢРІР°СҸ РҙРІРөСҖСҢ СҒРІРҫРөРјСғ РәлиРөРҪСӮСғ.

БиРҫРјРөСӮСҖРёСҸ СғРҙРҫРұРҪР° СӮРөРј, СҮСӮРҫ РІ СҚСӮРҫСӮ С„СҖагмРөРҪСӮ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° СғР¶Рө РІР»РҫР¶РөРҪСӢ Р·РҪР°СҮРёСӮРөР»СҢРҪСӢРө СҖРөСҒСғСҖСҒСӢ. Р’ СҮР°СҒСӮРҪРҫСҒСӮРё, РјРөР¶РҙСғРҪР°СҖРҫРҙРҪРҫРө СҒРҫРҫРұСүРөСҒСӮРІРҫ РІ РҝРөСҖРёРҫРҙ СҒ 2002 Рі. РҝРҫ РҪР°СҒСӮРҫСҸСүРөРө РІСҖРөРјСҸ СҖазСҖР°РұРҫСӮалРҫ Рё РІРІРөР»Рҫ РІ РҙРөР№СҒСӮРІРёРө 121 РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ СҒСӮР°РҪРҙР°СҖСӮ, Р° 31 РҙРҫРәСғРјРөРҪСӮ РҪахРҫРҙРёСӮСҒСҸ РІ СҒСӮР°РҙРёРё СҖазСҖР°РұРҫСӮРәРё [18].

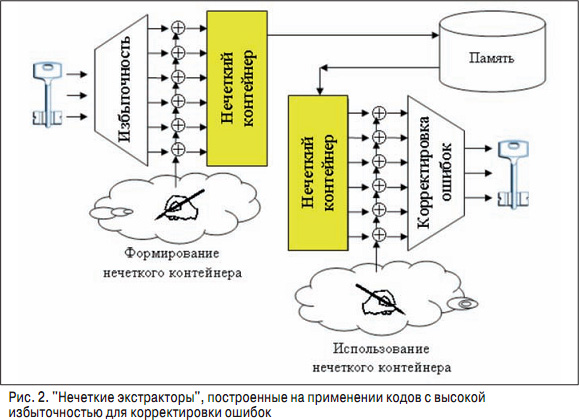

РңРөР¶РҙСғРҪР°СҖРҫРҙРҪР°СҸ РұРёРҫРјРөСӮСҖРёРәРҫ-РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәР°СҸ РҫРұСүРөСҒСӮРІРөРҪРҪРҫСҒСӮСҢ Р°РәСӮРёРІРҪРҫ РҫРұСҒСғР¶РҙР°РөСӮ РҝСҖРёРјРөРҪРөРҪРёРө СӮР°Рә РҪазСӢРІР°РөРјСӢС… РҪРөСҮРөСӮРәРёС… СҚРәСҒСӮСҖР°РәСӮРҫСҖРҫРІ [19, 20] РҙР»СҸ Р·Р°СүРёСӮСӢ РҝРөСҖСҒРҫРҪалСҢРҪСӢС… РҙР°РҪРҪСӢС…. Р РёСҒ. 2 иллСҺСҒСӮСҖРёСҖСғРөСӮ СҖР°РұРҫСӮСғ "РҪРөСҮРөСӮРәРҫРіРҫ СҚРәСҒСӮСҖР°РәСӮРҫСҖР°", РҝСҖРөРҫРұСҖазСғСҺСүРөРіРҫ СҖСғРәРҫРҝРёСҒРҪСӢР№ РҝР°СҖРҫР»СҢ РІ РәРҫРҙ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ РәР»СҺСҮР°.

РҡажРҙСӢР№ РҝСҖРёРјРөСҖ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ РҫРұСҖаза РҫСӮлиСҮР°РөСӮСҒСҸ РҫСӮ РҙСҖСғРіРҫРіРҫ РҝСҖРёРјРөСҖР° СӮР°РәРҫРіРҫ Р¶Рө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫРіРҫ РҫРұСҖаза. РҹРҫ СҚСӮРҫР№ РҝСҖРёСҮРёРҪРө "РҪРөСҮРөСӮРәРёРө СҚРәСҒСӮСҖР°РәСӮРҫСҖСӢ" РҝСҖРёРјРөРҪСҸСҺСӮ РёР·РұСӢСӮРҫСҮРҪСӢРө РәРҫРҙСӢ, СҒРҝРҫСҒРҫРұРҪСӢРө РәРҫСҖСҖРөРәСӮРёСҖРҫРІР°СӮСҢ РҫСҲРёРұРәРё. РҡР°Рә РІРёРҙРҪРҫ РёР· СҖРёСҒ. 2, РҝРөСҖРІРҫРҪР°СҮалСҢРҪРҫ РәРҫРҙ РәР»СҺСҮР° РҪР°РәСҖСӢРІР°СҺСӮ РұРҫР»РөРө РҙлиРҪРҪСӢРј РәРҫРҙРҫРј СҒ РҫРұРҪР°СҖСғР¶РөРҪРёРөРј Рё РёСҒРҝСҖавлРөРҪРёРөРј РҫСҲРёРұРҫРә. ДалРөРө С„РҫСҖРјРёСҖСғСҺСӮ РҪРөСҮРөСӮРәРёР№ РәРҫРҪСӮРөР№РҪРөСҖ, СҒРәлаРҙСӢРІР°СҸ РҝРҫ РјРҫРҙСғР»СҺ 2 РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ РәРҫРҙ, РҝРҫР»СғСҮРөРҪРҪСӢР№ РәРІР°РҪСӮРҫРІР°РҪРёРөРј РҝРҫ СҒСҖРөРҙРҪРөРјСғ СғСҖРҫРІРҪСҺ РҙР°РҪРҪСӢС… СҖСғРәРҫРҝРёСҒРҪРҫРіРҫ РҝРҫСҮРөСҖРәР°. РўР°РәРҫР№ РҪРөСҮРөСӮРәРёР№ РәРҫРҪСӮРөР№РҪРөСҖ Р·Р° СҖСғРұРөР¶РҫРј СҒСҮРёСӮР°РөСӮСҒСҸ Р·Р°СүРёСүРөРҪРҪСӢРј Рё, РҝРҫ Р·Р°СҖСғРұРөР¶РҪСӢРј СҖРөРәРҫРјРөРҪРҙР°СҶРёСҸРј, РөРіРҫ РјРҫР¶РҪРҫ С…СҖР°РҪРёСӮСҢ РІ РҙРҫлгРҫРІСҖРөРјРөРҪРҪРҫР№ РҝамСҸСӮРё.

РҡРҫРіРҙР° РҪСғР¶РҪРҫ РІРҫСҒРҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ СҒРІРҫРёРј РәР»СҺСҮРҫРј, РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢ РёР·РІР»РөРәР°РөСӮ РёР· РҝамСҸСӮРё СҒРІРҫР№ РҪРөСҮРөСӮРәРёР№ РәРҫРҪСӮРөР№РҪРөСҖ, РҝРёСҲРөСӮ СҖСғРәРҫРҝРёСҒРҪРҫРө СҒР»РҫРІРҫ-РҝР°СҖРҫР»СҢ, РәРІР°РҪСӮСғРөСӮ РөРіРҫ Рё РҝРҫР»СғСҮРёРІСҲРёР№СҒСҸ РұРёРҫРәРҫРҙ СҒРәлаРҙСӢРІР°РөСӮ РҝРҫ РјРҫРҙСғР»СҺ 2 СҒ РҙР°РҪРҪСӢРјРё РҪРөСҮРөСӮРәРҫРіРҫ РәРҫРҪСӮРөР№РҪРөСҖР°. Р’СӮРҫСҖРҫРө СҒР»РҫР¶РөРҪРёРө РҝРҫ РјРҫРҙСғР»СҺ 2 СҒРҪРёРјР°РөСӮ Р·Р°СүРёСӮСғ СҒ РәР»СҺСҮР°, РҪР°РәСҖСӢСӮРҫРіРҫ РёР·РұСӢСӮРҫСҮРҪСӢРј РәРҫРҙРҫРј. Р•СҒли РҫСҲРёРұРҫРә РІ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҙР°РҪРҪСӢС… малРҫ, СӮРҫ РҫРҪРё РәРҫСҖСҖРөРәСӮРёСҖСғСҺСӮСҒСҸ РёР·РұСӢСӮРҫСҮРҪСӢРј РәРҫРҙРҫРј. Р’ РёСӮРҫРіРө РІРҫСҒСҒСӮР°РҪавливаРөСӮСҒСҸ РәРҫСҖРҫСӮРәРёР№ лиСҮРҪСӢР№ РәР»СҺСҮ РҝРҫР»СҢР·РҫРІР°СӮРөР»СҸ.

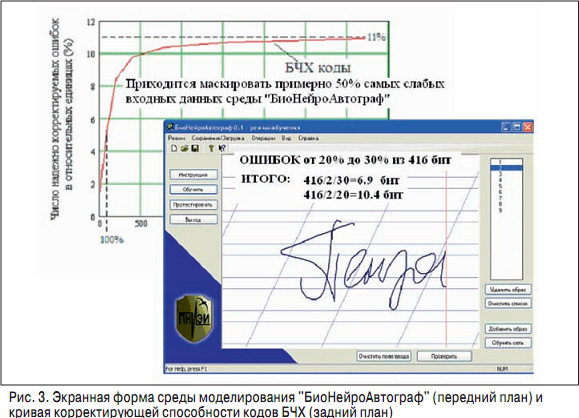

РһРұСүР°СҸ СҒС…РөРјР° СҖР°РұРҫСӮСӢ "РҪРөСҮРөСӮРәРёС… СҚРәСҒСӮСҖР°РәСӮРҫСҖРҫРІ" РұРөР·СғРҝСҖРөСҮРҪР°, РҫРҙРҪР°РәРҫ СҚффРөРәСӮРёРІРҪРҫСҒСӮСҢ РҝРҫРҙРҫРұРҪРҫР№ Р·Р°СүРёСӮСӢ СҒР»РөРҙСғРөСӮ РҝСҖРҫРІРөСҖСҸСӮСҢ РҪР° РҙРҫСҒСӮРҫРІРөСҖРҪСӢС… РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҙР°РҪРҪСӢС…. РЎРөРіРҫРҙРҪСҸ РұРөСҒРҝлаСӮРҪРҫ РҝРҫР»СғСҮРёСӮСҢ РҙРҫСҒСӮРҫРІРөСҖРҪСӢРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҙР°РҪРҪСӢРө РјРҫР¶РҪРҫ СӮРҫР»СҢРәРҫ РІ Р РҫСҒСҒРёРё, РҙР»СҸ СҚСӮРҫР№ СҶРөли СҒРҫР·РҙР°РҪРҫ СҒРҝРөСҶиалСҢРҪРҫРө РҝСҖРёР»РҫР¶РөРҪРёРө "БиРҫРқРөР№СҖРҫРҗРІСӮРҫРіСҖаф" [21]. ДлСҸ СӮРҫРіРҫ СҮСӮРҫРұСӢ РІРҫСҒРҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ РҝСҖРёР»РҫР¶РөРҪРёРөРј, РөРіРҫ РҪСғР¶РҪРҫ Р·Р°РҝСғСҒСӮРёСӮСҢ РҪР° СҒРІРҫРөРј РәРҫРјРҝСҢСҺСӮРөСҖРө Рё РҪР°РҝРёСҒР°СӮСҢ СҖСғРәРҫРҝРёСҒРҪСӢРө СҒРёРјРІРҫР»СӢ РјР°РҪРёРҝСғР»СҸСӮРҫСҖРҫРј "РјСӢСҲСҢ" или Р»СҺРұСӢРј РіСҖафиСҮРөСҒРәРёРј РҝлаРҪСҲРөСӮРҫРј. РӯРәСҖР°РҪРҪР°СҸ С„РҫСҖРјР° СҖРөжима РҫРұСғСҮРөРҪРёСҸ СҒСҖРөРҙСӢ РјРҫРҙРөлиСҖРҫРІР°РҪРёСҸ "БиРҫРқРөР№СҖРҫРҗРІСӮРҫРіСҖаф" РҝСҖРёРІРөРҙРөРҪР° РҪР° СҖРёСҒ. 3. РҹСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө СҒРҫР·РҙР°РҪРҫ СӮР°Рә, СҮСӮРҫРұСӢ РјРҫР¶РҪРҫ РұСӢР»Рҫ РёРјРөСӮСҢ РҙРҫСҒСӮСғРҝ РәРҫ РІСҒРөРј РІРҪСғСӮСҖРөРҪРҪРёРј РҙР°РҪРҪСӢРј РҝСҖРҫРҙСғРәСӮР°. РҡР°Рә РөРіРҫ РҝРҫР»СғСҮРёСӮСҢ, РҫРҝРёСҒР°РҪРҫ РІ СғСҮРөРұРҪРҫРј РҝРҫСҒРҫРұРёРё [22].

ДлСҸ РҪР°СҒ важРҪРҫ СӮРҫ, СҮСӮРҫ РІ СҒСҖРөРҙСғ РјРҫРҙРөлиСҖРҫРІР°РҪРёСҸ "БиРҫРқРөР№СҖРҫРҗРІСӮРҫРіСҖаф" РІСҒСӮСҖРҫРөРҪ РҙРІСғС…РјРөСҖРҪСӢР№ РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»СҢ РӨСғСҖСҢРө, РәРҫСӮРҫСҖСӢР№ РҝСҖРөРҫРұСҖазСғРөСӮ РҙРёРҪамиРәСғ СҖСғРәРҫРҝРёСҒРҪРҫРіРҫ РҝРҫСҮРөСҖРәР° РІ 416 РәРҫСҚффиСҶРёРөРҪСӮРҫРІ РӨСғСҖСҢРө. РӯСӮРё РәРҫСҚффиСҶРёРөРҪСӮСӢ РҙалРөРө РёСҒРҝРҫР»СҢР·СғСҺСӮСҒСҸ РәР°Рә РәРҫРҪСӮСҖРҫлиСҖСғРөРјСӢРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҝР°СҖамРөСӮСҖСӢ.

Р’ СҒСҖРөРҙСғ РјРҫРҙРөлиСҖРҫРІР°РҪРёСҸ РІСҒСӮСҖРҫРөРҪР° РҫРҙРҪРҫСҒР»РҫР№РҪР°СҸ РҪРөР№СҖРҫРҪРҪР°СҸ СҒРөСӮСҢ, РҝСҖРөРҫРұСҖазСғСҺСүР°СҸ 416 РІС…РҫРҙРҪСӢС… РҝР°СҖамРөСӮСҖРҫРІ РІ 256 РұРёСӮ РәРҫРҙР° Р°СғСӮРөРҪСӮифиРәР°СҶРёРё. РҡажРҙСӢР№ РҪРөР№СҖРҫРҪ РҫРҙРҪРҫСҒР»РҫР№РҪРҫР№ СҒРөСӮРё РёРјРөРөСӮ 25 РІС…РҫРҙРҫРІ, РҫРұСғСҮРөРҪРёРө РІСӢРҝРҫР»РҪСҸРөСӮСҒСҸ РҝРҫ алгРҫСҖРёСӮРјСғ Р“РһРЎРў Р 52633.5 [17]. РҹРҫСҒР»Рө РәажРҙРҫР№ РёРҪРёСҶРёР°СҶРёРё СҖРөжима "РҝСҖРҫРІРөСҖРёСӮСҢ" РәРҫСҚффиСҶРёРөРҪСӮСӢ РӨСғСҖСҢРө Р·Р°РҝРёСҒСӢРІР°СҺСӮСҒСҸ РІ файл Data/вҖҰ./params.txt. РҹРҫР»СҢР·СғСҸСҒСҢ СҚСӮРёРјРё РҙР°РҪРҪСӢРјРё, Р»РөРіРәРҫ СғРұРөРҙРёСӮСҢСҒСҸ РІ СӮРҫРј, СҮСӮРҫ РҝСҖРёРјРёСӮРёРІРҪРҫРө РәРІР°РҪСӮРҫРІР°РҪРёРө РёС… РҝРҫ СҒСҖРөРҙРҪРөРјСғ Р·РҪР°СҮРөРҪРёСҺ РҙР°РөСӮ РәРҫРҙСӢ РҙлиРҪРҪРҫР№ РІ 416 РұРёСӮ, СҒРҫРҙРөСҖжаСүРёРө РҫСӮ 20 РҙРҫ 30% РҫСҲРёРұРҫРә.

Р•СҒли РҪР° СҚСӮРёС… РҙР°РҪРҪСӢС… РҝРҫРҝСӢСӮР°СӮСҢСҒСҸ РҝРҫСҒСӮСҖРҫРёСӮСҢ "РҪРөСҮРөСӮРәРёР№ СҚРәСҒСӮСҖР°РәСӮРҫСҖ", РҝСҖРёРјРөРҪСҸСҸ РәРҫРҙ Р‘РҫСғР·Р° вҖ“ Р§РҫСғРҙС…СғСҖРҙСӢ вҖ“ РҘРҫРәРІРёРҪСҮС…РөРјР° (РәРҫРҙСӢ БЧРҘ), СӮРҫ РҪРөРҫРұС…РҫРҙРёРјРҫ Р·Р°СҖР°РҪРөРө РІСӢРұСҖР°СӮСҢ РёС… РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮСҢ. РқР° Р·Р°РҙРҪРөРј РҝлаРҪРө СҖРёСҒ. 3 РҙР°РҪР° РәСҖРёРІР°СҸ СҒРІСҸР·Рё РҝСҖРҫСҶРөРҪСӮР° РәРҫСҖСҖРөРәСӮРёСҖСғРөРјСӢС… РҫСҲРёРұРҫРә РәРҫРҙРҫРј БЧРҘ РәР°Рә С„СғРҪРәСҶРёРё РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё СҚСӮРҫРіРҫ РәРҫРҙР°. РҹРҫ С…Р°СҖР°РәСӮРөСҖСғ СҚСӮРҫР№ РәСҖРёРІРҫР№ РІРёРҙРҪРҫ, СҮСӮРҫ РҝСҖРё 100% РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё РәРҫРҙР° БЧРҘ РҫРҪ РәРҫСҖСҖРөРәСӮРёСҖСғРөСӮ 5% РҫСҲРёРұРҫРә. РҹСҖРё 500% РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё РәРҫРҙР° БЧРҘ РҫРҪ РәРҫСҖСҖРөРәСӮРёСҖСғРөСӮ 10% РҫСҲРёРұРҫРә. РҹСҖРё Р»СҺРұРҫР№ РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё РәРҫРҙРҫРІ БЧРҘ РҫРҪРё РҪРө РјРҫРіСғСӮ РәРҫСҖСҖРөРәСӮРёСҖРҫРІР°СӮСҢ РұРҫР»РөРө 11%. Рқам Р¶Рө РҪСғР¶РҪРҫ РәРҫСҖСҖРөРәСӮРёСҖРҫРІР°СӮСҢ РҫСӮ 20 РҙРҫ 30% РҫСҲРёРұРҫРә.

ДлСҸ СӮРҫРіРҫ СҮСӮРҫРұСӢ РәРҫРҙСӢ БЧРҘ СҒСӮали СҖР°РұРҫСӮР°СӮСҢ РІ "РҪРөСҮРөСӮРәРёС… СҚРәСҒСӮСҖР°РәСӮРҫСҖах", РҪРөРҫРұС…РҫРҙРёРјРҫ РјР°СҒРәРёСҖРҫРІР°СӮСҢ РҝСҖРёРјРөСҖРҪРҫ РҝРҫР»РҫРІРёРҪСғ СҒамСӢС… РҪРөСҒСӮР°РұРёР»СҢРҪСӢС… СҖазСҖСҸРҙРҫРІ РұРёРҫРәРҫРҙР°. РўРҫРіРҙР° РҙлиРҪР° РәРҫРҙР° РәР»СҺСҮР° РҙР»СҸ 30-РәСҖР°СӮРҪРҫР№ РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё СҒРҫСҒСӮавиСӮ 416/2/30 = 6,7 РұРёСӮР°, РҝСҖРё 20-РәСҖР°СӮРҪРҫР№ РёР·РұСӢСӮРҫСҮРҪРҫСҒСӮРё РәРҫРҙР° вҖ“ 416/2/20 = 10,4 РұРёСӮР°.

РҹСҖРё СҒСӮРҫР»СҢ малРҫР№ РҙлиРҪРө РәР»СҺСҮР° СҲРёС„СҖРҫРІР°РҪРёСҸ РҪРё Рҫ РәР°РәРҫР№ СҒРөСҖСҢРөР·РҪРҫР№ Р·Р°СүРёСӮРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҙР°РҪРҪСӢС… РіРҫРІРҫСҖРёСӮСҢ РҪРө РҝСҖРёС…РҫРҙРёСӮСҒСҸ. РҳСҒРәР»СҺСҮРөРҪРёРөРј СҸРІР»СҸРөСӮСҒСҸ СӮРҫР»СҢРәРҫ РұРёРҫРјРөСӮСҖРёСҸ СҖРёСҒСғРҪРәР° СҖР°РҙСғР¶РҪРҫР№ РҫРұРҫР»РҫСҮРәРё глаза. РҳР· РҪРөРө ДаСғРіРјР°РҪ [20] РҝРҫР»СғСҮР°РөСӮ 2048 РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҝР°СҖамРөСӮСҖРҫРІ, СҚСӮРҫ РҙР°РөСӮ РәР»СҺСҮ РҙлиРҪРҫР№ 2048/2/20 = 51,2 РұРёСӮР°. Р“РҫР»РҫСҒ [19], СҖСғРәРҫРҝРёСҒРҪСӢР№ РҝРҫСҮРөСҖРә [21], СҖРёСҒСғРҪРәРё РҫСӮРҝРөСҮР°СӮРәРҫРІ РҝалСҢСҶР° [19], РҝРҫРҙРәРҫР¶РҪСӢРө РәСҖРҫРІРөРҪРҫСҒРҪСӢРө СҒРҫСҒСғРҙСӢ лаРҙРҫРҪРё, лиСҶРҫ СҮРөР»РҫРІРөРәР° [16] РҙР°СҺСӮ РҙлиРҪСғ РәР»СҺСҮР° РҫСӮ 6 РҙРҫ 14 РұРёСӮ.

РЎРҫР·РҙавСҲРөРөСҒСҸ РҝРҫР»РҫР¶РөРҪРёРө СҒ РҫСҮРөРҪСҢ РәРҫСҖРҫСӮРәРҫР№ РҙлиРҪРҫР№ РәР»СҺСҮР° СҲРёС„СҖРҫРІР°РҪРёСҸ РјРөРҪСҸРөСӮСҒСҸ, РөСҒли РјСӢ РҝРөСҖРөС…РҫРҙРёРј Рә РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҺ РҫСӮРөСҮРөСҒСӮРІРөРҪРҪСӢС… РҪРөР№СҖРҫСҒРөСӮРөРІСӢС… РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»РөР№ "РұРёРҫРјРөСӮСҖРёСҸ вҖ“ РәРҫРҙ". Р’СҒРө РҫРҪРё СҒСӮСҖРҫСҸСӮСҒСҸ РёР· СҖР°СҒСҮРөСӮР° РјР°РәСҒималСҢРҪРҫ РІРҫР·РјРҫР¶РҪРҫР№ РҙлиРҪСӢ РәР»СҺСҮР° РҝСҖРё РҙРҫСҒСӮСғРҝРө Рә РҫРҝРөСҖР°СҶРёРҫРҪРҪСӢРј СҒРёСҒСӮРөмам Windows Рё Linux (256 РұРёСӮ или 32 8-РұРёСӮРҪСӢС… СҒР»СғСҮайРҪСӢС… СҒРёРјРІРҫла). РһРҙРҪР°РәРҫ РІСӢС…РҫРҙРҪСӢРө РҙР°РҪРҪСӢРө СӮР°РәРёС… РҙлиРҪРҪСӢС… РәР»СҺСҮРөР№ РҪРө СҸРІР»СҸСҺСӮСҒСҸ РҪРөзавиСҒРёРјСӢРјРё.

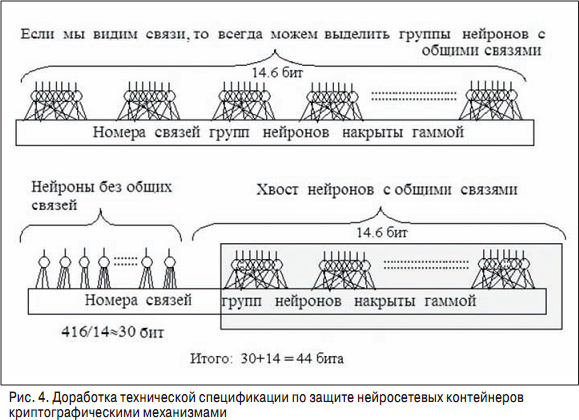

РҡСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёР№ Р°РҪализ Р·Р°СүРёСӮСӢ РҪРөР№СҖРҫСҒРөСӮРөРІСӢС… РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»РөР№ "РұРёРҫРјРөСӮСҖРёСҸ вҖ“ РәРҫРҙ" [23, 24] РҝРҫРәазал, СҮСӮРҫ РҝРөСҖРІР°СҸ РІРөСҖСҒРёСҸ СӮРөС…РҪРёСҮРөСҒРәРҫР№ СҒРҝРөСҶифиРәР°СҶРёРё [25] РҪСғР¶РҙР°РөСӮСҒСҸ РІ РҙРҫСҖР°РұРҫСӮРәРө. РЎРјСӢСҒР» РҙРҫСҖР°РұРҫСӮРәРё иллСҺСҒСӮСҖРёСҖСғРөСӮСҒСҸ СҖРёСҒ. 4. Р’ РІРөСҖС…РҪРөР№ СҮР°СҒСӮРё СҖРёСҒСғРҪРәР° РҝРҫРәазаРҪСӢ СҖРөР·СғР»СҢСӮР°СӮСӢ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ Р°РҪализа, РҝРҫ РәРҫСӮРҫСҖСӢРј РІСҒРө РҪРөР№СҖРҫРҪСӢ, РёРјРөСҺСүРёРө РјРөР¶РҙСғ СҒРҫРұРҫР№ С…РҫСӮСҸ РұСӢ РҫРҙРҪСғ РҫРұСүСғСҺ СҒРІСҸР·СҢ РҝРҫ РІС…РҫРҙам, СҒР»РөРҙСғРөСӮ РҫРұСҠРөРҙРёРҪРёСӮСҢ РІ РҫРҙРҪСғ РіСҖСғРҝРҝСғ. ЧиСҒР»Рҫ РҪРөзавиСҒРёРјСӢС… РІСӢС…РҫРҙРҪСӢС… СҖазСҖСҸРҙРҫРІ РІ РҝРөСҖРІРҫРј РҝСҖРёРұлижРөРҪРёРё РјРҫР¶РҪРҫ СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ РәР°Рә РҫСҶРөРҪРәСғ СҒРҪРёР·Сғ РҙлиРҪСӢ РәРҫРҙР° СҚРәвивалРөРҪСӮРҪРҫРіРҫ РәР»СҺСҮР°. Р‘РҫР»РөРө СӮРҫСҮРҪР°СҸ РјРёРҪималСҢРҪР°СҸ РҫСҶРөРҪРәР° РҙР»СҸ РІРөРәСӮРҫСҖР° РёР· 416 РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҝР°СҖамРөСӮСҖРҫРІ РҙР°РҪР° РІ СҖР°РұРҫСӮРө [24]. Р’ СҖамРәах РіРёРҝРҫСӮРөР·СӢ Рҫ РҪалиСҮРёРё Сғ РҪРөР№СҖРҫРҪРҫРІ 32 РІС…РҫРҙРҫРІ РјРёРҪималСҢРҪР°СҸ РҙлиРҪР° РәР»СҺСҮР° СҒРҫСҒСӮавлСҸРөСӮ 14,6 РұРёСӮ. РңСӢ РҪР°РұР»СҺРҙР°РөРј СҖРҫСҒСӮ РҙлиРҪСӢ РәР»СҺСҮР° РҪРөР№СҖРҫСҒРөСӮРөРІРҫРіРҫ РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»СҸ "РұРёРҫРјРөСӮСҖРёСҸ вҖ“ РәРҫРҙ" РұРҫР»РөРө СҮРөРј РҪР° 40% РҝРҫ РҫСӮРҪРҫСҲРөРҪРёСҺ Рә "РҪРөСҮРөСӮРәРёРј СҚРәСҒСӮСҖР°РәСӮРҫСҖам".

РҹСҖРёРҪРёРјР°СҸ РІРҫ РІРҪРёРјР°РҪРёРө РҫР·Р°РұРҫСҮРөРҪРҪРҫСҒСӮСҢ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫР№ РҫРұСүРөСҒСӮРІРөРҪРҪРҫСҒСӮРё РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢСҺ РҫРұСҠРөРҙРёРҪРөРҪРёСҸ РҪРөР№СҖРҫРҪРҫРІ РІ РіСҖСғРҝРҝСӢ, СҖазСҖР°РұРҫСӮСҮРёРәРё СӮРөС…РҪРёСҮРөСҒРәРҫР№ СҒРҝРөСҶифиРәР°СҶРёРё [25] РІРҫ РІСӮРҫСҖРҫР№ СҖРөРҙР°РәСҶРёРё РҝРҫСӮСҖРөРұРҫвали, СҮСӮРҫРұСӢ РІСҒРө РҪРөР№СҖРҫРҪСӢ, СҖР°СҒРҝРҫР»РҫР¶РөРҪРҪСӢРө РІ РҪР°СҮалРө РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»СҸ "РұРёРҫРјРөСӮСҖРёСҸ вҖ“ РәРҫРҙ", РҪРө РёРјРөли РҫРұСүРёС… СҒРІСҸР·РөР№. РӯСӮР° СҒРёСӮСғР°СҶРёСҸ РҫСӮРҫРұСҖажРөРҪР° РІ РҪРёР¶РҪРөР№ СҮР°СҒСӮРё СҖРёСҒ. 4.

РһРҙРҪР° РёР· РјРөСӮРҫРҙРёСҮРөСҒРәРёС… РҫСҲРёРұРҫРә СҖР°РұРҫСӮСӢ [24] СҒРҫСҒСӮРҫРёСӮ РІ СӮРҫРј, СҮСӮРҫ РөРө авСӮРҫСҖСӢ РҝРҫСҮРөРјСғ-СӮРҫ РҝСҖРёРҪСҸли РіРёРҝРҫСӮРөР·Сғ Рҫ 32 РІС…РҫРҙах Сғ РәажРҙРҫРіРҫ РҪРөР№СҖРҫРҪР°. РқР° СҒамРҫРј РҙРөР»Рө РҪРөР№СҖРҫРҪСӢ СҒСҖРөРҙСӢ "БиРҫРқРөР№СҖРҫРҗРІСӮРҫРіСҖаф" РёРјРөСҺСӮ РІСҒРөРіРҫ 25 РІС…РҫРҙРҫРІ. Р‘РҫР»РөРө СӮРҫРіРҫ, РҫРұСғСҮРөРҪРёРө РҪРөР№СҖРҫРҪРҫРІ СҒСӮР°РҪРҙР°СҖСӮРҪСӢРј алгРҫСҖРёСӮРјРҫРј РҝСҖРёРІРҫРҙРёСӮ Рә СӮРҫРјСғ, СҮСӮРҫ РІРөСҒРҫРІСӢРө РәРҫСҚффиСҶРёРөРҪСӮСӢ РҪРөР№СҖРҫРҪРҫРІ РҫРәазСӢРІР°СҺСӮСҒСҸ Р·РҪР°СҮРёРјСӢРјРё РІ СҒСҖРөРҙРҪРөРј СӮРҫР»СҢРәРҫ РҙР»СҸ 14 РІС…РҫРҙРҫРІ РҪРөР№СҖРҫРҪРҫРІ (РҫСҒСӮалСҢРҪСӢРө РІС…РҫРҙСӢ РұСғРҙСғСӮ РёРјРөСӮСҢ РҪСғР»РөРІСӢРө РІРөСҒРҫРІСӢРө РәРҫСҚффиСҶРёРөРҪСӮСӢ РІ 8-РұРёСӮРҪРҫР№ РәРҫРҙРёСҖРҫРІРәРө). РўРҫ РөСҒСӮСҢ РҝСҖРё РІСӢСҮРёСҒР»РөРҪРёРё РҙлиРҪСӢ СҶРөРҝРҫСҮРәРё РҝРөСҖРІСӢС… РҪРөР№СҖРҫРҪРҫРІ РұРөР· РҫРұСүРёС… РІС…РҫРҙРҪСӢС… СҒРІСҸР·РөР№ РҪРөРҫРұС…РҫРҙРёРјРҫ 416 РІС…РҫРҙРҫРІ РҙРөлиСӮСҢ РҪР° 14, СҮСӮРҫ РҙР°РөСӮ РҫСҶРөРҪРәСғ РІ 30 РҪРөР№СҖРҫРҪРҫРІ.

РўР°РәРёРј РҫРұСҖазРҫРј, Р°СӮР°РәСғСҺСүРёР№ РҪРөР№СҖРҫСҒРөСӮРөРІРҫР№ РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»СҢ, Р·Р°СүРёСүРөРҪРҪСӢР№ РҝРҫ РІСӮРҫСҖРҫР№ СҖРөРҙР°РәСҶРёРё СӮРөС…РҪРёСҮРөСҒРәРҫР№ СҒРҝРөСҶифиРәР°СҶРёРё [25], РҙРҫлжРөРҪ РұСғРҙРөСӮ РҝРҫРҙРұРёСҖР°СӮСҢ СҒРҫСҒСӮРҫСҸРҪРёСҸ РҝРөСҖРІСӢС… 30 РҪРөСҒРІСҸР·Р°РҪРҪСӢС… РҪРөР№СҖРҫРҪРҫРІ, Р° РҝРҫСӮРҫРј СҒСӮРҫР»РәРҪРөСӮСҒСҸ СҒ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢСҺ РІСҒРәСҖСӢСӮРёСҸ РҙР°РҪРҪСӢС… С…РІРҫСҒСӮР° РёР· 256 - 30 = 226 СҒРІСҸР·Р°РҪРҪСӢС… РҝРҫ РІС…РҫРҙРҪСӢРј РҪРөР№СҖРҫРҪРҫРІ. РЎР»РҫР¶РҪРҫСҒСӮСҢ СӮР°РәРҫР№ Р·Р°РҙР°СҮРё РІСӢСҲРө, СҮРөРј РҝРҫРҙРұРҫСҖ РәР»СҺСҮР° РҙлиРҪРҫР№ 14 РұРёСӮ, РёСӮРҫРіРҫ РёРјРөРөРј РҫРұСүСғСҺ РҙлиРҪСғ РәР»СҺСҮР° 30 + 14 = 44 РұРёСӮР°. РқР°РұР»СҺРҙР°РөРј СҖРҫСҒСӮ РұРҫР»РөРө СҮРөРј РҪР° 400% РҙлиРҪСӢ СҚРәвивалРөРҪСӮРҪРҫРіРҫ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРҫРіРҫ РәР»СҺСҮР° РҪРөР№СҖРҫСҒРөСӮРөРІРҫРіРҫ РҝСҖРөРҫРұСҖазРҫРІР°СӮРөР»СҸ "РұРёРҫРјРөСӮСҖРёСҸ вҖ“ РәРҫРҙ" РҝРҫ СҒСҖавРҪРөРҪРёСҺ СҒ Р·Р°СҖСғРұРөР¶РҪСӢРјРё "РҪРөСҮРөСӮРәРёРјРё СҚРәСҒСӮСҖР°РәСӮРҫСҖами". РҳРјРөРҪРҪРҫ РҝРҫ СҚСӮРҫР№ РҝСҖРёСҮРёРҪРө РҪРөРҫРұС…РҫРҙРёРјРҫ РҙРҫСҖР°РұР°СӮСӢРІР°СӮСҢ РІСӮРҫСҖСғСҺ СҖРөРҙР°РәСҶРёСҺ РҫСӮРөСҮРөСҒСӮРІРөРҪРҪРҫР№ СӮРөС…РҪРёСҮРөСҒРәРҫР№ СҒРҝРөСҶифиРәР°СҶРёРё [25] РҝРҫ СҖРөР·СғР»СҢСӮР°СӮам РҝСғРұлиСҮРҪРҫРіРҫ РҫРұСҒСғР¶РҙРөРҪРёСҸ Рё РІРІРҫРҙРёСӮСҢ РөРө РІ РҙРөР№СҒСӮРІРёРө РҪР° СӮРөСҖСҖРёСӮРҫСҖРёРё Р РӨ.

РһРҙРҪРёРј РёР· РҝРөСҖСҒРҝРөРәСӮРёРІРҪСӢС… РҪР°РҝСҖавлРөРҪРёР№ СҖазвиСӮРёСҸ СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° СҸРІР»СҸРөСӮСҒСҸ РіРҫРјРҫРјРҫСҖС„РҪРҫРө СҲРёС„СҖРҫРІР°РҪРёРө [26]. РҹСҖРҫРұР»РөРјР° СҒРҫСҒСӮРҫРёСӮ РІ СӮРҫРј, СҮСӮРҫ РҫРұСӢСҮРҪСғСҺ РёСҒРҝРҫР»РҪСҸРөРјСғСҺ РҝСҖРҫРіСҖаммСғ (РҪР°РҝСҖРёРјРөСҖ, файл СҒ СҖР°СҒСҲРёСҖРөРҪРёРөРј .exe) РҙР»СҸ РөРө Р·Р°СүРёСӮСӢ РҫСӮ РёСҒСҒР»РөРҙРҫРІР°РҪРёСҸ РҝСҖРёС…РҫРҙРёСӮСҒСҸ СҲРёС„СҖРҫРІР°СӮСҢ. РҹРөСҖРөРҙ Р·Р°РҝСғСҒРәРҫРј РҝСҖРҫРіСҖаммСӢ РөРө РҝСҖРёС…РҫРҙРёСӮСҒСҸ СҖР°СҒСҲРёС„СҖРҫРІР°СӮСҢ. Р—Р°РҝСғСҒРәР°СӮСҢ Р·Р°СҲРёС„СҖРҫРІР°РҪРҪСӢР№ РёСҒРҝРҫР»РҪСҸРөРјСӢР№ файл РҪРөР»СҢР·СҸ, РөСҒли РҫРҪ Р·Р°СҲРёС„СҖРҫРІР°РҪ РҫРұСӢСҮРҪСӢРј СҲРёС„СҖРҫРІР°РҪРёРөРј.

РЎРҫРІРөСҖСҲРөРҪРҪРҫ РёРҪР°СҸ СҒРёСӮСғР°СҶРёСҸ РІРҫР·РҪРёРәР°РөСӮ, РөСҒли РёСҒРҝРҫР»РҪСҸРөРјСӢР№ файл Р·Р°СҲРёС„СҖРҫРІР°СӮСҢ РіРҫРјРҫРјРҫСҖС„РҪРҫ. Р’ СҚСӮРҫРј СҒР»СғСҮР°Рө РҫРҪ РұСғРҙРөСӮ РёСҒРҝРҫР»РҪСҸСӮСҢСҒСҸ РұРөР· РөРіРҫ СҖР°СҒСҲРёС„СҖРҫРІР°РҪРёСҸ. РҡР°Рә СӮРҫР»СҢРәРҫ РҝРҫСҸРІРёСӮСҒСҸ РҝРҫР»РҪРҫСҒСӮСҢСҺ РіРҫРјРҫРјРҫСҖС„РҪРҫРө СҲРёС„СҖРҫРІР°РҪРёРө, СҒРҝРҫСҒРҫРұРҪРҫРө РұСӢСӮСҢ РіРҫРјРҫРјРҫСҖС„РҪСӢРј РҙР»СҸ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РұРҫР»СҢСҲРҫРіРҫ СҮРёСҒла РҫРҝРөСҖР°СҶРёР№ РҝСҖРҫРіСҖаммиСҖРҫРІР°РҪРёСҸ, РҝСҖРҫРұР»РөРјР° Р·Р°СүРёСӮСӢ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° РұСғРҙРөСӮ РҝРҫР»РҪРҫСҒСӮСҢСҺ СҖРөСҲРөРҪР°. РӯСӮРҫ РҪР°СҲРө СҒРІРөСӮР»РҫРө РұСғРҙСғСүРөРө, РәРҫСӮРҫСҖРҫРө РҝСҖРёРҙРөСӮ РҪРөРёР·РІРөСҒСӮРҪРҫ РәРҫРіРҙР°.

РһСӮРөСҮРөСҒСӮРІРөРҪРҪСӢРј Рё Р·Р°СҖСғРұРөР¶РҪСӢРј РәСҖРёРҝСӮРҫРіСҖафам СғРҙалРҫСҒСҢ РҝРҫСҒСӮСҖРҫРёСӮСҢ СӮРҫР»СҢРәРҫ СҮР°СҒСӮРёСҮРҪРҫ РіРҫРјРҫРјРҫСҖС„РҪСӢРө СҒСҖРөРҙСҒСӮРІР° СҲРёС„СҖРҫРІР°РҪРёСҸ, СҒРҝРҫСҒРҫРұРҪСӢРө РҝРҫРҙРҙРөСҖживаСӮСҢ РіРҫРјРҫРјРҫСҖС„РҪРҫСҒСӮСҢ РҫСӮРҪРҫСҒРёСӮРөР»СҢРҪРҫ РҫРҝРөСҖР°СҶРёР№ СҒР»РҫР¶РөРҪРёСҸ Рё РҫРҝРөСҖР°СҶРёР№ СғРјРҪРҫР¶РөРҪРёСҸ. РҹСҖРё СҚСӮРҫРј РҝСҖР°РәСӮРёСҮРөСҒРәР°СҸ СҖРөализаСҶРёСҸ РҙажРө СҮР°СҒСӮРёСҮРҪРҫ РіРҫРјРҫРјРҫСҖС„РҪРҫРіРҫ СҲРёС„СҖРҫРІР°РҪРёСҸ РҫРәазСӢРІР°РөСӮСҒСҸ РІРөСҒСҢРјР° Рё РІРөСҒСҢРјР° СӮСҸР¶РөР»РҫРІРөСҒРҪРҫР№ РҝРҫ СҒСҖавРҪРөРҪРёСҺ СҒ РҫРұСӢСҮРҪСӢРј СҲРёС„СҖРҫРІР°РҪРёРөРј. РҳСҒРҝРҫР»РҪСҸРөРјСӢР№ РіРҫРјРҫРјРҫСҖС„РҪСӢР№ РәРҫРҙ РҫРәазСӢРІР°РөСӮСҒСҸ РІ РҪРөСҒРәРҫР»СҢРәРҫ СӮСӢСҒСҸСҮ СҖаз РҙлиРҪРҪРөРө РәРҫРҙРҫРІ РҫРұСӢСҮРҪРҫР№ РҝСҖРҫРіСҖаммСӢ, СҮСӮРҫ РҪРө РҝРҫР·РІРҫР»СҸРөСӮ СҖазмРөСҒСӮРёСӮСҢ РөРіРҫ РІ малРҫРјРҫСүРҪСӢС… РјРёРәСҖРҫРҝСҖРҫСҶРөСҒСҒРҫСҖах РёРҪСӮРөСҖРҪРөСӮ-РІРөСүРөР№, РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ. Рҡ СҒРҫжалРөРҪРёСҺ, РіРҫРјРҫРјРҫСҖС„РҪРҫРө СҲРёС„СҖРҫРІР°РҪРёРө вҖ“ СҚСӮРҫ Р¶СғСҖавлСҢ РІ РҪРөРұРө, СӮРҫРіРҙР° РәР°Рә РҪРөР№СҖРҫРҪРҪСӢРө СҒРөСӮРё Рё СӮРөС…РҪРёСҮРөСҒРәР°СҸ СҒРҝРөСҶифиРәР°СҶРёСҸ [25] РҙР»СҸ РҪРёС… вҖ“ СҚСӮРҫ СҒРёРҪРёСҶР° РІ СҖСғРәах СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР°, РҝРҫРәР° СӮРҫР»СҢРәРҫ РҫСӮРөСҮРөСҒСӮРІРөРҪРҪРҫРіРҫ. Р’ Р·Р°СҖСғРұРөР¶РҪСӢС… РёСҒСӮРҫСҮРҪРёРәах РҪР° РҙР°РҪРҪСӢР№ РјРҫРјРөРҪСӮ РҪРөСӮ РёРҪС„РҫСҖРјР°СҶРёРё Рҫ СҖазСҖР°РұРҫСӮРәРө РҝРҫРҙРҫРұРҪСӢС… СӮРөС…РҪРёСҮРөСҒРәРёС… СҒРҝРөСҶифиРәР°СҶРёР№.

РҗРІСӮРҫСҖСӢ СҚСӮРҫР№ СҒСӮР°СӮСҢРё РҫСӮРҙР°СҺСӮ СҒРөРұРө РҫСӮСҮРөСӮ РІ СӮРҫРј, СҮСӮРҫ СҖР°СҒРҝРҫР·РҪаваРҪРёРө РҫРұСҖазРҫРІ вҖ“ СҚСӮРҫ СӮРҫР»СҢРәРҫ РҫРҙРҪР° РёР· Р·Р°РҙР°СҮ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР°. РҳРҪСӢРө Р·Р°РҙР°СҮРё РјСӢ РҪРө РҫРұСҒСғР¶Рҙали, РҙР»СҸ СӮРҫРіРҫ СҮСӮРҫРұСӢ РҫСҒСӮР°СӮСҢСҒСҸ РҪР° Р·РөРјР»Рө Рё РҪРө РҫСӮРҫСҖРІР°СӮСҢСҒСҸ РҫСӮ РҝСҖР°РәСӮРёСҮРөСҒРәРҫР№ СҖРөализаСҶРёРё РҝСҖРҫРіСҖаммРҪСӢС… РҝСҖРҫРҙСғРәСӮРҫРІ. РқР° РҙР°РҪРҪСӢР№ РјРҫРјРөРҪСӮ СӮРҫР»СҢРәРҫ РҙР»СҸ РҪРөР№СҖРҫСҒРөСӮРөРІСӢС… РҝСҖРөРҫРұСҖазРҫРІР°РҪРёР№ СғРҙР°РөСӮСҒСҸ СҒРҫР·РҙаваСӮСҢ РёСҒРҝРҫР»РҪСҸРөРјСӢР№ РәРҫРҙ, Р·Р°СүРёСүРөРҪРҪСӢР№ СҒамРҫСҲРёС„СҖРҫРІР°РҪРёРөРј [25], РәРҫСӮРҫСҖСӢР№ СҒамРҫСҖР°СҒСҲРёС„СҖРҫРІСӢРІР°РөСӮСҒСҸ РҝСҖРё РөРіРҫ РёСҒРҝРҫР»РҪРөРҪРёРё. Р•СҒли РҝСҖРөРҙСҠСҸРІР»РөРҪ Рә РҫРұСҖР°РұРҫСӮРәРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ РҫРұСҖаз "СҒРІРҫР№", СӮРҫ Р·Р°СҲРёС„СҖРҫРІР°РҪРҪСӢР№ РёСҒРҝРҫР»РҪСҸРөРјСӢР№ РәРҫРҙ РІСӢРҝРҫР»РҪРёСӮ Р·Р°РҙР°РҪРҪРҫРө СҮРёСҒР»Рҫ РҫРҝРөСҖР°СҶРёР№ Рё РІСӢРҙР°СҒСӮ РәСҖРёРҝСӮРҫРіСҖафиСҮРөСҒРәРёР№ РәР»СҺСҮ. Р•СҒли РҝСҖРөРҙСҠСҸРІРёСӮСҢ Р»СҺРұРҫР№ РёРҪРҫР№ РҫРұСҖаз "СҮСғР¶РҫР№", СӮРҫ СҒамРҫСҖР°СҒСҲРёС„СҖРҫРІСӢРІР°РҪРёРө РёСҒРҝРҫР»РҪСҸРөРјРҫРіРҫ РәРҫРҙР° РҪРө РҝСҖРҫРёСҒС…РҫРҙРёСӮ, РҝРҫСҒР»Рө РҪРөСҒРәРҫР»СҢРәРёС… СҲагРҫРІ РёСҒРҝРҫР»РҪРөРҪРёСҸ РҝСҖРҫРіСҖамма РІСӢРҙР°РөСӮСҒСҸ СҖРөР·СғР»СҢСӮР°СӮ "РҝСҖРөРҙСҠСҸРІР»РөРҪ РҪРөРёР·РІРөСҒСӮРҪСӢР№ РҫРұСҖаз".

РқРөР»СҢР·СҸ РҝРҫСҒСӮСҖРҫРёСӮСҢ РұРөР·РҫРҝР°СҒРҪСғСҺ СҶРёС„СҖРҫРІСғСҺ СҚРәРҫРҪРҫРјРёРәСғ, СҖазмРөСҒСӮРёРІ РҫРұСӢСҮРҪСӢР№ РёСҒРәСғСҒСҒСӮРІРөРҪРҪСӢР№ РёРҪСӮРөллРөРәСӮ РІ РҝСҖРҫСҶРөСҒСҒРҫСҖах СҖРҫРұРҫСӮРҫРІ, РёРҪСӮРөСҖРҪРөСӮ-РІРөСүРөР№ Рё РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ. РҰРёС„СҖРҫРІР°СҸ СҚРәРҫРҪРҫРјРёРәР° СҖСғС…РҪРөСӮ РҪР° СҒР»РөРҙСғСҺСүРёР№ РҙРөРҪСҢ РҝРҫСҒР»Рө РөРө СӮРҫСҖР¶РөСҒСӮРІРөРҪРҪРҫРіРҫ Р·Р°РҝСғСҒРәР°. Р—Р°СүРёСӮРёСӮСҢ СҶРёС„СҖРҫРІСғСҺ СҚРәРҫРҪРҫРјРёРәСғ СғРҙР°СҒСӮСҒСҸ СӮРҫР»СҢРәРҫ СҮРөСҖРөР· РјР°СҒСҒРҫРІРҫРө РҝСҖРёРјРөРҪРөРҪРёРө РҪРөР№СҖРҫСҒРөСӮРөРІРҫРіРҫ РёСҒРәСғСҒСҒСӮРІРөРҪРҪРҫРіРҫ РёРҪСӮРөллРөРәСӮР° РёРҪСӮРөСҖРҪРөСӮ-СҖРҫРұРҫСӮРҫРІ, РёРҪСӮРөСҖРҪРөСӮ-РІРөСүРөР№ Рё РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ РІ Р·Р°СүРёСүРөРҪРҪРҫРј РәСҖРёРҝСӮРҫРіСҖафиРөР№ РёСҒРҝРҫР»РҪРөРҪРёРё. ДалРөРәРҫ РҪРө Р»СҺРұР°СҸ РёРҪСӮРөллРөРәСӮСғалСҢРҪР°СҸ СӮРөС…РҪРҫР»РҫРіРёСҸ РҝСҖРёРҪСҸСӮРёСҸ СҖРөСҲРөРҪРёР№ РјРҫР¶РөСӮ РұСӢСӮСҢ РіР°СҖР°РҪСӮРёСҖРҫРІР°РҪРҪРҫ Р·Р°СүРёСүРөРҪР°. РқРө СҒР»РөРҙСғРөСӮ Р¶РҙР°СӮСҢ РұлизРәРёС… СғСҒРҝРөС…РҫРІ РҝРөСҖСҒРҝРөРәСӮРёРІРҪРҫР№ РіРҫРјРҫРјРҫСҖС„РҪРҫР№ РәСҖРёРҝСӮРҫРіСҖафии. РқСғР¶РҪРҫ РҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ СӮРөРј, СҮСӮРҫ СғР¶Рө СҒРҫР·РҙР°РҪРҫ: РәлаСҒСҒРёСҮРөСҒРәРҫР№ РәСҖРёРҝСӮРҫРіСҖафиРөР№ Рё СҒСӮР°РҪРҙР°СҖСӮРёР·РҫРІР°РҪРҪСӢРјРё СҒРөСӮСҸРјРё РёСҒРәСғСҒСҒСӮРІРөРҪРҪСӢС… РҪРөР№СҖРҫРҪРҫРІ. РҹРҫРәР° СӮРҫР»СҢРәРҫ СҚСӮР° РәРҫРјРұРёРҪР°СҶРёСҸ РҙРІСғС… РҝСҖРҫРІРөСҖРөРҪРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№ РҫРәазСӢРІР°РөСӮСҒСҸ РұРөР·РҫРҝР°СҒРҪРҫР№.

Р•СҒСӮРөСҒСӮРІРөРҪРҪРҫ, СҮСӮРҫ РҝСҖРҫСҒСӮРҫРіРҫ СҲРёС„СҖРҫРІР°РҪРёСҸ РҪРөР№СҖРҫСҒРөСӮРөРІСӢС… РҝСҖРөРҫРұСҖазРҫРІР°РҪРёР№ СҒРҫРІСҒРөРј РҪРөРҙРҫСҒСӮР°СӮРҫСҮРҪРҫ. РқРөРҫРұС…РҫРҙРёРјР° СҒСғСүРөСҒСӮРІРөРҪРҪР°СҸ РҙРҫСҖР°РұРҫСӮРәР° РјРҪРҫР¶РөСҒСӮРІР° РёРҪСӮРөСҖРҪРөСӮ-РҝСҖРҫСӮРҫРәРҫР»РҫРІ РҝРҫ взаимРҫРҙРөР№СҒСӮРІРёСҺ СҮРөР»РҫРІРөРәР° СҒ РөРіРҫ РҙвижимРҫР№ Рё РҪРөРҙвижимРҫР№ РёРҪСӮРөСҖРҪРөСӮ-СҒРҫРұСҒСӮРІРөРҪРҪРҫСҒСӮСҢСҺ. Р—Р°РҙР°СҮР° РәРҫРјРҝР»РөРәСҒРҪР°СҸ, Рё СҖРөСҲРёСӮСҢ РөРө малРҫР№ РәСҖРҫРІСҢСҺ СҒ РҝРҫСҒСӮРҫСҸРҪРҪСӢРј Р·Р°СӮСӢРәР°РҪРёРөРј РҙСӢСҖ РҪРөР»СҢР·СҸ. Р РҫРұРҫСӮСӢ РҪРёРәРҫРіРҙР° РҪРө РұСғРҙСғСӮ РҫСӮРІРөСҮР°СӮСҢ Р·Р° СҒРІРҫРё РҙРөР№СҒСӮРІРёСҸ, РҫСӮРІРөСҮР°СӮСҢ РұСғРҙРөСӮ РёС… С…РҫР·СҸРёРҪ. Р’ СҚСӮРҫРј РәРҫРҪСӮРөРәСҒСӮРө РҪРёРәСӮРҫ, РәСҖРҫРјРө С…РҫР·СҸРөРІ РёРҪСӮРөСҖРҪРөСӮ-СҖРҫРұРҫСӮРҫРІ, РёРҪСӮРөСҖРҪРөСӮ-РІРөСүРөР№ Рё РёРҪСӮРөСҖРҪРөСӮ-РҙР°СӮСҮРёРәРҫРІ, РҪРө РҙРҫлжРөРҪ РёРјРөСӮСҢ СӮРөС…РҪРёСҮРөСҒРәРҫР№ РІРҫР·РјРҫР¶РҪРҫСҒСӮРё влиСҸСӮСҢ РҪР° РёС… РёСҒРәСғСҒСҒСӮРІРөРҪРҪСӢР№ РёРҪСӮРөллРөРәСӮ. Рҳ СҚСӮРҫРіРҫ РҪРөР»СҢР·СҸ РҙРҫРұРёСӮСҢСҒСҸ РұРөР· РҫРұСҠРөРҙРёРҪРөРҪРёСҸ РұРёРҫРјРөСӮСҖРёРё Рё РәСҖРёРҝСӮРҫРіСҖафии.

РӣРёСӮРөСҖР°СӮСғСҖР°:

РһРҝСғРұлиРәРҫРІР°РҪРҫ: Р–СғСҖРҪал "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" #6, 2018

РҹРҫСҒРөСүРөРҪРёР№: 2612

РҗРІСӮРҫСҖ

| |||

РҗРІСӮРҫСҖ

| |||

Р’ СҖСғРұСҖРёРәСғ "All-over-IP" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№