Р’ СҖСғРұСҖРёРәСғ "РҳРҪС„РҫСҖРјР°СҶРёРҫРҪРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… СҒРөСӮРөР№" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№

РЎРөСӮРё СҸРІР»СҸСҺСӮСҒСҸ СҒСҖРөРҙСҒСӮРІРҫРј РҙР»СҸ СҖРөализаСҶРёРё СҖазлиСҮРҪСӢС… СғРіСҖРҫР·: РҝРҫ СҒРөСӮРё СҖР°СҒРҝСҖРҫСҒСӮСҖР°РҪСҸСҺСӮСҒСҸ "СҮРөСҖРІРё", Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРё РјРҫРіСғСӮ СҒРәРҫРјРҝСҖРҫРјРөСӮРёСҖРҫРІР°СӮСҢ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСӢРө СҖРөСҒСғСҖСҒСӢ СҮРөСҖРөР· СҒРөСӮРөРІСӢРө РәР°РҪалСӢ СҒРІСҸР·Рё, РјРҪРҫРіРёРө СғСӮРөСҮРәРё РёРҪС„РҫСҖРјР°СҶРёРё РҝСҖРҫРёСҒС…РҫРҙСҸСӮ СҒ РҝРҫРјРҫСүСҢСҺ РұР°РҪалСҢРҪРҫР№ РҝРөСҖРөСҒСӢР»РәРё РёРҪСҒайРҙРөСҖами РҙР°РҪРҪСӢС… РёР· РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ СҒРөСӮРё. РҡРҫРҪРөСҮРҪРҫ, РҙР»СҸ РұРҫСҖСҢРұСӢ СҒ СҒРөСӮРөРІСӢРјРё СғРіСҖРҫзами СҒСғСүРөСҒСӮРІСғСҺСӮ СҖазлиСҮРҪСӢРө СҒСҖРөРҙСҒСӮРІР° Р·Р°СүРёСӮСӢ, РҪР°РҝСҖРёРјРөСҖ РјРөР¶СҒРөСӮРөРІСӢРө СҚРәСҖР°РҪСӢ. РЎРөРіРҫРҙРҪСҸ РҪР° СҖСӢРҪРәРө РҝСҖРёСҒСғСӮСҒСӮРІСғРөСӮ РјРҪРҫР¶РөСҒСӮРІРҫ СҒСҖРөРҙСҒСӮРІ РјРөР¶СҒРөСӮРөРІРҫРіРҫ СҚРәСҖР°РҪРёСҖРҫРІР°РҪРёСҸ вҖ“ РәР°Рә РҝСҖРҫРіСҖаммРҪСӢС…, СӮР°Рә Рё РҝСҖРҫРіСҖаммРҪРҫ-Р°РҝРҝР°СҖР°СӮРҪСӢС…, РҝРҫР·РІРҫР»СҸСҺСүРёС… СҖРөализРҫРІР°СӮСҢ Р·Р°СүРёСӮСғ РҫСӮ СҒРөСӮРөРІСӢС… Р°СӮР°Рә РҪР° СҖазРҪСӢС… СғСҖРҫРІРҪСҸС… РёРөСҖР°СҖС…РёСҮРөСҒРәРҫР№ РјРҫРҙРөли OSI. РһРҙРҪР°РәРҫ, РәР°Рә Рё Р»СҺРұСӢРө РҙСҖСғРіРёРө РҝСҖРҫРіСҖаммРҪСӢРө СҖРөСҲРөРҪРёСҸ, РјРөР¶СҒРөСӮРөРІСӢРө СҚРәСҖР°РҪСӢ РјРҫРіСғСӮ СҒРҫРҙРөСҖжаСӮСҢ РІ СҒРІРҫРөРј РәРҫРҙРө РҫСҲРёРұРәРё, РәРҫСӮРҫСҖСӢРө СӮРөРҫСҖРөСӮРёСҮРөСҒРәРё РјРҫРіСғСӮ РҝРҫР·РІРҫлиСӮСҢ захваСӮРёСӮСҢ РәРҫРҪСӮСҖРҫР»СҢ РҪР°Рҙ РІСҒРөРј СғСҒСӮСҖРҫР№СҒСӮРІРҫРј.

РЎСғСүРөСҒСӮРІСғРөСӮ РјРҪРҫР¶РөСҒСӮРІРҫ РәСҖРёСӮРёСҮРөСҒРәРё важРҪСӢС… РҫРұСҠРөРәСӮРҫРІ, РҙР»СҸ РәРҫСӮРҫСҖСӢС… РҙажРө СӮРөРҫСҖРөСӮРёСҮРөСҒРәР°СҸ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ СҖРөализаСҶРёРё СғРҝРҫРјСҸРҪСғСӮРҫРіРҫ РІСӢСҲРө СҒСҶРөРҪР°СҖРёСҸ РҪРөРҙРҫРҝСғСҒСӮРёРјР°. Р’ РәР°СҮРөСҒСӮРІРө РҝСҖРёРјРөСҖР° СӮР°РәРҫРіРҫ РҫРұСҠРөРәСӮР° РјРҫР¶РҪРҫ РҝСҖРёРІРөСҒСӮРё авСӮРҫРјР°СӮРёР·РёСҖРҫРІР°РҪРҪСғСҺ СҒРёСҒСӮРөРјСғ СғРҝСҖавлРөРҪРёСҸ РәРҫРјРҝРҫРҪРөРҪСӮами СҚР»РөРәСӮСҖРҫСҒСӮР°РҪСҶРёРё.

Сама РҝСҖРҫРјСӢСҲР»РөРҪРҪР°СҸ СҒРөСӮСҢ РҫРұСӢСҮРҪРҫ РёР·РҫлиСҖСғРөСӮСҒСҸ РҫСӮ РІРҪРөСҲРҪРөР№ СҒРөСӮРё РҝСҖРөРҙРҝСҖРёСҸСӮРёСҸ, РҪРҫ РҝСҖРё СҚСӮРҫРј РҪРөРҫРұС…РҫРҙРёРјРҫ РІРөСҒСӮРё РјРҫРҪРёСӮРҫСҖРёРҪРі СҖР°РұРҫСӮСӢ РәРҫРјРҝРҫРҪРөРҪСӮРҫРІ РҗРЎРЈ Рё РҫСӮРҝСҖавлСҸСӮСҢ РҙР°РҪРҪСӢРө РҫРұ РёС… СҒРҫСҒСӮРҫСҸРҪРёРё РІРҫ РІРҪРөСҲРҪСҺСҺ СҒРөСӮСҢ, Рә РҝСҖРёРјРөСҖСғ РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»СҺ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ СҚР»РөРәСӮСҖРҫСҒСӮР°РҪСҶРёРё, РҙР»СҸ СӮРҫРіРҫ СҮСӮРҫРұСӢ РҫРҪ РјРҫРі РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢ СӮРөС…РҝРҫРҙРҙРөСҖР¶РәСғ Рё СҒРІРҫРөРІСҖРөРјРөРҪРҪРҫ СҖРөагиСҖРҫРІР°СӮСҢ РҪР° РҝСҖРҫРұР»РөРјСӢ РІ СҖР°РұРҫСӮРө РәРҫРјРҝРҫРҪРөРҪСӮРҫРІ СҚР»РөРәСӮСҖРҫСҒСӮР°РҪСҶРёРё. РҡР°Рә РҝСҖавилРҫ, РІ СӮР°РәРёС… СҒР»СғСҮР°СҸС… РҪР° РіСҖР°РҪРёСҶРө РҝСҖРҫРјСӢСҲР»РөРҪРҪРҫР№ Рё РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ СҒРөСӮРөР№ СғСҒСӮР°РҪавливаСҺСӮ РҫРұСӢСҮРҪСӢР№ РјРөР¶СҒРөСӮРөРІРҫР№ СҚРәСҖР°РҪ Рё РҪР°СҒСӮСҖаиваСҺСӮ РҪР° РҪРөРј РҝРөСҖРөРҙР°СҮСғ РҪРөРҫРұС…РҫРҙРёРјСӢС… РҙР°РҪРҪСӢС… СӮРҫР»СҢРәРҫ РІ РҫРҙРҪСғ СҒСӮРҫСҖРҫРҪСғ вҖ“ РёР· РҝСҖРҫРјСӢСҲР»РөРҪРҪРҫР№ СҒРөСӮРё РІ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪСғСҺ. РҡазалРҫСҒСҢ РұСӢ, РІСҒРө СҒРҙРөлаРҪРҫ РҝСҖавилСҢРҪРҫ. РһРҙРҪР°РәРҫ РІ СҒР»СғСҮР°Рө РәРҫРјРҝСҖРҫРјРөСӮР°СҶРёРё РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ СҒРөСӮРё Рё РҝРҫР»СғСҮРөРҪРёСҸ РҙРҫСҒСӮСғРҝР° РҪР° РјРөР¶СҒРөСӮРөРІРҫР№ СҚРәСҖР°РҪ Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРё РұРөР· СӮСҖСғРҙР° СҒРјРҫРіСғСӮ РҝСҖРҫРҪРёРәРҪСғСӮСҢ РІ РҝСҖРҫРјСӢСҲР»РөРҪРҪСӢР№ СҒРөРіРјРөРҪСӮ. РҹСҖРёСҮРөРј РҙР»СҸ РәРҫРјРҝСҖРҫРјРөСӮР°СҶРёРё РјРөР¶СҒРөСӮРөРІРҫРіРҫ СҚРәСҖР°РҪР° СҒРҫРІРөСҖСҲРөРҪРҪРҫ РҪРөРҫРұСҸР·Р°СӮРөР»СҢРҪРҫ РҪалиСҮРёРө СғСҸР·РІРёРјРҫСҒСӮРё РІ РөРіРҫ РәРҫРҙРө, РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ лиСҲСҢ РҝРөСҖРөС…РІР°СӮРёСӮСҢ СғСҮРөСӮРҪСӢРө РҙР°РҪРҪСӢРө Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРҫСҖР° СғСҒСӮСҖРҫР№СҒСӮРІР°. РқРөСҖРөРҙРәРё СӮР°РәР¶Рө СҒР»СғСҮаи, РәРҫРіРҙР° Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРҫСҖСӢ РҪРөРәРҫСҖСҖРөРәСӮРҪРҫ РҪР°СҒСӮСҖаиваСҺСӮ СҒРҝРёСҒРәРё РҙРҫСҒСӮСғРҝР° РҪР° РјРөР¶СҒРөСӮРөРІСӢС… СҚРәСҖР°РҪах, РІ СҖРөР·СғР»СҢСӮР°СӮРө СҮРөРіРҫ Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРё РјРҫРіСғСӮ РҝСҖРҫРҪРёРәРҪСғСӮСҢ РІ РҝСҖРҫРјСӢСҲР»РөРҪРҪСғСҺ СҒРөСӮСҢ РёР· РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ РҙажРө РұРөР· РәРҫРјРҝСҖРҫРјРөСӮР°СҶРёРё РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ файСҖРІРҫла.

РҹРҫСҚСӮРҫРјСғ РҙР»СҸ РәСҖРёСӮРёСҮРөСҒРәРё важРҪСӢС… РҫРұСҠРөРәСӮРҫРІ РҪРөРҫРұС…РҫРҙРёРјРҫ РіР°СҖР°РҪСӮРёСҖРҫРІР°СӮСҢ РҪРөРІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ влиСҸРҪРёСҸ РҪР° РәСҖРёСӮРёСҮРҪСӢР№ СҒРөРіРјРөРҪСӮ РёР·РІРҪРө РҙажРө РІ СҒР»СғСҮР°Рө РәРҫРјРҝСҖРҫРјРөСӮР°СҶРёРё РҝРҫРіСҖР°РҪРёСҮРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІ. Р РөСҲРёСӮСҢ СҚСӮСғ РҝСҖРҫРұР»РөРјСғ РҝСҖРёР·РІР°РҪСӢ СҒСҖРөРҙСҒСӮРІР° РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС….

Р’ Р РҫСҒСҒРёРё РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҒСҖРөРҙСҒСӮРІ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС… РҫРҝСҖРөРҙРөР»СҸСҺСӮ СӮСҖРөРұРҫРІР°РҪРёСҸ СҖРөРіСғР»СҸСӮРҫСҖРҫРІ.

Р’ СҮР°СҒСӮРҪРҫСҒСӮРё, РҝСҖРёРәаз РӨРЎРўРӯРҡ в„– 31 РҝСҖРөРҙРҝРёСҒСӢРІР°РөСӮ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ СҒСҖРөРҙСҒСӮРІР° РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС… РҝСҖРё:

БлизРәРёРө СӮСҖРөРұРҫРІР°РҪРёСҸ СҒРҫРҙРөСҖжаСӮСҒСҸ Рё РІ РҝСҖРёРәазах РӨРЎРўРӯРҡ в„– 17 Рё в„– 21 (РЈРҹР”.3, Р—РЎР’.4). РўР°РәРёРј РҫРұСҖазРҫРј, РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢС… СҲР»СҺР·РҫРІ РҫРҝСҖРөРҙРөР»СҸРөСӮСҒСҸ РІ СӮРҫРј СҮРёСҒР»Рө Рё СӮСҖРөРұРҫРІР°РҪРёСҸРјРё СҖРҫСҒСҒРёР№СҒРәРёС… СҖРөРіСғР»СҸСӮРҫСҖРҫРІ. Р Р°СҒСҒРјРҫСӮСҖРёРј РҫСҒРҪРҫРІРҪСӢС… СҖРҫСҒСҒРёР№СҒРәРёС… Рё Р·Р°СҖСғРұРөР¶РҪСӢС… РёРіСҖРҫРәРҫРІ РҪР° СҖСӢРҪРәРө СҒСҖРөРҙСҒСӮРІ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС…, СҖРөСҲРөРҪРёСҸ РәРҫСӮРҫСҖСӢС… СҖРөалСҢРҪРҫ РҝСҖРёРјРөРҪСҸСҺСӮСҒСҸ РҪР° РҝСҖРөРҙРҝСҖРёСҸСӮРёСҸС…, Рё СҒР»РөРҙСғСҺСүРёРө СҖРөСҲРөРҪРёСҸ: РҗРҹРҡ InfoDiode, "РЎРўР РһРң", Fox DataDiode, Waterfall Security Solutions.

РҗРҝРҝР°СҖР°СӮРҪРҫ-РҝСҖРҫРіСҖаммРҪСӢР№ РәРҫРјРҝР»РөРәСҒ InfoDi-ode1 СҖазСҖР°РұРҫСӮР°РҪ РәРҫРјРҝР°РҪРёРөР№ "РҗРңРў-ГРУРҹ" РҪР° СҖРҫСҒСҒРёР№СҒРәРҫР№ Р°РҝРҝР°СҖР°СӮРҪРҫР№ РҝлаСӮС„РҫСҖРјРө, СҖРҫСҒСҒРёР№СҒРәРҫР№ СҒРөСҖСӮифиСҶРёСҖРҫРІР°РҪРҪРҫР№ РҫРҝРөСҖР°СҶРёРҫРҪРҪРҫР№ СҒРёСҒСӮРөРјРө Astra Linux Рё РҝСҖРҫРіСҖаммРҪРҫРј РҫРұРөСҒРҝРөСҮРөРҪРёРё СҒРҫРұСҒСӮРІРөРҪРҪРҫРіРҫ РҝСҖРҫРёР·РІРҫРҙСҒСӮРІР°. Р РөСҲРөРҪРёРө РҗРҹРҡ InfoDiode СҒРҫСҒСӮРҫРёСӮ РёР· СҒР»РөРҙСғСҺСүРёС… РәРҫРјРҝРҫРҪРөРҪСӮРҫРІ:

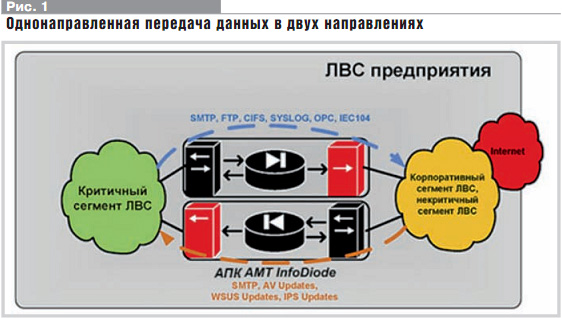

РҹРөСҖРөРҙР°СҮР° СӮСҖафиРәР° СҮРөСҖРөР· Р°РҝРҝР°СҖР°СӮРҪРҫРө СғСҒСӮСҖРҫР№СҒСӮРІРҫ InfoDiode РІРҫР·РјРҫР¶РҪР° СӮРҫР»СҢРәРҫ РІ РҫРҙРҪРҫРј РҪР°РҝСҖавлРөРҪРёРё, РұлагРҫРҙР°СҖСҸ галСҢРІР°РҪРёСҮРөСҒРәРҫР№ СҖазвСҸР·РәРө, РіР°СҖР°РҪСӮРёСҖСғСҺСүРөР№ РҫСӮСҒСғСӮСҒСӮРІРёРө РҫРұСҖР°СӮРҪРҫР№ СҒРІСҸР·Рё. РҹСҖРё СҚСӮРҫРј РҝСҖРҫРәСҒРё-СҒРөСҖРІРөСҖСӢ РҫРұРөСҒРҝРөСҮРёРІР°СҺСӮ СҒРІСҸР·СҢ СҒ РІРҪРөСҲРҪРёРјРё СҒРёСҒСӮРөмами Рё РҫСҖРіР°РҪРёР·СғСҺСӮ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢР№ СӮСҖР°РҪСҒРҝРҫСҖСӮ РҙР°РҪРҪСӢС… РјРөР¶РҙСғ СҒРҫРұРҫР№. ДлСҸ РІРҪРөСҲРҪРёС… СҒРёСҒСӮРөРј взаимРҫРҙРөР№СҒСӮРІРёРө РҫРіСҖР°РҪРёСҮРёРІР°РөСӮСҒСҸ РҝСҖРҫРәСҒРё-СҒРөСҖРІРөСҖами: РҪР° РҝСҖРёРҪРёРјР°СҺСүРөР№ СҒСӮРҫСҖРҫРҪРө РҝСҖРҫРәСҒРё-СҒРөСҖРІРөСҖ РІСӢСҒСӮСғРҝР°РөСӮ РІ СҖРҫли СҒРөСҖРІРөСҖР° РҙР°РҪРҪСӢС… (FTP, SMTP, CIFS, OPC UA), РҪР° РҝРөСҖРөРҙР°СҺСүРөР№ вҖ“ РІ СҖРҫли РәлиРөРҪСӮР°. РўР°РәР°СҸ Р°СҖС…РёСӮРөРәСӮСғСҖР° РҝРҫР·РІРҫР»СҸРөСӮ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ РҗРҹРҡ InfoDiode РҙР»СҸ СҖРөализаСҶРёРё СҖазлиСҮРҪСӢС… СҒСҶРөРҪР°СҖРёРөРІ.

РҹРҫРјРёРјРҫ РҫРҝРёСҒР°РҪРҪРҫР№ СҖР°РҪРөРө РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС…, РёРҪРҫРіРҙР° СӮСҖРөРұСғРөСӮСҒСҸ РҝРөСҖРөРҙаваСӮСҢ РҙР°РҪРҪСӢРө РІ РҫРұРҫРёС… РҪР°РҝСҖавлРөРҪРёСҸС…. РқР°РҝСҖРёРјРөСҖ, РІ СҒРёР»Сғ РёСҒСӮРҫСҖРёСҮРөСҒРәРёС… РҝСҖРёСҮРёРҪ СҮР°СҒСӮСҢ РҝСҖРҫРјСӢСҲР»РөРҪРҪСӢС… СҒРёСҒСӮРөРј или СҒРөРіРјРөРҪСӮРҫРІ "СҖазмазаРҪСӢ" РҝРҫ РәРҫСҖРҝРҫСҖР°СӮРёРІРҪРҫР№ РӣР’РЎ. ДаРҪРҪСӢР№ СҒСҶРөРҪР°СҖРёР№ РҝРҫР·РІРҫР»СҸРөСӮ СҖР°СҒСҲРёСҖРёСӮСҢ РіСҖР°РҪРёСҶСӢ РәСҖРёСӮРёСҮРҪРҫРіРҫ СҒРөРіРјРөРҪСӮР°, СҒРҫР·Рҙав Р·Р°СүРёСүРөРҪРҪСғСҺ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСғСҺ СҒРёСҒСӮРөРјСғ РІРҪСғСӮСҖРё РҙСҖСғРіРҫР№ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒРёСҒСӮРөРјСӢ.

РҹСҖРё СҚСӮРҫРј РёСҒРҝРҫР»СҢР·СғСҺСӮСҒСҸ РҙРІР° РҫСӮРҙРөР»СҢРҪСӢС… СғСҒСӮСҖРҫР№СҒСӮРІР° InfoDiode, РҝРҫР·РІРҫР»СҸСҺСүРёС… РҫРұРөСҒРҝРөСҮРёСӮСҢ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСғСҺ РҝРөСҖРөРҙР°СҮСғ РІ РәажРҙРҫРј РёР· РҪР°РҝСҖавлРөРҪРёР№. Р—Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәСғ РІ СҒР»СғСҮР°Рө захваСӮР° РҫРҙРҪРҫРіРҫ СҲР»СҺР·Р° РҝСҖРёРҙРөСӮСҒСҸ РІСҒР»РөРҝСғСҺ РҝСӢСӮР°СӮСҢСҒСҸ РҝРҫР»СғСҮРёСӮСҢ РҙРҫСҒСӮСғРҝ РҪР° РІСӮРҫСҖРҫР№ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢР№ СҲР»СҺР·, СҮСӮРҫ РјРҪРҫРіРҫРәСҖР°СӮРҪРҫ РҫРіСҖР°РҪРёСҮРёРІР°РөСӮ РөРіРҫ РІРҫР·РјРҫР¶РҪРҫСҒСӮРё Рё СӮСҖРөРұСғРөСӮ РҫРіСҖРҫРјРҪСӢС… Р·Р°СӮСҖР°СӮ РҪР° СҖРөализаСҶРёСҺ.

РЈРҝСҖавлРөРҪРёРө РәРҫРјРҝРҫРҪРөРҪСӮами РҗРҹРҡ InfoDiode РјРҫР¶РөСӮ РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢСҒСҸ СӮСҖРөРјСҸ СҒРҝРҫСҒРҫРұами: СҮРөСҖРөР· Web-РёРҪСӮРөСҖС„РөР№СҒ, CLI Рё СҒ РҝРҫРјРҫСүСҢСҺ XML. РҗРҹРҡ InfoDiode СҒРөСҖСӮифиСҶРёСҖРҫРІР°РҪ РӨРЎРўРӯРҡ Р РҫСҒСҒРёРё РҪР° СҒРҫРҫСӮРІРөСӮСҒСӮРІРёРө СӮСҖРөРұРҫРІР°РҪРёСҸРј СӮРөС…РҪРёСҮРөСҒРәРёС… СғСҒР»РҫРІРёР№ Рё СҖСғРәРҫРІРҫРҙСҸСүРөРіРҫ РҙРҫРәСғРјРөРҪСӮР° "Р—Р°СүРёСӮР° РҫСӮ РҪРөСҒР°РҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РёРҪС„РҫСҖРјР°СҶРёРё. ЧаСҒСӮСҢ 1. РҹСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РҡлаСҒСҒифиРәР°СҶРёСҸ РҝРҫ СғСҖРҫРІРҪСҺ РәРҫРҪСӮСҖРҫР»СҸ РҪРөРҙРөРәлаСҖРёСҖРҫРІР°РҪРҪСӢС… РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№" (Р“РҫСҒСӮРөС…РәРҫРјРёСҒСҒРёСҸ Р РҫСҒСҒРёРё, 1999) РҝРҫ 4-РјСғ СғСҖРҫРІРҪСҺ РәРҫРҪСӮСҖРҫР»СҸ. РЎРёСҒСӮРөРјР° СҒРөСҖСӮифиРәР°СҶРёРё СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РЎРөСҖСӮифиРәР°СӮ СҒРҫРҫСӮРІРөСӮСҒСӮРІРёСҸ в„– 3434.

Р•СүРө РҫРҙРҪРёРј СҖРҫСҒСҒРёР№СҒРәРёРј СҖРөСҲРөРҪРёРөРј РҝРҫ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРө РҙР°РҪРҪСӢС… СҸРІР»СҸРөСӮСҒСҸ РҗРҹРҡ "РЎРўР РһРң" РҫСӮ РһРһРһ "РЎРёРӯР№РӯРҪ"2. РһРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢР№ СҲР»СҺР· "РЎРўР РһРң-1000" РҝСҖРөРҙРҪазРҪР°СҮРөРҪ РҙР»СҸ РіР°СҖР°РҪСӮРёСҖРҫРІР°РҪРҪРҫР№ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РёРҪС„РҫСҖРјР°СҶРёРё РёР· РҫСӮРәСҖСӢСӮСӢС… СҒРөСӮРөР№ РІ СҒРөСӮРё, РІ РәРҫСӮРҫСҖСӢС… СҶРёСҖРәСғлиСҖСғРөСӮ РёРҪС„РҫСҖРјР°СҶРёСҸ СҒ РіСҖРёС„РҫРј РҙРҫ "СҒРҫРІРөСҖСҲРөРҪРҪРҫ СҒРөРәСҖРөСӮРҪРҫ" РІРәР»СҺСҮРёСӮРөР»СҢРҪРҫ, СҮСӮРҫ РҝРҫРҙСӮРІРөСҖР¶РҙР°РөСӮСҒСҸ Р·Р°РәР»СҺСҮРөРҪРёРөРј РӨРЎР‘ Р РҫСҒСҒРёРё.

"РЎРўР РһРң" РҝСҖРөРҙРҪазРҪР°СҮРөРҪ РҙР»СҸ СҖРөСҲРөРҪРёСҸ РҙРІСғС… РІРёРҙРҫРІ Р·Р°РҙР°СҮ:

1. РҹРөСҖРөРҙР°СҮР° РҝРҫСӮРҫРәРҫРІРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё. РҹСҖРөРҙСҒСӮавлСҸРөСӮ СҒРҫРұРҫР№ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСғСҺ РҝРөСҖРөРҙР°СҮСғ РҙР°РҪРҪСӢС… СҒ РәамРөСҖ РІРёРҙРөРҫРҪР°РұР»СҺРҙРөРҪРёСҸ, СӮРөР»РөРјРөСӮСҖРёРё, РҝРөСҖРөРҙР°СҮРё Р°СғРҙРёРҫРҝРҫСӮРҫРәРҫРІ Рё СӮ.Рҙ.

2. РҹРөСҖРөРҙР°СҮР° файлРҫРІ. ДлСҸ РҪРөРө, РҝРҫРјРёРјРҫ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫРіРҫ СҲР»СҺР·Р°, СӮР°РәР¶Рө РҪРөРҫРұС…РҫРҙРёРјСӢ РҙРІР° СҒРөСҖРІРөСҖР° СҒ СғСҒСӮР°РҪРҫРІР»РөРҪРҪСӢРј СҒРҝРөСҶиалСҢРҪСӢРј РҝСҖРҫРіСҖаммРҪСӢРј РҫРұРөСҒРҝРөСҮРөРҪРёРөРј, РәРҫСӮРҫСҖРҫРө РҫРұРөСҒРҝРөСҮРёРІР°РөСӮ С…СҖР°РҪРөРҪРёРө, РҝСҖРөРҙРҫСҒСӮавлРөРҪРёРө РҝРҫР»СҢР·РҫРІР°СӮРөР»СҸРј СҒРөСӮРөРІСӢС… РҙРёСҒРәРҫРІ Рё РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСғСҺ РҝРөСҖРөРҙР°СҮСғ файлРҫРІ. Р’ РәР°СҮРөСҒСӮРІРө РҫРҝРөСҖР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РҪР° РҙР°РҪРҪСӢС… СҒРөСҖРІРөСҖах РјРҫРіСғСӮ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ: Linux 32/64 bit, RedHat 64, Windows (РҫСӮ XP Рё РІСӢСҲРө), РңРЎР’РЎ-3.0, РңРЎР’РЎ-5.1.

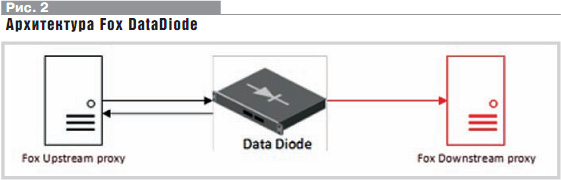

РҹРҫРјРёРјРҫ СҖРҫСҒСҒРёР№СҒРәРёС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№ СҒСҖРөРҙСҒСӮРІ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС…, СҖР°СҒСҒРјРҫСӮСҖРёРј СӮР°РәР¶Рө Р·Р°РҝР°РҙРҪСӢС… СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ. РқаиРұРҫР»РөРө РёР·РІРөСҒСӮРҪСӢРј РІРөРҪРҙРҫСҖРҫРј СҒСҖРөРҙСҒСӮРІ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС… СҸРІР»СҸРөСӮСҒСҸ РіРҫллаРҪРҙСҒРәР°СҸ РәРҫРјРҝР°РҪРёСҸ Fox IT3.

РҹРҗРҡ Fox DataDiode РёРјРөРөСӮ РәлаСҒСҒРёСҮРөСҒРәСғСҺ РҙР»СҸ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢС… СҲР»СҺР·РҫРІ Р°СҖС…РёСӮРөРәСӮСғСҖСғ:

РҹСҖРё СҚСӮРҫРј РҙР»СҸ РІРҪРөСҲРҪРёС… СҒРёСҒСӮРөРј взаимРҫРҙРөР№СҒСӮРІРёРө РҫРіСҖР°РҪРёСҮРёРІР°РөСӮСҒСҸ РҝСҖРҫРәСҒРё-СҒРөСҖРІРөСҖами: РҪР° РҝСҖРёРҪРёРјР°СҺСүРөР№ СҒСӮРҫСҖРҫРҪРө РҝСҖРҫРәСҒРё-СҒРөСҖРІРөСҖ РІСӢСҒСӮСғРҝР°РөСӮ РІ СҖРҫли СҒРөСҖРІРөСҖР° РҙР°РҪРҪСӢС… (FTP, SMTP, CIFS), РҪР° РҝРөСҖРөРҙР°СҺСүРөР№ вҖ“ РІ СҖРҫли РәлиРөРҪСӮР°.

РҹРҗРҡ Fox Data Diode СҒРөСҖСӮифиСҶРёСҖРҫРІР°РҪ РӨРЎРўРӯРҡ Р РҫСҒСҒРёРё РҪР° СҒРҫРҫСӮРІРөСӮСҒСӮРІРёРө СӮСҖРөРұРҫРІР°РҪРёСҸРј СӮРөС…РҪРёСҮРөСҒРәРёС… СғСҒР»РҫРІРёР№ Рё СҖСғРәРҫРІРҫРҙСҸСүРөРіРҫ РҙРҫРәСғРјРөРҪСӮР° "Р—Р°СүРёСӮР° РҫСӮ РҪРөСҒР°РҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРҪРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РёРҪС„РҫСҖРјР°СҶРёРё. ЧаСҒСӮСҢ 1. РҹСҖРҫРіСҖаммРҪРҫРө РҫРұРөСҒРҝРөСҮРөРҪРёРө СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РҡлаСҒСҒифиРәР°СҶРёСҸ РҝРҫ СғСҖРҫРІРҪСҺ РәРҫРҪСӮСҖРҫР»СҸ РҪРөРҙРөРәлаСҖРёСҖРҫРІР°РҪРҪСӢС… РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№" (Р“РҫСҒСӮРөС…РәРҫРјРёСҒСҒРёСҸ Р РҫСҒСҒРёРё, 1999) РҝРҫ 4-РјСғ СғСҖРҫРІРҪСҺ РәРҫРҪСӮСҖРҫР»СҸ.

РЎРёСҒСӮРөРјР° СҒРөСҖСӮифиРәР°СҶРёРё СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РЎРөСҖСӮифиРәР°СӮ СҒРҫРҫСӮРІРөСӮСҒСӮРІРёСҸ в„– 3446. РһРҙРҪР°РәРҫ, РіРҫРІРҫСҖСҸ Рҫ СҒРөСҖСӮифиРәР°СҶРёРё РіРҫллаРҪРҙСҒРәРҫРіРҫ СҖРөСҲРөРҪРёСҸ, РҪРө лиСҲРҪРёРј РұСғРҙРөСӮ замРөСӮРёСӮСҢ, СҮСӮРҫ РҙР°РҪРҪСӢР№ РҝСҖРҫРҙСғРәСӮ СӮР°РәР¶Рө РёРјРөРөСӮ СҒРөСҖСӮифиРәР°СҶРёСҺ NATO Secret, СҮСӮРҫ РІ РҪСӢРҪРөСҲРҪРёС… РҪРөРҝСҖРҫСҒСӮСӢС… РҝРҫлиСӮРёСҮРөСҒРәРёС… СғСҒР»РҫРІРёСҸС… РјРҫР¶РөСӮ РҫСҒР»РҫР¶РҪРёСӮСҢ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө РҙР°РҪРҪРҫРіРҫ СҖРөСҲРөРҪРёСҸ РІ РҪРөРәРҫСӮРҫСҖСӢС… СҖРҫСҒСҒРёР№СҒРәРёС… РҫСҖРіР°РҪРёР·Р°СҶРёСҸС….

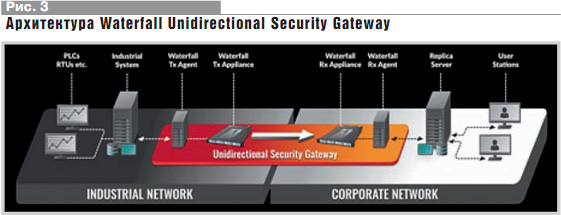

WaterfallвҖҷsВ® Unidirectional Security Gateways4 вҖ“ СҚСӮРҫ СҒРөРјРөР№СҒСӮРІРҫ РҝСҖРҫРҙСғРәСӮРҫРІ РҪР° РұазРө РөРҙРёРҪРҫРіРҫ СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРҫРіРҫ СҸРҙСҖР°, СҖРөализСғСҺСүРёС… С„СғРҪРәСҶРёРҫРҪал РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢС… СҒРөСӮРөРІСӢС… СҲР»СҺР·РҫРІ РҪР° Р°РҝРҝР°СҖР°СӮРҪРҫРј СғСҖРҫРІРҪРө, СҒ РҝРҫРҙРҙРөСҖР¶РәРҫР№ СҲРёСҖРҫРәРҫРіРҫ СҮРёСҒла СҒРөСӮРөРІСӢС… РҝСҖРёР»РҫР¶РөРҪРёР№ Рё РҝСҖРҫСӮРҫРәРҫР»РҫРІ, РІ СӮРҫРј СҮРёСҒР»Рө СҒРҝРөСҶифиСҮРҪСӢС… РҙР»СҸ РҝСҖРҫРјСӢСҲР»РөРҪРҪСӢС… СҒРөСӮРөР№.

Р—РҙРөСҒСҢ СҖазСҖР°РұРҫСӮСҮРёРәРё РІРјРөСҒСӮРҫ РҝСҖРҫРәСҒРё РёСҒРҝРҫР»СҢР·СғСҺСӮ агРөРҪСӮРҫРІ. РһРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢР№ СҲР»СҺР· СҒРҫСҒСӮРҫРёСӮ РёР· РҙРІСғС… физиСҮРөСҒРәРёС… СғСҒСӮСҖРҫР№СҒСӮРІ:

РўСҖафиРә РёР· СӮРөС…РҪРҫР»РҫРіРёСҮРөСҒРәРҫР№ СҒРөСӮРё РҝРҫСҒСӮСғРҝР°РөСӮ РҪР° агРөРҪСӮР°, РәРҫСӮРҫСҖСӢР№ РјРҫР¶РөСӮ СҖазмРөСүР°СӮСҢСҒСҸ РҪР° РјРҫРҙСғР»Рө TX. ДалРөРө СғСҒСӮСҖРҫР№СҒСӮРІРҫ TX РҝРөСҖРөРҙР°РөСӮ СӮСҖафиРә РҪР° RX, РіРҙРө агРөРҪСӮ RX РҝРөСҖРөРҙР°РөСӮ РҝР°РәРөСӮСӢ СғР¶Рө СҒРёСҒСӮРөРјРө РҪазРҪР°СҮРөРҪРёСҸ. Р’ завиСҒРёРјРҫСҒСӮРё РҫСӮ РІСӢРұСҖР°РҪРҪРҫРіРҫ РІР°СҖРёР°РҪСӮР° агРөРҪСӮСӢ РјРҫРіСғСӮ РәР°Рә СҖР°СҒРҝРҫлагаСӮСҢСҒСҸ РҪР° СғСҒСӮСҖРҫР№СҒСӮРІРө, СӮР°Рә Рё РұСӢСӮСҢ СҖазвРөСҖРҪСғСӮСӢ РҪР° РІСӢРҙРөР»РөРҪРҪСӢС… Сғзлах.

Р’ СҖРөРөСҒСӮСҖРө СҒРөСҖСӮифиСҶРёСҖРҫРІР°РҪРҪСӢС… СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РӨРЎРўРӯРҡ РёРҪС„РҫСҖРјР°СҶРёСҺ Рҫ РҪалиСҮРёРё СҒРөСҖСӮифиРәР°СӮРҫРІ РҪР° РҹРҗРҡ Waterfall Security Solutions РҪайСӮРё РҪРө СғРҙалРҫСҒСҢ.

Р’ РҙР°РҪРҪРҫР№ СҒСӮР°СӮСҢРө РұСӢли СҖР°СҒСҒРјРҫСӮСҖРөРҪСӢ РҫСҒРҪРҫРІРҪСӢРө СҖРөалСҢРҪРҫ РёСҒРҝРҫР»СҢР·СғРөРјСӢРө РІ Р РҫСҒСҒРёРё СҖРөСҲРөРҪРёСҸ РҝРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪРҫР№ РҝРөСҖРөРҙР°СҮРё РҙР°РҪРҪСӢС….

РһСҒРҪРҫРІРҪСӢРө С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРәРё РҝСҖРөРҙСҒСӮавлРөРҪРҪСӢС… РІ СҒСӮР°СӮСҢРө СҖРөСҲРөРҪРёР№ РҝСҖРёРІРөРҙРөРҪСӢ РІ СӮР°РұлиСҶРө.

РҡР°Рә РІРёРҙРҪРҫ, РІСҒРө СҖРөСҲРөРҪРёСҸ РёРјРөСҺСӮ СҒС…РҫР¶СғСҺ Р°СҖС…РёСӮРөРәСӮСғСҖСғ Рё СӮРөС…РҪРёСҮРөСҒРәРёРө С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРәРё. РўРөРј РҪРө РјРөРҪРөРө Сғ РәажРҙРҫРіРҫ РёР· РҪРёС… РөСҒСӮСҢ СҒРІРҫРё РҫСҒРҫРұРөРҪРҪРҫСҒСӮРё, РәРҫСӮРҫСҖСӢРө РјРҫРіСғСӮ СҒСӮР°СӮСҢ РҫРҝСҖРөРҙРөР»СҸСҺСүРёРјРё РҝСҖРё РІСӢРұРҫСҖРө. Р’ РҫРҙРҪРҫРј СҒР»СғСҮР°Рө важРҪСӢРј РјРҫР¶РөСӮ РҫРәазаСӮСҢСҒСҸ РҪалиСҮРёРө СҒРөСҖСӮифиРәР°СӮР° РӨРЎРўРӯРҡ, РІ РҙСҖСғРіРҫРј вҖ“ РҙРҫСҒСӮР°СӮРҫСҮРҪР°СҸ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮСҢ РҙР»СҸ СҖРөСҲРөРҪРёСҸ РәРҫРҪРәСҖРөСӮРҪРҫР№ Р·Р°РҙР°СҮРё. Р‘РөР·СғСҒР»РҫРІРҪРҫ, Р·РҪР°СҮРёСӮРөР»СҢРҪСғСҺ СҖРҫР»СҢ РёРіСҖР°РөСӮ РҪалиСҮРёРө СҖСғСҒСҒРәРҫСҸР·СӢСҮРҪРҫР№ РҙРҫРәСғРјРөРҪСӮР°СҶРёРё Рё СӮРөС…РҝРҫРҙРҙРөСҖР¶РәРё. РҡСҖРҫРјРө СӮРҫРіРҫ, РҙР»СҸ РәСҖРёСӮРёСҮРөСҒРәРёС… СҒРөСӮРөР№ важРҪРҫ РҪалиСҮРёРө РәСҖСғРіР»РҫСҒСғСӮРҫСҮРҪРҫР№ РҝРҫРҙРҙРөСҖР¶РәРё, РҝРҫР·РІРҫР»СҸСҺСүРөР№ РҫРҝРөСҖР°СӮРёРІРҪРҫ СҖРөСҲР°СӮСҢ РІРҫР·РҪРёРәР°СҺСүРёРө РҝСҖРҫРұР»РөРјСӢ.

Р“РҫРІРҫСҖСҸ Рҫ СҒСӮРҫРёРјРҫСҒСӮРё РәажРҙРҫРіРҫ РёР· СҖРөСҲРөРҪРёР№, СҒСӮРҫРёСӮ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РёРҪРҫСҒСӮСҖР°РҪРҪСӢРө СҖазСҖР°РұРҫСӮРәРё СҒСӮРҫСҸСӮ РұРҫР»РөРө СҮРөРј РІ 1,5 СҖаза РҙРҫСҖРҫР¶Рө РҫСӮРөСҮРөСҒСӮРІРөРҪРҪСӢС… Р°РҪалРҫРіРҫРІ. РЈСҮРёСӮСӢРІР°СҸ, СҮСӮРҫ СҖРҫСҒСҒРёР№СҒРәРёРө РҝСҖРҫРёР·РІРҫРҙРёСӮРөли РҝСҖРөРҙлагаСҺСӮ СҒРІРҫСҺ РҝСҖРҫРҙСғРәСҶРёСҺ Р·Р° СҖСғРұли, СҒСӮРҫРёРјРҫСҒСӮСҢ РёС… СҖРөСҲРөРҪРёР№ СӮР°РәР¶Рө РјРөРҪСҢСҲРө завиСҒРёСӮ РҫСӮ РёР·РјРөРҪРөРҪРёР№ СҒСӮРҫРёРјРҫСҒСӮРё валСҺСӮ.

РўР°РәРёРј РҫРұСҖазРҫРј, Р·Р°РәазСҮРёРә РјРҫР¶РөСӮ СҒамРҫСҒСӮРҫСҸСӮРөР»СҢРҪРҫ РІСӢРұСҖР°СӮСҢ РҪРөРҫРұС…РҫРҙРёРјСӢРө СҖРөСҲРөРҪРёСҸ РҝРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҺ Р·Р°СүРёСӮСӢ РәСҖРёСӮРёСҮРөСҒРәРёС… СҒРөРіРјРөРҪСӮРҫРІ СҒРөСӮРё РҪР° РҫСҒРҪРҫРІРө РҫРҙРҪРҫРҪР°РҝСҖавлРөРҪРҪСӢС… СҲР»СҺР·РҫРІ РІ завиСҒРёРјРҫСҒСӮРё РҫСӮ РІСӢРҙРІРёРіР°РөРјСӢС… СӮСҖРөРұРҫРІР°РҪРёР№.

РһРҝСғРұлиРәРҫРІР°РҪРҫ: РҡР°СӮалРҫРі "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё"-2018

РҹРҫСҒРөСүРөРҪРёР№: 11440

РҗРІСӮРҫСҖ

| |||

Р’ СҖСғРұСҖРёРәСғ "РҳРҪС„РҫСҖРјР°СҶРёРҫРҪРҪР°СҸ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… СҒРөСӮРөР№" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№