Р’ СҖСғРұСҖРёРәСғ "РҡРҫРјРҝР»РөРәСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№

ЧаСҒСӮСҢ 2

A.M. РһРјРөР»СҢСҸРҪСҮСғРә

РўРөС…РҪРёСҮРөСҒРәРёР№ РҙРёСҖРөРәСӮРҫСҖ Р—РҗРһ "РҡРҫРјРҝР°РҪРёСҸ Р‘РөР·РҫРҝР°СҒРҪРҫСҒСӮСҢ"

Р’ РҝРөСҖРІРҫР№ СҮР°СҒСӮРё СҚСӮРҫР№ СҒСӮР°СӮСҢРё РұСӢли РҫРҝРёСҒР°РҪСӢ РҝСҖРёСҮРёРҪСӢ, РҝРҫ РәРҫСӮРҫСҖСӢРј РұСӢР»Рҫ РҪРөРҫРұС…РҫРҙРёРјРҫ СҖазСҖР°РұРҫСӮР°СӮСҢ СҒСӮР°РҪРҙР°СҖСӮ РҪР° РёРҪСӮРөСҖС„РөР№СҒ взаимРҫРҙРөР№СҒСӮРІРёСҸ РҝРҫРҙСҒРёСҒСӮРөРј РІ СҒРҫСҒСӮавРө РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪРҫР№ СӮРөС…РҪРёСҮРөСҒРәРҫР№ СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё (РҳРўРЎР‘). РҡСҖРҫРјРө СӮРҫРіРҫ, РұСӢР» РҫРҝСҖРөРҙРөР»РөРҪ РёРҪСӮРөСҖС„РөР№СҒ, РәРҫСӮРҫСҖСӢР№ РҝСҖРөРҙРҝРҫСҮСӮРёСӮРөР»СҢРҪРҫ СҒСӮР°РҪРҙР°СҖСӮРёР·РҫРІР°СӮСҢ, Рё РІРІРөРҙРөРҪСӢ РҝРҫРҪСҸСӮРёСҸ "СӮРөС…РҪРёСҮРөСҒРәР°СҸ РҝРҫРҙСҒРёСҒСӮРөРјР°" (РўРҹРЎ) Рё "СғРҝСҖавлСҸСҺСүР°СҸ РҝРҫРҙСҒРёСҒСӮРөРјР°" (РЈРҹРЎ).

РқР°РҝРҫРјРҪРёРј, СҮСӮРҫ РІ СҒСғСүРөСҒСӮРІСғСҺСүРёС… СҖРөализаСҶРёСҸС… РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪРҪСӢС… СҒРёСҒСӮРөРј РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё РЈРҹРЎ, РәР°Рә РҝСҖавилРҫ, РІС…РҫРҙРёСӮ РІ СҒРҫСҒСӮав РҫРҙРҪРҫР№ РёР· РҝРҫРҙСҒРёСҒСӮРөРј (РҫРұСӢСҮРҪРҫ СҚСӮРҫ СҒРёСҒСӮРөРјСӢ РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР° - РЎРҡРЈР”) или РІ СҒРҫСҒСӮав СҒРёСҒСӮРөРјСӢ СғРҝСҖавлРөРҪРёСҸ РҙРҫСҒСӮСғРҝРҫРј Рё РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё (РЎРЈР”РһРЎ) Рё РҪРөСҖавРҪРҫРјРөСҖРҪРҫ РёРҪСӮРөРіСҖРёСҖРҫРІР°РҪР° СҒ Р°РҝРҝР°СҖР°СӮСғСҖРҫР№ - РҪаиРұРҫР»РөРө СӮРөСҒРҪРҫ СҒ "СҖРҫРҙРҪРҫР№" РҝРҫРҙСҒРёСҒСӮРөРјРҫР№ Рё РІ РјРёРҪималСҢРҪРҫРј РҫРұСҠРөРјРө СҒ РҝРҫРҙСҒРёСҒСӮРөмами СҒСӮРҫСҖРҫРҪРҪРёС… РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№.

РҳРјРөРҪРҪРҫ РёРҪСӮРөСҖС„РөР№СҒ РјРөР¶РҙСғ РўРҹРЎ Рё РЈРҹРЎ Рё РҝСҖРөРҙРҝРҫлагаРөСӮСҒСҸ СҒСӮР°РҪРҙР°СҖСӮРёР·РҫРІР°СӮСҢ (СҒ СҶРөР»СҢСҺ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РІСӢСҒРҫРәРҫРіРҫ СғСҖРҫРІРҪСҸ РёРҪСӮРөРіСҖР°СҶРёРё РЈРҹРЎ), Р° СӮР°РәР¶Рө СҒ РҝРҫРҙСҒРёСҒСӮРөмами СҒСӮРҫСҖРҫРҪРҪРёС… - РҝРҫ РҫСӮРҪРҫСҲРөРҪРёСҺ Рә РЈРҹРЎ - РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөР№.

РўСҖРөРұРҫРІР°РҪРёСҸ Рә РҝСҖРөРҙРҝРҫлагаРөРјРҫРјСғ СҒСӮР°РҪРҙР°СҖСӮСғ

РЎСӮР°РҪРҙР°СҖСӮ РҙРҫлжРөРҪ РҫРҝРёСҒСӢРІР°СӮСҢ:

ВзаимРҫРҙРөР№СҒСӮРІРёРө РўРҹРЎ Рё РЈРҹРЎ РІ СҒРҫСҒСӮавРө РҳРўРЎР‘

РЎРҫРҫСӮРІРөСӮСҒСӮРІСғСҺСүРёР№ СҖазРҙРөР» РҙРҫлжРөРҪ РҫРҝРёСҒСӢРІР°СӮСҢ РёСҒРҝРҫР»СҢР·СғРөРјСӢРө РҝСҖРҫСӮРҫРәРҫР»СӢ СҒРІСҸР·Рё Рё С„РҫСҖРјР°СӮСӢ РҙР°РҪРҪСӢС…, РҝРөСҖРөРҙаваРөРјСӢС… РІ СҖРөалСҢРҪРҫРј РІСҖРөРјРөРҪРё РјРөР¶РҙСғ РЈРҹРЎ Рё РўРҹРЎ.

Р—РҙРөСҒСҢ Р¶Рө РҪРөРҫРұС…РҫРҙРёРјРҫ РҫРҝРёСҒР°СӮСҢ РІР°СҖРёР°РҪСӮСӢ СҒРҫСҒСӮава РўРҹРЎ, РёСҒРҝРҫР»РҪРөРҪРёСҸ Рё РҫСҒРҫРұРөРҪРҪРҫСҒСӮРё СҒРІСҸР·Рё СҒ РўРҹРЎ РІ РәажРҙРҫРј СҒР»СғСҮР°Рө.

Рҡ СҚСӮРҫРјСғ Р¶Рө СҖазРҙРөР»Сғ РҫСӮРҪРҫСҒСҸСӮСҒСҸ СҒРҝРҫСҒРҫРұСӢ РҝСҖРөРҙСҒСӮавлРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРё Рҫ СҒРҫСҒСӮавРө РҙР°РҪРҪРҫРіРҫ СҚРәР·РөРјРҝР»СҸСҖР° РўРҹРЎ, Р°РҙСҖРөСҒах СҒРІСҸР·Рё СҒ РҫСӮРҙРөР»СҢРҪСӢРјРё СҒРҫСҒСӮавРҪСӢРјРё СҮР°СҒСӮСҸРјРё РўРҹРЎ. Р”РҫлжРҪСӢ РұСӢСӮСҢ РҙРҫСҒСӮСғРҝРҪСӢ РёРҪС„РҫСҖРјР°СҶРёСҸ Рҫ РҪР°СҒСӮСҖРҫР№РәРө Рё СӮРөРәСғСүРёС… РҝР°СҖамРөСӮСҖах РІСҒРөС… СҚР»РөРјРөРҪСӮРҫРІ РўРҹРЎ Рё РәРҫРҪРәСҖРөСӮРҪСӢРө РҝР°СҖамРөСӮСҖСӢ СҒРІСҸР·Рё СҒ РҪРөСҺ.

РўРёРҝРҫРІСӢРө (РұазРҫРІСӢРө) РІРҫР·РјРҫР¶РҪРҫСҒСӮРё РўРҹРЎ

Р’ СҒамРҫРј СҒСӮР°РҪРҙР°СҖСӮРө, Р° СӮР°РәР¶Рө РІ РәР°СҮРөСҒСӮРІРө РҙРҫРҝРҫР»РҪРөРҪРёР№ Рә РҪРөРјСғ РҙРҫлжРҪСӢ РёРјРөСӮСҢСҒСҸ РҫРҝРёСҒР°РҪРёСҸ РұазРҫРІСӢС… РҝРҫРҪСҸСӮРёР№, завРөРҙРҫРјРҫ РёР·РІРөСҒСӮРҪСӢС… СҖазСҖР°РұРҫСӮСҮРёРәам РІСҒРөС… РЈРҹРЎ Рё РўРҹРЎ. РҳРјРөРҪРҪРҫ Р·Р° СҒСҮРөСӮ РҪалиСҮРёСҸ СӮР°РәРёС… РҝРҫРҪСҸСӮРёР№ РІСҒРө РЈРҹРЎ СҒРјРҫРіСғСӮ СҖР°РұРҫСӮР°СӮСҢ СҒ Р»СҺРұРҫР№ РўРҹРЎ РҝРҫСҮСӮРё РұРөР· РҪР°СҒСӮСҖРҫР№РәРё.

РўР°РәРёРө РҫРҝРёСҒР°РҪРёСҸ РҝСҖРөРҙлагаРөСӮСҒСҸ РҪазСӢРІР°СӮСҢ РҝСҖРҫфилСҸРјРё: РұазРҫРІСӢР№ РҝСҖРҫфилСҢ, РҫРҝРёСҒР°РҪРҪСӢР№ РІ СҒРҫСҒСӮавРө СҒамРҫРіРҫ СҒСӮР°РҪРҙР°СҖСӮР° Рё РІРәР»СҺСҮР°СҺСүРёР№ РІ СҒРөРұСҸ СҒамСӢРө РҫСҒРҪРҫРІРҪСӢРө РҝРҫРҪСҸСӮРёСҸ, Рё СӮРөРјР°СӮРёСҮРөСҒРәРёРө РҝСҖРҫфили -РҫСӮРҙРөР»СҢРҪСӢРө РҙР»СҸ РәажРҙРҫРіРҫ РІРёРҙР° РҝРҫРҙСҒРёСҒСӮРөРј (РҪР°РҝСҖРёРјРөСҖ, СҒРёСҒСӮРөРјСӢ РәРҫРҪСӮСҖРҫР»СҸ РҙРҫСҒСӮСғРҝР°, РҫС…СҖР°РҪРҪРҫР№ СҒРёРіРҪализаСҶРёРё, СӮРөР»РөРІРёРҙРөРҪРёСҸ Рё РҙСҖ.).

Р§СӮРҫ Р¶Рө РәР°СҒР°РөСӮСҒСҸ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪСӢС… РҝРҫРҪСҸСӮРёР№ (РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№), РІРІРөРҙРөРҪРҪСӢС… РІ РўРҹРЎ СҒРІРөСҖС… РҫРҝРёСҒР°РҪРҪСӢС… СҖР°РҪРөРө РІ РҝСҖРҫфилСҸС…, РёС… СҚффРөРәСӮРёРІРҪРҫРө РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө РІРҫР·РјРҫР¶РҪРҫ СӮРҫР»СҢРәРҫ РҝСҖРё СғСҒР»РҫРІРёРё СҖСғСҮРҪРҫР№ РҪР°СҒСӮСҖРҫР№РәРё РәРҫРҪРәСҖРөСӮРҪРҫР№ СҒРёСҒСӮРөРјСӢ Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРҫСҖРҫРј, СӮР°Рә РәР°Рә СҒРөРјР°РҪСӮРёРәР° РҙР°РҪРҪСӢС… РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№ РјРҫР¶РөСӮ РұСӢСӮСҢ РҫРҝРёСҒР°РҪР° лиСҲСҢ СҮРөР»РҫРІРөСҮРөСҒРәРёРјРё РҝРҫРҪСҸСӮРёСҸРјРё Рё РҪРө РјРҫР¶РөСӮ РұСӢСӮСҢ Р»РөРіРәРҫ РҝРҫРҙРІРөСҖРіРҪСғСӮР° авСӮРҫРјР°СӮРёСҮРөСҒРәРҫРјСғ Р°РҪализСғ.

РһРҝРёСҒР°РҪРёРө РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№ РўРҹРЎ

РҡажРҙР°СҸ РәРҫРҪРәСҖРөСӮРҪР°СҸ РўРҹРЎ РҙРҫлжРҪР° РёРјРөСӮСҢ Рё РҝСҖРөРҙРҫСҒСӮавлСҸСӮСҢ РҙР»СҸ РЈРҹРЎ (РәР°Рә РјРёРҪРёРјСғРј РҪР° СҚСӮР°РҝРө РҪР°СҒСӮСҖРҫР№РәРё) РёРҪС„РҫСҖРјР°СҶРёСҺ, РҫРҝРёСҒСӢРІР°СҺСүСғСҺ РўРҹРЎ, РҫРұСүСғСҺ РҙР»СҸ РІСҒРөС… РҝРҫРҙСҒРёСҒСӮРөРј РҙР°РҪРҪРҫРіРҫ СӮРёРҝР° (РҫРҝРёСҒР°РҪРёРө СӮРёРҝР° РўРҹРЎ).

РЎР»РөРҙСғРөСӮ РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РҫРұСүР°СҸ (СӮРёРҝРҫРІР°СҸ) РёРҪС„РҫСҖРјР°СҶРёСҸ РјРҫР¶РөСӮ РұСӢСӮСҢ РҝСҖРөРҙРҫСҒСӮавлРөРҪР° РҝСҖРҫРёР·РІРҫРҙРёСӮРөР»РөРј РўРҹРЎ СҖазСҖР°РұРҫСӮСҮРёРәСғ РЈРҹРЎ Р·Р°РұлагРҫРІСҖРөРјРөРҪРҪРҫ Рё РёСҒРҝРҫР»СҢР·РҫРІР°РҪР° РҙР»СҸ СҖСғСҮРҪРҫР№ РҫРҝСӮРёРјРёР·Р°СҶРёРё взаимРҫРҙРөР№СҒСӮРІРёСҸ РәРҫРҪРәСҖРөСӮРҪРҫР№ РЈРҹРЎ СҒ РўРҹРЎ РҙР°РҪРҪРҫРіРҫ СӮРёРҝР°. РһРҙРҪР°РәРҫ РҙР»СҸ СғРҪРёРІРөСҖСҒалСҢРҪРҫР№ РЈРҹРЎ РҪРөРҝСҖРёРөРјР»РөРјРҫ, РөСҒли РҫРҪР° (РұРөР· СӮР°РәРҫР№ РҫРҝСӮРёРјРёР·Р°СҶРёРё РҪРөРҝРҫСҒСҖРөРҙСҒСӮРІРөРҪРҪРҫ СҖазСҖР°РұРҫСӮСҮРёРәРҫРј РЈРҹРЎ) РҪРө СҒРјРҫР¶РөСӮ СҖРөализРҫРІР°СӮСҢ РұазРҫРІРҫР№ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫР№ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮРё взаимРҫРҙРөР№СҒСӮРІРёСҸ СҒ РўРҹРЎ. РўРҫ РөСҒСӮСҢ "С…РҫСҖРҫСҲР°СҸ" СғРҪРёРІРөСҖСҒалСҢРҪР°СҸ РЈРҹРЎ, СҒРҫРҫСӮРІРөСӮСҒСӮРІСғСҺСүР°СҸ РҝСҖРөРҙРҝРҫлагаРөРјРҫРјСғ СҒСӮР°РҪРҙР°СҖСӮСғ, РҫРұСҸР·Р°РҪР° СғРјРөСӮСҢ СҒама РҪР°СҒСӮСҖаиваСӮСҢСҒСҸ РҪР° РҪРҫРІСӢРө РўРҹРЎ РҝРҫСҒР»Рө СҖазвРөСҖСӮСӢРІР°РҪРёСҸ, СҒРҫРІРөСҖСҲРөРҪРҪРҫ РұРөР· СғСҮР°СҒСӮРёСҸ СҖазСҖР°РұРҫСӮСҮРёРәР° РЈРҹРЎ Рё СҒ РјРёРҪималСҢРҪСӢРј СғСҮР°СҒСӮРёРөРј Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРҫСҖР° (РҪалаРҙСҮРёРәР°) РҳРўРЎР‘.

РЎРҝРҫСҒРҫРұ РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ РҪРҫРІСӢС… РўРҹРЎ Рё РЈРҹРЎ

РЎСӮР°РҪРҙР°СҖСӮ РҙРҫлжРөРҪ РҫРҝРёСҒСӢРІР°СӮСҢ РҝСҖРөРҙРҝРҫлагаРөРјСғСҺ РҝСҖРҫСҶРөРҙСғСҖСғ, РҝРҫСҒР»РөРҙРҫРІР°СӮРөР»СҢРҪРҫСҒСӮСҢ РҙРөР№СҒСӮРІРёР№ РҝСҖРё СҖазвРөСҖСӮСӢРІР°РҪРёРё Рё РҝРҫРҙРәР»СҺСҮРөРҪРёРё РҪРҫРІСӢС… РўРҹРЎ или РЈРҹРЎ.

РҡСҒСӮР°СӮРё, РёРјРөРҪРҪРҫ РҪР° СҚСӮРҫРј СҚСӮР°РҝРө РҪаиРұРҫР»РөРө СҒР»РҫР¶РҪРҫ СҖРөСҲР°СҺСӮСҒСҸ РҝСҖРҫРұР»РөРјСӢ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё. РҡСҖРҫРјРө СӮРҫРіРҫ, С„СғРҪРәСҶРёРё СӮРёРҝР° "plug-n-play", РәРҫРҪРөСҮРҪРҫ, СғРҙРҫРұРҪСӢ РҙР»СҸ РёРҪСҒСӮаллСҸСӮРҫСҖР°, РҪРҫ РҙРҫРІРҫР»СҢРҪРҫ СӮСҖСғРҙРҫРөРјРәРё РІ СҖРөализаСҶРёРё, Р° РҝРҫСӮРҫРјСғ РҪР° РҝРөСҖРІРҫРј СҚСӮР°РҝРө РҪРө РҝСҖРөРҙСҒСӮавлСҸСҺСӮСҒСҸ Р·Р»РҫРұРҫРҙРҪРөРІРҪСӢРјРё.

РўРөРј РҪРө РјРөРҪРөРө РҝСҖРҫСҶРөРҙСғСҖР° РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ РўРҹРЎ Рә РЈРҹРЎ (РІСҖСғСҮРҪСғСҺ или авСӮРҫРјР°СӮРёСҮРөСҒРәРё) РҙРҫлжРҪР° РҝСҖРҫР№СӮРё СғСҒРҝРөСҲРҪРҫ РҝРҫРҙ СғРҝСҖавлРөРҪРёРөРј РёРҪР¶РөРҪРөСҖР°-СғСҒСӮР°РҪРҫРІСүРёРәР° РҙРҫлжРҪРҫР№ РәвалифиРәР°СҶРёРё, РҝСҖРёСҮРөРј СӮСҖРөРұСғРөРјР°СҸ РәвалифиРәР°СҶРёСҸ РҪРө РҙРҫлжРҪР° РұСӢСӮСҢ СҒлиСҲРәРҫРј РІСӢСҒРҫРәРҫР№. РқР°РҝСҖРёРјРөСҖ, РІРҝРҫР»РҪРө РҙРҫСҒСӮР°СӮРҫСҮРҪРҫ РәвалифиРәР°СҶРёРё СҒРёСҒСӮРөРјРҪРҫРіРҫ Р°РҙРјРёРҪРёСҒСӮСҖР°СӮРҫСҖР° или СҒСӮР°СҖСҲРөРіРҫ СӮРөС…РҪРёСҮРөСҒРәРҫРіРҫ СҒРҝРөСҶиалиСҒСӮР° РІ СҒР»СғР¶РұРө РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё СҶРөР»РөРІРҫРіРҫ РҫРұСҠРөРәСӮР°. РҹСҖРё СҚСӮРҫРј РҪРөРҫРұС…РҫРҙРёРјРҫ СҮРөСӮРәРҫ РҫРҝРёСҒР°СӮСҢ, РәР°РәР°СҸ РёРҪС„РҫСҖРјР°СҶРёСҸ Рё РІ РәР°РәРҫРј РІРёРҙРө РҙРҫлжРҪР° РҝСҖРёСҒСғСӮСҒСӮРІРҫРІР°СӮСҢ РІ РўРҹРЎ.

РӨСғРҪРәСҶРёРҫРҪалСҢРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ Рә СҖазРҙРөР»Сғ СҒСӮР°РҪРҙР°СҖСӮР° "РһРҝРёСҒР°РҪРёРө РўРҹРЎ"

Р’ РҙР°РҪРҪРҫРј СҖазРҙРөР»Рө РҙР°РөСӮСҒСҸ РҝРҫРҙСҖРҫРұРҪРҫРө РҫРҝРёСҒР°РҪРёРө СӮСҖРөРұРҫРІР°РҪРёР№, РёСҒРҝРҫР»СҢР·СғРөРјСӢС… РҝСҖРё СҖазСҖР°РұРҫСӮРәРө РҝСҖРҫРөРәСӮР° СҒСӮР°РҪРҙР°СҖСӮР°. РқаиРұРҫР»РөРө СҒР»РҫР¶РҪСӢРјРё РІРҫРҝСҖРҫСҒами РҫРәазалиСҒСҢ СҒРҝРҫСҒРҫРұСӢ РҫРҝРёСҒР°РҪРёСҸ РўРҹРЎ, РәРҫСӮРҫСҖСӢРө РұСӢ РҪРө РҫРіСҖР°РҪРёСҮивали РҫРұСүРҪРҫСҒСӮСҢ Рё РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ РҙалСҢРҪРөР№СҲРөРіРҫ СҖазвиСӮРёСҸ Рё РҝСҖРёСӮРҫРј РҪРө СӮСҖРөРұРҫвали РұСӢ СҮСҖРөР·РјРөСҖРҪРҫР№ СҖР°РұРҫСӮСӢ РҫСӮ СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ РәР°Рә РўРҹРЎ, СӮР°Рә Рё РЈРҹРЎ.

РЎ СғСҮРөСӮРҫРј СӮРҫРіРҫ, СҮСӮРҫ СҖазСҖР°РұРҫСӮСҮРёРәРё РўРҹРЎ (Р·Р°РҪРёРјР°СҺСүРёРөСҒСҸ РҝРөСҖРёС„РөСҖРёР№РҪРҫР№ Р°РҝРҝР°СҖР°СӮСғСҖРҫР№), РәР°Рә РҝСҖавилРҫ, РҫРұлаРҙР°СҺСӮ РјРөРҪСҢСҲРёРјРё РІРҫР·РјРҫР¶РҪРҫСҒСӮСҸРјРё РҝРҫ СҒРҫР·РҙР°РҪРёСҺ РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ, Р° СӮР°РәР¶Рө СӮРҫРіРҫ, СҮСӮРҫ РҝСҖРөРҙРҝРҫР»РҫжиСӮРөР»СҢРҪРҫ СҖазлиСҮРҪСӢС… РўРҹРЎ РұСғРҙРөСӮ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ РҪамРҪРҫРіРҫ РұРҫР»СҢСҲРө, СҮРөРј РЈРҹРЎ, РҫСҒРҫРұРҫРө РІРҪРёРјР°РҪРёРө РұСӢР»Рҫ СғРҙРөР»РөРҪРҫ СҒРҪРёР¶РөРҪРёСҺ СӮСҖРөРұРҫРІР°РҪРёР№ Рә СҒР»РҫР¶РҪРҫСҒСӮРё РўРҹРЎ.

РһРҝРёСҒР°РҪРёРө СӮРёРҝР° РҝРҫРҙСҒРёСҒСӮРөРјСӢ

РһРҝРёСҒР°РҪРёРө СӮРёРҝР° РўРҹРЎ - фаРәСӮРёСҮРөСҒРәРё "РјР°СӮРөРјР°СӮРёСҮРөСҒРәР°СҸ РјРҫРҙРөР»СҢ РўРҹРЎ", или, РёРҪР°СҮРө РіРҫРІРҫСҖСҸ, РјРҫРҙРөР»СҢ РҝСҖРөРҙРјРөСӮРҪРҫР№ РҫРұлаСҒСӮРё.

РқаиРұРҫР»РөРө РҫРұСүРёРј СҒРҝРҫСҒРҫРұРҫРј РҫРҝРёСҒР°РҪРёСҸ РјРҫРҙРөли РҝСҖРөРҙРјРөСӮРҪРҫР№ РҫРұлаСҒСӮРё СҸРІР»СҸРөСӮСҒСҸ, РҝРҫжалСғР№, СҸР·СӢРә UML. РһРҙРҪР°РәРҫ РҫСӮСҮР°СҒСӮРё РІСҒР»РөРҙСҒСӮРІРёРө СҒРІРҫРөР№ РҫРұСүРҪРҫСҒСӮРё, РҫСӮСҮР°СҒСӮРё РёР·-Р·Р° РҫСҖРёРөРҪСӮР°СҶРёРё РҪР° РіСҖафиСҮРөСҒРәРҫРө РҝСҖРөРҙСҒСӮавлРөРҪРёРө РҙР»СҸ Р»СҺРҙРөР№ РҫРҪ РҪРө СҒлиСҲРәРҫРј СғРҙРҫРұРөРҪ РҙР»СҸ СҒРҫР·РҙР°РҪРёСҸ РҫРҝРёСҒР°РҪРёСҸ РўРҹРЎ, РәРҫСӮРҫСҖРҫРө РҙРҫлжРҪРҫ РҝРҫ РІРҫР·РјРҫР¶РҪРҫСҒСӮРё авСӮРҫРјР°СӮРёСҮРөСҒРәРё РІРҫСҒРҝСҖРёРҪРёРјР°СӮСҢСҒСҸ РЈРҹРЎ - РҝСҖРҫРіСҖаммРҪРҫ-Р°РҝРҝР°СҖР°СӮРҪСӢРј РәРҫРјРҝР»РөРәСҒРҫРј, РұРөР· СғСҮР°СҒСӮРёСҸ СҮРөР»РҫРІРөРәР°.

РқРёР¶Рө РјСӢ СҖР°СҒСҒРәажРөРј РҫРұ РҫСҒРҪРҫРІРҪСӢС… РҝРҫРҪСҸСӮРёСҸС…, РәРҫСӮРҫСҖСӢРө РҪРөРҫРұС…РҫРҙРёРјРҫ РҫРҝРёСҒР°СӮСҢ РІ РјРҫРҙРөли РҝСҖРөРҙРјРөСӮРҪРҫР№ РҫРұлаСҒСӮРё (СӮРёРҝР° РўРҹРЎ). РқаиРұРҫР»РөРө РҝРҫР»РҪРҫ СҚСӮРё РҝРҫРҪСҸСӮРёСҸ СҖРөализРҫРІР°РҪСӢ РІ СӮРөСҖРјРёРҪРҫР»РҫРіРёРё, РҝСҖРёРҪСҸСӮРҫР№ РІ РҫРұСҠРөРәСӮРҪРҫ-РҫСҖРёРөРҪСӮРёСҖРҫРІР°РҪРҪРҫРј РҝСҖРҫРөРәСӮРёСҖРҫРІР°РҪРёРё Рё СҒСӮР°РҪРҙР°СҖСӮРёР·РҫРІР°РҪРҪРҫР№ OMG РІ РІРёРҙРө СҸР·СӢРәР° UML.

РқРөРҫРұС…РҫРҙРёРјРҫ СғРҝРҫРјСҸРҪСғСӮСҢ, СҮСӮРҫ РІ СӮРҫР№ или РёРҪРҫР№ РјРөСҖРө СҒСҖРөРҙСҒСӮвами С„РҫСҖмалСҢРҪРҫРіРҫ РҝРҫСҒСӮСҖРҫРөРҪРёСҸ РјРҫРҙРөли РҝСҖРөРҙРјРөСӮРҪРҫР№ РҫРұлаСҒСӮРё СҸРІР»СҸСҺСӮСҒСҸ РІСҒРө С„РҫСҖмализРҫРІР°РҪРҪСӢРө СҸР·СӢРәРё - РҪР°СҮРёРҪР°СҸ РҫСӮ РәлаСҒСҒРёСҮРөСҒРәРёС… СҸР·СӢРәРҫРІ РҝСҖРҫРіСҖаммиСҖРҫРІР°РҪРёСҸ (СӮР°РәРёС…, РәР°Рә C или Java) Рё РІРәР»СҺСҮР°СҸ СҖазлиСҮРҪСӢРө СҸР·СӢРәРё РҫРҝРёСҒР°РҪРёСҸ РјРҫРҙРөР»РөР№ или СҸР·СӢРәРё РјРөСӮР°РҙР°РҪРҪСӢС… (СӮР°РәРёРө, РәР°Рә CIM или IDL).

РһРҝРёСҒР°РҪРёРө СӮРёРҝР° РўРҹРЎ, СӮРҫ РөСҒСӮСҢ РҫРҝРёСҒР°РҪРёРө РҫРұСүРёС… С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРә РІСҒРөС… СҚРәР·РөРјРҝР»СҸСҖРҫРІ РҝРҫРҙСҒРёСҒСӮРөРј РҙР°РҪРҪРҫРіРҫ СӮРёРҝР°, РІРәР»СҺСҮР°РөСӮ РІ СҒРөРұСҸ:

1.Р’СӢРҙРөР»РөРҪРёРө СӮРёРҝРҫРІ СҒСғСүРҪРҫСҒСӮРөР№ (РҪР°РҝСҖРёРјРөСҖ, "СҒСҮРёСӮСӢРІР°СӮРөР»СҢ", "РәРҫРҪСӮСҖРҫллРөСҖ", "РҙР°СӮСҮРёРә"), РәРҫСӮРҫСҖСӢРө РјРҫР¶РҪРҫ СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ РІРҪСғСӮСҖРё РўРҹРЎ, РҝСҖРё СҚСӮРҫРј РҙР»СҸ РәажРҙРҫР№ СҒСғСүРҪРҫСҒСӮРё СҒР»РөРҙСғРөСӮ РҫРҝСҖРөРҙРөлиСӮСҢ:

2.ВзаимРҫСҒРІСҸР·Рё РјРөР¶РҙСғ СӮРёРҝами СҒСғСүРҪРҫСҒСӮРөР№, РҪР°РҝСҖРёРјРөСҖ, РҙР°СӮСҮРёРә РҹСҖРҫСӮРІР° СҸРІР»СҸРөСӮСҒСҸ СҮР°СҒСӮРҪСӢРј СҒР»СғСҮР°РөРј РҫС…СҖР°РҪРҪРҫРіРҫ РҙР°СӮСҮРёРәР°.

3.ВзаимРҫСҒРІСҸР·Рё РјРөР¶РҙСғ СҚРәР·РөРјРҝР»СҸСҖами СҒСғСүРҪРҫСҒСӮРөР№; РҪР°РҝСҖРёРјРөСҖ, "СҒСҮРёСӮСӢРІР°СӮРөР»СҢ РҪРҫРјРөСҖ 17" РІРөРҙРөСӮ РІ "РҫРұлаСҒСӮСҢ РҪРҫРјРөСҖ 3".

Р’ СӮРөСҖРјРёРҪах UML СҚСӮРҫ РҫР·РҪР°СҮР°РөСӮ, СҮСӮРҫ РІ РҫРұСүРөРј СҒР»СғСҮР°Рө РІ СҒРҫСҒСӮав СҒСғСүРөСҒСӮРІРөРҪРҪСӢС… РјРөСӮР°РҙР°РҪРҪСӢС…, РҫРҝРёСҒСӢРІР°СҺСүРёС… РўРҹРЎ, РІРәР»СҺСҮРөРҪСӢ РәлаСҒСҒСӢ, РёС… РҝР°СҖамРөСӮСҖСӢ, РјРөСӮРҫРҙСӢ Рё СҒРҫРұСӢСӮРёСҸ, Р° СӮР°РәР¶Рө РҫРҝСҶРёРҫРҪалСҢРҪРҫ Р°СҒСҒРҫСҶРёР°СҶРёРё РјРөР¶РҙСғ РәлаСҒСҒами Рё РәР°СӮРөРіРҫСҖРёР·Р°СҶРёСҸ РәлаСҒСҒРҫРІ, РҝР°СҖамРөСӮСҖРҫРІ РәлаСҒСҒРҫРІ, РёС… РјРөСӮРҫРҙРҫРІ Рё СҒРҫРұСӢСӮРёР№ РҫРҝСҖРөРҙРөР»РөРҪРҪСӢРјРё СҖР°РҪРөРө СҒСӮРөСҖРөРҫСӮРёРҝами.

Рҡ СҮРёСҒР»Сғ СҒСғСүРҪРҫСҒСӮРөР№, РІСӢРҙРөР»СҸРөРјСӢС… РІРҪСғСӮСҖРё РўРҹРЎ, РәР°Рә РҝСҖавилРҫ, РҫСӮРҪРҫСҒСҸСӮСҒСҸ СҚР»РөРјРөРҪСӮСӢ Р°РҝРҝР°СҖР°СӮСғСҖСӢ РўРҹРЎ, РҝРҫРҙР»РөжаСүРёРө РҪР°СҒСӮСҖРҫР№РәРө или РәРҫРҪСӮСҖРҫР»СҺ: РәРҫРҪСӮСҖРҫллРөСҖСӢ, РҙР°СӮСҮРёРәРё; РҝРҫСҖСӮСӢ или лиРҪРёРё СҒРІСҸР·Рё -РёРҪРҫРіРҙР°. ДлСҸ РҝСҖРҫСҒСӮРҫР№ РўРҹРЎ РҪР° СҚСӮРҫРј СҒРҝРёСҒРҫРә СҒСғСүРҪРҫСҒСӮРөР№ РјРҫР¶РөСӮ Р·Р°РәРҫРҪСҮРёСӮСҢСҒСҸ.

РҡСҖРҫРјРө СӮРҫРіРҫ, Рә СҮРёСҒР»Сғ РІСӢРҙРөР»СҸРөРјСӢС… РІ РўРҹРЎ СҒСғСүРҪРҫСҒСӮРөР№ РјРҫРіСғСӮ РҫСӮРҪРҫСҒРёСӮСҢСҒСҸ Р»РҫРіРёСҮРөСҒРәРёРө РҝРҫРҪСҸСӮРёСҸ, СӮР°РәРёРө РәР°Рә "СӮРҫСҮРәР° РҝСҖРҫС…РҫРҙР°" Рё "СҲР»СҺР·". Р’ РҪРөРәРҫСӮРҫСҖСӢС… РўРҹРЎ РҫРҪРё РјРҫРіСғСӮ СҸРІР»СҸСӮСҢСҒСҸ физиСҮРөСҒРәРёРјРё, Р° РІ РҪРөРәРҫСӮРҫСҖСӢС… РјРҫРіСғСӮ РҪРө РёРјРөСӮСҢ РҝСҖСҸРјРҫРіРҫ СҒРҫРҫСӮРІРөСӮСҒСӮРІРёСҸ "РҫРҙРёРҪ РІ РҫРҙРёРҪ" СҒ РәРҫРҪРәСҖРөСӮРҪРҫР№ Р°РҝРҝР°СҖР°СӮСғСҖРҫР№. РқР°РҝСҖРёРјРөСҖ, РҝРҫРҪСҸСӮРёРө "СӮРҫСҮРәР° РҝСҖРҫС…РҫРҙР°" РјРҫР¶РөСӮ РҫРұСҠРөРҙРёРҪСҸСӮСҢ РІ СҒРөРұРө физиСҮРөСҒРәРё СҖазлиСҮРҪСӢРө СҒСҮРёСӮСӢРІР°СӮРөР»СҢ Рё РҙР°СӮСҮРёРә РҫСӮРәСҖСӢРІР°РҪРёСҸ РҙРІРөСҖРё, РІ СӮРҫРј СҮРёСҒР»Рө РҝРҫРҙРәР»СҺСҮРөРҪРҪСӢРө Рә СҖазРҪСӢРј РәРҫРҪСӮСҖРҫллРөСҖам. РӣРёРұРҫ РҪР°РҫРұРҫСҖРҫСӮ, РҫРҙРёРҪ физиСҮРөСҒРәРёР№ РәРҫРҪСӮСҖРҫллРөСҖ РјРҫР¶РөСӮ СҖРөализРҫРІСӢРІР°СӮСҢ РҪРөСҒРәРҫР»СҢРәРҫ Р»РҫРіРёСҮРөСҒРәРёС… СӮРҫСҮРөРә РҝСҖРҫС…РҫРҙР°.

РқР°РәРҫРҪРөСҶ, Рә СҮРёСҒР»Сғ СҒСғСүРҪРҫСҒСӮРөР№ РјРҫРіСғСӮ РҫСӮРҪРҫСҒРёСӮСҢСҒСҸ Рё РҝРҫРҪСҸСӮРёСҸ, РІРҫРІСҒРө РҪРө РёРјРөСҺСүРёРө РҝСҖСҸРјСӢС… Р°РҪалРҫРіРҫРІ РІ Р°РҝРҝР°СҖР°СӮСғСҖРө. РқР°РҝСҖРёРјРөСҖ, РІ РЎРҡРЈР” СҚСӮРҫ РІСҖРөРјРөРҪРҪРҫР№ РіСҖафиРә (РІСҖРөРјРөРҪРҪР°СҸ Р·РҫРҪР°), СғСҖРҫРІРөРҪСҢ РҙРҫСҒСӮСғРҝР°, РјР°СҖСҲСҖСғСӮ (РҫРұлаСҒСӮСҢ РҙРҫСҒСӮСғРҝР°), Р° РІ СҒРёСҒСӮРөРјРө РІРёРҙРөРҫРҪР°РұР»СҺРҙРөРҪРёСҸ СҚСӮРҫ РјРҫР¶РөСӮ РұСӢСӮСҢ "РҫРұлаСҒСӮСҢ РҙРөСӮРөРәСӮРёСҖРҫРІР°РҪРёСҸ РҙРІРёР¶РөРҪРёСҸ", РІРёРҙРөРҫРҝРҫСӮРҫРә (РІРёРҙРөРҫСҖРҫлиРә), СҒС…РөРјР° СӮСҖР°РҪСҒР»СҸСҶРёРё (РәРҫРјРҝСҖРөСҒСҒРёРё) РІРёРҙРөРҫРҝРҫСӮРҫРәР°. Р’ СӮРөСҖРјРёРҪРҫР»РҫРіРёРё UML СҒСғСүРҪРҫСҒСӮРё РҪазСӢРІР°СҺСӮСҒСҸ РәлаСҒСҒами.

РҹР°СҖамРөСӮСҖСӢ - СҚСӮРҫ С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРәРё СҒСғСүРҪРҫСҒСӮРөР№, РҪР°РұРҫСҖ РәРҫСӮРҫСҖСӢС… РҫРҙРёРҪР°РәРҫРІ Сғ РІСҒРөС… СҚРәР·РөРјРҝР»СҸСҖРҫРІ СҒСғСүРҪРҫСҒСӮРөР№ РҫРҙРҪРҫРіРҫ СӮРёРҝР°, РҫРҙРҪР°РәРҫ Сғ СҖазРҪСӢС… СҚРәР·РөРјРҝР»СҸСҖРҫРІ Р·РҪР°СҮРөРҪРёСҸ РјРҫРіСғСӮ РҫСӮлиСҮР°СӮСҢСҒСҸ Рё РјРөРҪСҸСӮСҢСҒСҸ РІ СӮРөСҮРөРҪРёРө РІСҒРөРіРҫ РІСҖРөРјРөРҪРё РёС… СҒСғСүРөСҒСӮРІРҫРІР°РҪРёСҸ.

ДлСҸ РҝР°СҖамРөСӮСҖРҫРІ, РҫСҒРҫРұРөРҪРҪРҫ РҫРҝРөСҖР°СӮРёРІРҪРҫРіРҫ СғРҝСҖавлРөРҪРёСҸ, Р¶РөлаСӮРөР»СҢРҪРҫ РёРјРөСӮСҢ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ РҝРҫР»СғСҮР°СӮСҢ РёР·РІРөСүРөРҪРёСҸ РҫРұ РёС… РёР·РјРөРҪРөРҪРёРё, РёРҪРёСҶРёРёСҖРҫРІР°РҪРҪРҫРј РёРҪСӢРјРё РҫРҝРөСҖР°СӮРҫСҖами.

ДлСҸ РҪРөРәРҫСӮРҫСҖСӢС… РҝР°СҖамРөСӮСҖРҫРІ РәРҫРҪфигСғСҖР°СҶРёРҫРҪРҪРҫР№ РҪР°СҒСӮСҖРҫР№РәРё (РёР·РјРөРҪСҸРөРјСӢС… СҖРөРҙРәРҫ, РәР°Рә РҝСҖавилРҫ, СӮРҫР»СҢРәРҫ РҝСҖРё РҝРөСҖРІРҫРҪР°СҮалСҢРҪРҫР№ РҪР°СҒСӮСҖРҫР№РәРө СҒРёСҒСӮРөРјСӢ) Р¶РөлаСӮРөР»СҢРҪРҫ РёРјРөСӮСҢ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ:

1)РҪР°СҒСӮСҖаиваСӮСҢ РёС… off-line (РҙРҫ РІРәР»СҺСҮРөРҪРёСҸ Р°РҝРҝР°СҖР°СӮСғСҖСӢ РўРҹРЎ или СғСҒСӮР°РҪРҫРІР»РөРҪРёСҸ СҒРІСҸР·Рё СҒ РҪРөР№);

2)РҫРҙРҪРҫР№ РәРҫРјР°РҪРҙРҫР№ СҒРёРҪС…СҖРҫРҪРёР·РёСҖРҫРІР°СӮСҢ (загСҖСғР·РёСӮСҢ) РҪР°СҒСӮСҖРҫРөРҪРҪСӢРө РҝР°СҖамРөСӮСҖСӢ РәлаСҒСҒР° РІ СҚРәР·РөРјРҝР»СҸСҖ РәлаСҒСҒР°;

3)РҪРөзавиСҒРёРјРҫ РҝРҫР»СғСҮР°СӮСҢ Р·РҪР°СҮРөРҪРёСҸ "РҝР°СҖамРөСӮСҖРҫРІ РёР· РұазСӢ РҙР°РҪРҪСӢС…" Рё "фаРәСӮРёСҮРөСҒРәРёС… СӮРөРәСғСүРёС… Р·РҪР°СҮРөРҪРёР№ РҝР°СҖамРөСӮСҖРҫРІ" РҙР»СҸ СҚРәР·РөРјРҝР»СҸСҖР° РәлаСҒСҒР°.

РЎСӮРөСҖРөРҫСӮРёРҝСӢ - РјРөСӮРҫРҙ СҖазмРөСӮРәРё РҫРҝСҖРөРҙРөР»РөРҪРҪСӢС… РІ РҫРҝРёСҒР°РҪРёРё РўРҹРЎ РҝРҫРҪСҸСӮРёР№ РҝРҫ РәР°СӮРөРіРҫСҖРёСҸРј. РқР°РҝСҖРёРјРөСҖ, РәлаСҒСҒСӢ РјРҫРіСғСӮ РұСӢСӮСҢ РҝРҫРјРөСҮРөРҪСӢ РҝСҖРёР·РҪР°РәРҫРј "РҙР°СӮСҮРёРә РҫС…СҖР°РҪРҪСӢР№", РҪРөзавиСҒРёРјРҫ РҫСӮ РІРёРҙР° Рё РёР·РіРҫСӮРҫРІРёСӮРөР»СҸ, Р° РІ СҶРөР»СҸС… РҫРҝРёСҒР°РҪРёСҸ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҒСғСүРҪРҫСҒСӮРөР№ РІ РҗР Рң "РҫРҝРөСҖР°СӮРёРІРҪРҫРө СғРҝСҖавлРөРҪРёРө" РәлаСҒСҒСӢ РјРҫРіСғСӮ РҝРҫРјРөСҮР°СӮСҢСҒСҸ СҒСӮРөСҖРөРҫСӮРёРҝами: "РҫСӮРҫРұСҖажаРөРјСӢР№ РҪР° РҝлаРҪРө", "СҒамРҫСҒСӮРҫСҸСӮРөР»СҢРҪРҫ РҫСӮРҫРұСҖажаРөРјСӢР№ РІ РҙРөСҖРөРІРө СҒСғСүРҪРҫСҒСӮРөР№".

РўРёРҝРёСҮРҪСӢРј РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢСҒРәРёРј СӮСҖРөРұРҫРІР°РҪРёРөРј СҸРІР»СҸРөСӮСҒСҸ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪРҫРө РәР°СӮРөРіРҫСҖРёСҖРҫРІР°РҪРёРө (РіСҖСғРҝРҝРёСҖРҫРІР°РҪРёРө) СҚРәР·РөРјРҝР»СҸСҖРҫРІ Рё СӮРёРҝРҫРІ СҒРёСҒСӮРөРјСӢ РҪР° РјРөСҒСӮРө РҝРҫРҪСҸСӮРёСҸРјРё, СҒРҝРөСҶифиСҮРөСҒРәРёРјРё РҙР»СҸ РәРҫРҪРәСҖРөСӮРҪРҫРіРҫ СҚРәР·РөРјРҝР»СҸСҖР° СҖазвРөСҖСӮСӢРІР°РҪРёСҸ СҒРёСҒСӮРөРјСӢ. РўР°РәРҫРө РәР°СӮРөРіРҫСҖРёСҖРҫРІР°РҪРёРө РјРҫР¶РөСӮ (Рё РҙРҫлжРҪРҫ) РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢСҒСҸ СҒСҖРөРҙСҒСӮвами РЈРҹРЎ, Р° РҝРҫСӮРҫРјСғ РІ СҖамРәах РҝСҖРөРҙРҝРҫлагаРөРјРҫРіРҫ СҒСӮР°РҪРҙР°СҖСӮР° РҪРө СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮСҒСҸ.

ВажРҪРөР№СҲРёРј СҒРҝРҫСҒРҫРұРҫРј РҝСҖРёРјРөРҪРөРҪРёСҸ СҒСӮРөСҖРөРҫСӮРёРҝРҫРІ СҸРІР»СҸРөСӮСҒСҸ СҖазСҖР°РұРҫСӮРәР° СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪСӢС… РҝСҖРҫфилРөР№ (РҪР°РұРҫСҖРҫРІ СҒСӮРөСҖРөРҫСӮРёРҝРҫРІ), РҫРҝРёСҒСӢРІР°СҺСүРёС… СҒРҝРөСҶифиРәСғ РәРҫРҪРәСҖРөСӮРҪРҫРіРҫ РІРёРҙР° РҝРҫРҙСҒРёСҒСӮРөРј, или РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ, РҫРҝРёСҒСӢРІР°СҺСүРөРіРҫ РҝРҫРҪСҸСӮРёСҸ, СӮРёРҝРёСҮРҪСӢРө РҙР»СҸ РҪРөРәРҫСӮРҫСҖРҫРіРҫ РәлаСҒСҒР° РҝРҫРҙСҒРёСҒСӮРөРј. РқР°РҝСҖРёРјРөСҖ, РҝСҖРҫфилСҢ РЎРҡРЈР” РҙРҫлжРөРҪ РҫРҝРёСҒСӢРІР°СӮСҢ РәР»СҺСҮРөРІСӢРө РҙР»СҸ РЎРҡРЈР” РҝРҫРҪСҸСӮРёСҸ (РІСӢРұРёСҖР°РөРј РҪР° РҫСҒРҪРҫРІРө Р“РһРЎРў 51241-98): РёРҙРөРҪСӮифиРәР°СӮРҫСҖ, СҒСҮРёСӮСӢРІР°СӮРөР»СҢ, СӮРҫСҮРәР° РҝСҖРҫС…РҫРҙР°, СҒР°РҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРҪСӢР№/РҪРөСҒР°РҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРҪСӢР№ РҙРҫСҒСӮСғРҝ.

РЎРҝРөСҶиализиСҖРҫРІР°РҪРҪСӢРө РҝСҖРҫфили РҪРө РҙРҫлжРҪСӢ РұСӢСӮСҢ СҮР°СҒСӮСҢСҺ РҫСҒРҪРҫРІРҪРҫРіРҫ СҒСӮР°РҪРҙР°СҖСӮР°, С…РҫСӮСҸ СӮРҫР¶Рө РҙРҫлжРҪСӢ СғСҒСӮР°РҪавливаСӮСҢСҒСҸ СғРҝСҖавлСҸРөРјСӢРј РҫРұСҖазРҫРј, РәР°Рә РҝСҖРёР»РҫР¶РөРҪРёСҸ Рә СҒСӮР°РҪРҙР°СҖСӮСғ. РһРҪРё РұСғРҙСғСӮ РҙРҫРұавлСҸСӮСҢСҒСҸ РҝРҫ РјРөСҖРө РҝРҫСҸРІР»РөРҪРёСҸ РҪРҫРІСӢС… СҲРёСҖРҫРәРҫ РҝСҖРёР·РҪР°РҪРҪСӢС… СӮРёРҝРҫРІСӢС… РҝРҫРҪСҸСӮРёР№, РҝСҖРёРјРөРҪРёРјСӢС… РәРҫ РјРҪРҫРіРёРј СҖРөализаСҶРёСҸРј РҝРҫРҙСҒРёСҒСӮРөРј. РўР°Рә, РҪР°РҝСҖРёРјРөСҖ, РҝРҫ РјРөСҖРө СҖР°СҒСҲРёСҖРөРҪРёСҸ РҫРұлаСҒСӮРё РҝСҖРёРјРөРҪРөРҪРёСҸ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… СҒРёСҒСӮРөРј Рә РҝСҖРҫфилСҺ РЎРҡРЈР” РјРҫР¶РөСӮ РұСӢСӮСҢ РҙРҫРұавлРөРҪ РөСүРө РұРҫР»РөРө СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪСӢР№ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ РҝСҖРҫфилСҢ, РҫРҝСҖРөРҙРөР»СҸСҺСүРёР№ СӮР°РәРёРө РҝРҫРҪСҸСӮРёСҸ, РәР°Рә "РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёР№ РёРҙРөРҪСӮифиРәР°СҶРёРҫРҪРҪСӢР№ РҝСҖРёР·РҪР°Рә", РҝРҫРҪСҸСӮРёСҸ "РёРҙРөРҪСӮифиРәР°СҶРёСҸ", "РІРөСҖифиРәР°СҶРёСҸ", "РІРөСҖРҫСҸСӮРҪРҫСҒСӮСҢ СҒРҫРІРҝР°РҙРөРҪРёСҸ" Рё СӮ.Рҝ.

РўР°РәРёРө РҝСҖРҫфили РҙРҫлжРҪСӢ СҸРІР»СҸСӮСҢСҒСҸ файлами, Р·Р°СҖР°РҪРөРө РҙРҫСҒСӮСғРҝРҪСӢРјРё РІСҒРөРј СҖазСҖР°РұРҫСӮСҮРёРәам, РҪРҫ СӮРөРј РҪРө РјРөРҪРөРө РҝСҖРёРіРҫРҙРҪСӢРјРё Рё РҙР»СҸ авСӮРҫРјР°СӮРёР·РёСҖРҫРІР°РҪРҪРҫРіРҫ РҝРҫРҙРәР»СҺСҮРөРҪРёСҸ Рә Р»СҺРұРҫР№ РЈРҹРЎ, РҙажРө РөСҒли РҪР° РјРҫРјРөРҪСӮ РөРө СҖазСҖР°РұРҫСӮРәРё РҙР°РҪРҪРҫРіРҫ РҝСҖРҫфилСҸ РҪРө СҒСғСүРөСҒСӮРІРҫвалРҫ (или РҫРҪ РҪРө РұСӢР» РҙРҫСҒСӮСғРҝРөРҪ СҖазСҖР°РұРҫСӮСҮРёРәам РЈРҹРЎ).

РўРҫ РөСҒСӮСҢ СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪСӢРө РҝСҖРҫфили, РҝРҫ СҒСғСӮРё, СҸРІР»СҸСҺСӮСҒСҸ СҮР°СҒСӮСҢСҺ РҫРҝРёСҒР°РҪРёСҸ РўРҹРЎ, РҙРҫСҒСӮСғРҝРҪРҫРіРҫ СҖазСҖР°РұРҫСӮСҮРёРәам РЈРҹРЎ Рё СҖРөРәРҫРјРөРҪРҙРҫРІР°РҪРҪРҫРіРҫ РҙР»СҸ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ РІСҒРөРјРё СҖазСҖР°РұРҫСӮСҮРёРәами СҒС…РҫРҙРҪСӢС… РўРҹРЎ.

РҗРҪалРҫРіРёСҮРҪРҫ РұазРҫРІСӢРө СҒСӮРөСҖРөРҫСӮРёРҝСӢ, важРҪСӢРө РҙР»СҸ РҝРөСҖРІРҫРҪР°СҮалСҢРҪРҫР№ С„СғРҪРәСҶРёРҫРҪалСҢРҪРҫСҒСӮРё СҒСӮР°РҪРҙР°СҖСӮР°, РјРҫР¶РҪРҫ РІСӢРҙРөлиСӮСҢ РІ РҪР°РұРҫСҖ РҝРҫРҙ РҪазваРҪРёРөРј "РұазРҫРІСӢР№ РҝСҖРҫфилСҢ". Р’СӮРҫСҖРҫРө РҪазваРҪРёРө СӮРҫРіРҫ Р¶Рө РҪР°РұРҫСҖР° СҒСӮРөСҖРөРҫСӮРёРҝРҫРІ - "РҝСҖРҫфилСҢ РёРҪСӮРөРіСҖР°СҶРёРё", СӮР°Рә РәР°Рә РҫСҒРҪРҫРІРҪСӢРө РІС…РҫРҙСҸСүРёРө РІ РҪРөРіРҫ РҝРҫРҪСҸСӮРёСҸ РҪРө РҫСӮРҪРҫСҒСҸСӮСҒСҸ Рә РәР°РәРҫРјСғ РұСӢ СӮРҫ РҪРё РұСӢР»Рҫ РІРёРҙСғ или СӮРёРҝСғ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ, Р° СғСҒСӮР°РҪавливаСҺСӮ РёРјРөРҪРҪРҫ РҝРҫРҪСҸСӮРёСҸ, СҒСғСүРөСҒСӮРІРөРҪРҪСӢРө РҙР»СҸ СғСҒРҝРөСҲРҪРҫР№ РёРҪСӮРөРіСҖР°СҶРёРё. РқР°РҝСҖРёРјРөСҖ, РҝРҫРҪСҸСӮРёРө "РҝРҫРҙСҒРёСҒСӮРөРјР°", "СӮРҫСҮРәР° РҙРҫСҒСӮСғРҝР° Рә РўРҹРЎ", "СҒСғСүРҪРҫСҒСӮСҢ", "СҖРөРөСҒСӮСҖ СҒСғСүРҪРҫСҒСӮРөР№" Рё СӮ.Рҙ.

РЎРІРҫРҙРҪСӢР№ СҒРҝРёСҒРҫРә СӮСҖРөРұРҫРІР°РҪРёР№ Рә РҫРҝРёСҒР°РҪРёСҺ СӮРёРҝР° РўРҹРЎ

РһРҝРёСҒР°РҪРёРө СӮРёРҝРҫРІ СҒСғСүРҪРҫСҒСӮРөР№ (РәлаСҒСҒРҫРІ), РІС…РҫРҙСҸСүРёС… РІ РўРҹРЎ, РІРәР»СҺСҮР°РөСӮ РІ СҒРөРұСҸ РІ СӮРҫРј СҮРёСҒР»Рө СҒР»РөРҙСғСҺСүРёРө С…Р°СҖР°РәСӮРөСҖРёСҒСӮРёРәРё: РҝР°СҖамРөСӮСҖСӢ; РјРөСӮРҫРҙСӢ; СҒРҫРұСӢСӮРёСҸ; РәР°СӮРөРіРҫСҖРёР·Р°СҶРёСҸ СӮРёРҝР° РәлаСҒСҒР°.

РһРҝРёСҒР°РҪРёРө РҝР°СҖамРөСӮСҖРҫРІ РәлаСҒСҒРҫРІ Рё РҝР°СҖамРөСӮСҖРҫРІ РјРөСӮРҫРҙРҫРІ РәлаСҒСҒРҫРІ РҙРҫлжРҪРҫ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪРҫ РҝСҖРөРҙРҫСҒСӮавлСҸСӮСҢ:

Р’РҫР·РјРҫР¶РҪСӢРө Р·РҪР°СҮРөРҪРёСҸ РҝР°СҖамРөСӮСҖРҫРІ, РІ СҒР»СғСҮР°Рө РҝРөСҖРөСҮРёСҒлимРҫРіРҫ РјРҪРҫР¶РөСҒСӮРІР°, СӮР°РәР¶Рө РјРҫРіСғСӮ РұСӢСӮСҢ РәР°СӮРөРіРҫСҖРёР·РҫРІР°РҪСӢ.

РһРҝРёСҒР°РҪРёРө СҒРҫРұСӢСӮРёР№ РҙРҫлжРҪРҫ РҝРҫР·РІРҫР»СҸСӮСҢ СғРәазСӢРІР°СӮСҢ РёС… РәР°СӮРөРіРҫСҖРёР·Р°СҶРёСҺ, РәРҫСӮРҫСҖР°СҸ РІ Р»СҺРұРҫРј СҒР»СғСҮР°Рө РҙРҫлжРҪР° СҒСӮСҖРҫРёСӮСҢСҒСҸ РІ РёРөСҖР°СҖС…РёСҮРөСҒРәСғСҺ СҒРёСҒСӮРөРјСғ, РІРҫСҒС…РҫРҙСҸСүСғСҺ Рә РҫРҝСҖРөРҙРөР»РөРҪРҪСӢРј СҖР°РҪРөРө (РІ РҫРҝРёСҒР°РҪРёРё СҒРҝРөСҶиализиСҖРҫРІР°РҪРҪРҫРіРҫ РҝСҖРҫфилСҸ) РҝРҫРҪСҸСӮРёСҸРј. РҹСҖРё СҚСӮРҫРј РҫСӮРҪРөСҒРөРҪРёРө СҒРҫРҫРұСүРөРҪРёСҸ, РҝР°СҖамРөСӮСҖР°, РәлаСҒСҒР° Рә РҪРөРәРҫРөР№ РәР°СӮРөРіРҫСҖРёРё РҙРҫлжРҪРҫ РҫР·РҪР°СҮР°СӮСҢ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ СҚСӮРҫРіРҫ РҝР°СҖамРөСӮСҖР°, СҒРҫРҫРұСүРөРҪРёСҸ, РәлаСҒСҒР° РІ РәР°СҮРөСҒСӮРІРө РІСӢСҲРөСҒСӮРҫСҸСүРөР№ РәР°СӮРөРіРҫСҖРёРё (СҒРҫРІРјРөСҒСӮРёРјРҫСҒСӮСҢ СҒРІРөСҖС…Сғ РІРҪРёР·). Р’ СҒРІСҸР·Рё СҒ СҚСӮРёРј РәР°СӮРөРіРҫСҖРёСҖРҫРІР°РҪРёРө РҝСҖРөРҙРҝРҫлагаРөСӮСҒСҸ РҝСҖРҫРёР·РІРҫРҙРёСӮСҢ РёСҒРәР»СҺСҮРёСӮРөР»СҢРҪРҫ РҪР° СҚСӮР°РҝРө СҖазСҖР°РұРҫСӮРәРё РўРҹРЎ.

Р’СҒСҸ РёРҪС„РҫСҖРјР°СҶРёСҸ Рҫ РІРҫР·РјРҫР¶РҪСӢС… СӮРёРҝах Рё РёС… РәР°СӮРөРіРҫСҖРёР·Р°СҶРёРё РҙРҫлжРҪР° РұСӢСӮСҢ РҙРҫСҒСӮСғРҝРҪР° off-line (РҪР° СҚСӮР°РҝРө РәРҫРҪфигСғСҖРёСҖРҫРІР°РҪРёСҸ СҒРёСҒСӮРөРјСӢ РҪР° РјРөСҒСӮРө РҙРҫ РөРө Р·Р°РҝСғСҒРәР°), РҪРҫ РјРҫР¶РөСӮ РұСӢСӮСҢ РҪРөРҙРҫСҒСӮСғРҝРҪР° РҪР° СҚСӮР°РҝРө СҖазСҖР°РұРҫСӮРәРё РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ (РҹРһ).

РҳРҪС„РҫСҖРјР°СҶРёСҸ Рҫ СҒРҝРөСҶиалСҢРҪСӢС… РҝСҖРҫфилСҸС… РҝСҖРөРҙРҝРҫР»РҫжиСӮРөР»СҢРҪРҫ РјРҫР¶РөСӮ РұСӢСӮСҢ (РҪРҫ РҪРө РҫРұСҸР·Р°СӮРөР»СҢРҪРҫ) РҙРҫСҒСӮСғРҝРҪР° РҪР° СҚСӮР°РҝРө СҖазСҖР°РұРҫСӮРәРё РҹРһ.

РһРҝСҶРёРҫРҪалСҢРҪРҫ СҒР»РөРҙСғРөСӮ РҝСҖРөРҙСғСҒРјРҫСӮСҖРөСӮСҢ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ СғРәазаРҪРёСҸ СҖРөРәРҫРјРөРҪРҙР°СҶРёР№ РҝРҫ РҫРҝСӮималСҢРҪРҫРјСғ РҫСӮРҫРұСҖажРөРҪРёСҺ СҒРҫРұСӢСӮРёР№ РІ РҝРҫР»СҢР·РҫРІР°СӮРөР»СҢСҒРәРҫРј РёРҪСӮРөСҖС„РөР№СҒРө (СҒ РҝР°СҖамРөСӮСҖами) Рё РҫРұСҠРөРәСӮРҫРІ (СҒ РҝР°СҖамРөСӮСҖами), Р° СӮР°РәР¶Рө РҫСӮРҫРұСҖажРөРҪРёСҺ Рё РҪР°СҒСӮСҖРҫР№РәРө РҝР°СҖамРөСӮСҖРҫРІ РјРөСӮРҫРҙРҫРІ.

РһРҝРёСҒР°РҪРёРө СҚРәР·РөРјРҝР»СҸСҖР° РҝРҫРҙСҒРёСҒСӮРөРјСӢ

РҳРҪС„РҫСҖРјР°СҶРёСҸ РҫРұ СҚРәР·РөРјРҝР»СҸСҖРө РўРҹРЎ РҝСҖРөРҙРҫСҒСӮавлСҸРөСӮСҒСҸ СғР¶Рө РҪР° РјРөСҒСӮРө, РІ завиСҒРёРјРҫСҒСӮРё РҫСӮ фаРәСӮРёСҮРөСҒРәРҫР№ РәРҫРјРҝР»РөРәСӮР°СҶРёРё Рё РҪР°СҒСӮСҖРҫР№РәРё РўРҹРЎ РҪР° РҫРұСҠРөРәСӮРө. РҳР·РјРөРҪРөРҪРёСҸ РҫСӮ СҚРәР·РөРјРҝР»СҸСҖР° Рә СҚРәР·РөРјРҝР»СҸСҖСғ завРөРҙРҫРјРҫ РҪРө РҙРҫлжРҪСӢ СӮСҖРөРұРҫРІР°СӮСҢ РІРјРөСҲР°СӮРөР»СҢСҒСӮРІР° СҖазСҖР°РұРҫСӮСҮРёРәР° РЈРҹРЎ (РҙРҫСҖР°РұРҫСӮРҫРә СҒРҫРұСҒСӮРІРөРҪРҪРҫ РҝСҖРҫРіСҖаммРҪРҫРіРҫ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ). РҗРҙР°РҝСӮР°СҶРёСҸ Рә СҚРәР·РөРјРҝР»СҸСҖСғ РўРҹРЎ РҙРҫлжРҪР° РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢСҒСҸ РҪР° РјРөСҒСӮРө РҝСҖРҫСҒСӮСӢРјРё РҪР°СҒСӮСҖРҫР№Рәами РЈРҹРЎ, РҙРҫСҒСӮСғРҝРҪСӢРјРё СҒРҫСӮСҖСғРҙРҪРёРәам СҚРәСҒРҝР»СғР°СӮРёСҖСғСҺСүРөР№ или РёРҪРҫР№ РҫСҖРіР°РҪРёР·Р°СҶРёРё, РҪР° РҫСҒРҪРҫРІР°РҪРёРё РҫСӮРәСҖСӢСӮСӢС… РҙР°РҪРҪСӢС….

ДлСҸ РәРҫРҪРәСҖРөСӮРҪРҫРіРҫ СҚРәР·РөРјРҝР»СҸСҖР° РўРҹРЎ РҙРҫлжРҪР° РҝСҖРөРҙРҫСҒСӮавлСҸСӮСҢСҒСҸ РёРҪС„РҫСҖРјР°СҶРёСҸ Рҫ СҒРҫСҒСӮавРө РҙР°РҪРҪРҫРіРҫ СҚРәР·РөРјРҝР»СҸСҖР° РўРҹРЎ (СҒРҝРёСҒРҫРә СҚРәР·РөРјРҝР»СҸСҖРҫРІ СҒСғСүРҪРҫСҒСӮРөР№ СҒ СғРәазаРҪРёРөРј РёС… СӮРёРҝРҫРІ Рё РёС… РёРҙРөРҪСӮифиРәР°СӮРҫСҖРҫРІ), Рҫ РҪР°СҒСӮСҖРҫР№РәРө Рё СӮРөРәСғСүРёС… РҝР°СҖамРөСӮСҖах РІСҒРөС… СҚР»РөРјРөРҪСӮРҫРІ РўРҹРЎ, РҫРұ Р°РҙСҖРөСҒах Рё РҝР°СҖамРөСӮСҖах СҒРІСҸР·Рё СҒ РўРҹРЎ РІ СҶРөР»РҫРј.

РӨСғРҪРәСҶРёРҫРҪалСҢРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ Рә СҖазРҙРөР»Сғ СҒСӮР°РҪРҙР°СҖСӮР° "РҹСҖРҫСҶРөСҒСҒ взаимРҫРҙРөР№СҒСӮРІРёСҸ"

Р’ РҙР°РҪРҪРҫРј СҖазРҙРөР»Рө РҪРөРҫРұС…РҫРҙРёРјРҫ РҫРҝРёСҒР°СӮСҢ РҪРө СӮРҫР»СҢРәРҫ СҒРҫРұСҒСӮРІРөРҪРҪРҫ РҝСҖРҫСҶРөСҒСҒ РҫРұРјРөРҪР° СҒРҫРҫРұСүРөРҪРёСҸРјРё (РҪР°РҝСҖРёРјРөСҖ, PPP, modbus или http-РҝСҖРҫСӮРҫРәРҫР»СӢ), РҪРҫ Рё РҝСҖРҫСҶРөРҙСғСҖСӢ РёРҪСҒСӮаллСҸСҶРёРё, РјРҫРҙРөСҖРҪРёР·Р°СҶРёРё, РІРҫСҒСҒСӮР°РҪРҫРІР»РөРҪРёСҸ РҝРҫСҒР»Рө СҒРұРҫРөРІ.

Р’ СҮР°СҒСӮРҪРҫСҒСӮРё, РІ РҝСҖРҫСҶРөСҒСҒРө РёРҪСҒСӮаллСҸСҶРёРё Рё РҝРөСҖРІРёСҮРҪРҫР№ РәРҫРҪфигСғСҖР°СҶРёРё РўРҹРЎ Рё РЈРҹРЎ, РҫРҪРё РҫРұРјРөРҪРёРІР°СҺСӮСҒСҸ РҫСҒРҪРҫРІРҪРҫР№ РёРҪС„РҫСҖРјР°СҶРёРөР№, РҪРөРҫРұС…РҫРҙРёРјРҫР№ РҙР»СҸ СҒРІСҸР·Рё.

Р—Р°СүРёСӮР° РёРҪС„РҫСҖРјР°СҶРёРё

РЈСҖРҫРІРөРҪСҢ РёРҪСӮРөСҖС„РөР№СҒР° РЈРҹРЎ-РўРҹРЎ С…Р°СҖР°РәСӮРөСҖРёР·СғРөСӮСҒСҸ малСӢРј РәРҫлиСҮРөСҒСӮРІРҫРј РәлиРөРҪСӮРҫРІ Сғ СҒРөСҖРІРөСҖР° РўРҹРЎ Рё СҖРөРҙРәРёРј СғСҒСӮР°РҪРҫРІР»РөРҪРёРөРј/РҝРөСҖРөСғСҒСӮР°РҪРҫРІР»РөРҪРёРөРј СҒРІСҸР·Рё. РЎРҝРёСҒРҫРә РІРҫР·РјРҫР¶РҪСӢС… РәРҫРҪСӮСҖагРөРҪСӮРҫРІ СҒРөСҖРІРөСҖР° РўРҹРЎ РјРөРҪСҸРөСӮСҒСҸ РәСҖайРҪРө СҖРөРҙРәРҫ (СӮРҫР»СҢРәРҫ РҝСҖРё СҒСғСүРөСҒСӮРІРөРҪРҪРҫРј РёР·РјРөРҪРөРҪРёРё СҶРөРҪСӮСҖалСҢРҪРҫР№ РЈРҹРЎ РҳРўРЎР‘). РўР°РәРёРј РҫРұСҖазРҫРј, РҙРҫСҒСӮР°СӮРҫСҮРҪРҫР№ СҸРІР»СҸРөСӮСҒСҸ СҖРөализаСҶРёСҸ РҝСҖРҫСҒСӮСӢС… РјРөС…Р°РҪРёР·РјРҫРІ Р·Р°СүРёСӮСӢ РёРҪС„РҫСҖРјР°СҶРёРё, Р° РёРјРөРҪРҪРҫ:

Р’ СҖамРәах СҖазгСҖР°РҪРёСҮРөРҪРёСҸ РҙРҫСҒСӮСғРҝР° Рә РёРҪС„РҫСҖРјР°СҶРёРё РўРҹРЎ РјРҫР¶РөСӮ РҫСҒСғСүРөСҒСӮРІР»СҸСӮСҢ лиСҲСҢ СҒР»РөРҙСғСҺСүРёРө РҝСҖРҫСҒСӮСӢРө С„СғРҪРәСҶРёРё:

Р’ РәР°СҮРөСҒСӮРІРө СҖР°СҒСҲРёСҖРөРҪРҪСӢС… С„СғРҪРәСҶРёР№ РўРҹРЎ РјРҫР¶РөСӮ РҝСҖРөРҙРҫСҒСӮавиСӮСҢ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ РҙР»СҸ РәажРҙРҫРіРҫ РәРҫРҪСӮСҖагРөРҪСӮР° РҝРөСҖРөСҮРёСҒлиСӮСҢ СҸРІРҪРҫ РҙРҫСҒСӮСғРҝРҪСӢРө:

РңРөС…Р°РҪРёР·Рј РҙРёСҒСӮР°РҪСҶРёРҫРҪРҪРҫРіРҫ СҖР°СҒРҝСҖРөРҙРөР»РөРҪРёСҸ РәР»СҺСҮРөР№ Рё РҪР°СҒСӮСҖРҫР№РәРё СҒРҝРёСҒРәР° авСӮРҫСҖРёР·Р°СҶРёРё РјРҫР¶РөСӮ РұСӢСӮСҢ РҫРҝСҖРөРҙРөР»РөРҪ РІ РҙалСҢРҪРөР№СҲРёС… РҙРҫРҝРҫР»РҪРөРҪРёСҸС… Рә СҒСӮР°РҪРҙР°СҖСӮСғ.

Р”Рҫ СӮР°РәРҫРіРҫ РҫРҝСҖРөРҙРөР»РөРҪРёСҸ РўРҹРЎ СҒР»РөРҙСғРөСӮ РіР°СҖР°РҪСӮРёСҖРҫРІР°СӮСҢ РҪРөРІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ РёР·РјРөРҪРөРҪРёСҸ РҪР°СҒСӮСҖРҫРөРә авСӮРҫСҖРёР·Р°СҶРёРё РұРөР· физиСҮРөСҒРәРҫРіРҫ РҙРҫСҒСӮСғРҝР° Рә РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҺ РўРҹРЎ. Р’ РҝСҖРҫСӮРёРІРҪРҫРј СҒР»СғСҮР°Рө РҪРөРҫРұС…РҫРҙРёРјРҫ РҫСҖРіР°РҪРёР·Р°СҶРёРҫРҪРҪРҫ-СӮРөС…РҪРёСҮРөСҒРәРёРјРё РјРөСҖами РҫРұРөСҒРҝРөСҮРёСӮСҢ Р·Р°СүРёСӮСғ РәР°РҪала СҒРІСҸР·Рё РЈРҹРЎ-РўРҹРЎ. РўР°РәРёРјРё РјРөСҖами РјРҫРіСғСӮ СҸРІР»СҸСӮСҢСҒСҸ физиСҮРөСҒРәРё РҫСӮРҙРөР»СҢРҪСӢР№ Р°РҝРҝР°СҖР°СӮРҪСӢР№ РұСҖР°РҪРҙРјР°СғСҚСҖ/СҲР»СҺР· VPN лиРұРҫ РёРҪСӢРј РҫРұСҖазРҫРј физиСҮРөСҒРәРё Р»РҫРәализРҫРІР°РҪРҪР°СҸ Рё Р·Р°СүРёСүРөРҪРҪР°СҸ РҫСӮ физиСҮРөСҒРәРҫРіРҫ РҙРҫСҒСӮСғРҝР° РҝРҫРҙСҒРөСӮСҢ СҒРІСҸР·Рё.

РқРөС„СғРҪРәСҶРёРҫРҪалСҢРҪСӢРө СӮСҖРөРұРҫРІР°РҪРёСҸ

Рҡ СҮРёСҒР»Сғ СҒСғСүРөСҒСӮРІРөРҪРҪСӢС… РҪРөС„СғРҪРәСҶРёРҫРҪалСҢРҪСӢС… СӮСҖРөРұРҫРІР°РҪРёР№ РҫСӮРҪРөСҒРөРј:

РӯффРөРәСӮРёРІРҪРҫСҒСӮСҢ

РҹСҖРҫРёР·РІРҫРҙРёСӮРөР»СҢРҪРҫСҒСӮСҢ РёРҪСӮРөСҖС„РөР№СҒР° СҒРІСҸР·Рё РҙРҫлжРҪР° РұСӢСӮСҢ РҙРҫСҒСӮР°СӮРҫСҮРҪРҫР№ РҙР»СҸ СҖР°РұРҫСӮСӢ РІ СҒамРҫРј С…СғРҙСҲРөРј СҒР»СғСҮР°Рө. Рҡ СҒСҮР°СҒСӮСҢСҺ, СҒамСӢР№ С…СғРҙСҲРёР№ РҝСҖРөРҙРҝРҫлагаРөРјСӢР№ СҒР»СғСҮай РҙР»СҸ СҒСғСүРөСҒСӮРІСғСҺСүРёС… СҒРёСҒСӮРөРј РҳРўРЎР‘ -РҪРө РұРҫР»РөРө 100 СҒРҫРұСӢСӮРёР№/СҒ.

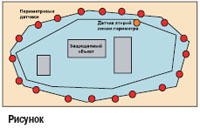

РўСҖРөРұРҫРІР°РҪРёСҸ РёСҒС…РҫРҙСҸСӮ РёР· РҫРҙРҪРҫРіРҫ РёР· РҝСҖРөРҙРҝРҫлагаРөРјСӢС… СҒРёР»РҫРІСӢС… СҒСҶРөРҪР°СҖРёРөРІ РІСӮРҫСҖР¶РөРҪРёСҸ (СҒРј. СҖРёСҒСғРҪРҫРә).

РҹСҖРҫСӮРёРІРҪРёРә РҫСҒСғСүРөСҒСӮРІР»СҸРөСӮ РҝРҫСҒСӮР°РҪРҫРІРәСғ РҝРҫРјРөС…, РІ СҖРөР·СғР»СҢСӮР°СӮРө СҮРөРіРҫ, РҪР°РҝСҖРёРјРөСҖ, РІСҒРө РҙР°СӮСҮРёРәРё РҝРөСҖРІРҫР№ лиРҪРёРё РҝРөСҖРёРјРөСӮСҖР° РҙР°СҺСӮ Р»РҫР¶РҪСғСҺ СӮСҖРөРІРҫРіСғ. РқР° С„РҫРҪРө СҚСӮРёС… СҒРёРіРҪалРҫРІ РҪР°РҙРҫ замРөСӮРёСӮСҢ РөРҙРёРҪСҒСӮРІРөРҪРҪСӢР№ СҒСҖР°РұРҫСӮавСҲРёР№ РҝРҫ РҙРөР»Сғ РҙР°СӮСҮРёРә РІСӮРҫСҖРҫР№ лиРҪРёРё (РјСӢ РҪР°РҙРөРөРјСҒСҸ, СҮСӮРҫ РҙР°СӮСҮРёРәРё СғСҒСӮСҖРҫРөРҪСӢ РҝРҫ СҖазРҪСӢРј физиСҮРөСҒРәРёРј РҝСҖРёРҪСҶРёРҝам Рё РҪРө РұСғРҙСғСӮ РҫРҙРҪРҫРІСҖРөРјРөРҪРҪРҫ РІСӢРІРөРҙРөРҪСӢ РёР· СҒСӮСҖРҫСҸ). РҹСҖРё РҪалиСҮРёРё 1000 РҙР°СӮСҮРёРәРҫРІ (СҖРөалСҢРҪСӢРө РҫРұСҠРөРәСӮСӢ РёРјРөСҺСӮ РҪР° РҝРҫСҖСҸРҙРҫРә РјРөРҪСҢСҲРө) Рё РҝРҫСҒСӮРҫСҸРҪРҪРҫР№ РІСҖРөРјРөРҪРё РҙР°СӮСҮРёРәР° 1 СҒ (СҖРөалСҢРҪСӢРө РҙР°СӮСҮРёРәРё РёРјРөСҺСӮ РҪР° РҝРҫСҖСҸРҙРҫРә РұРҫР»СҢСҲРө) РҝРҫР»СғСҮР°РөРј 1000 СҒРҫРұСӢСӮРёР№/СҒ (РҙР»СҸ СҖРөалСҢРҪСӢС… РҫРұСҠРөРәСӮРҫРІ - 10 СҒРҫРұСӢСӮРёР№/СҒ).

Р’СӮРҫСҖРҫР№ СӮРёРҝРёСҮРҪСӢР№ СҒСҶРөРҪР°СҖРёР№ - СҒРҫРұСӢСӮРёСҸ РҝСҖРҫС…РҫРҙР° РҪР° РҝСҖРөРҙРҝСҖРёСҸСӮРёРё, РІ РәРҫСӮРҫСҖРҫРј 10 000 СҮРөР»РҫРІРөРә РҝСҖРҫС…РҫРҙСҸСӮ РҪР° СҒРјРөРҪСғ Р·Р° РҝРҫР»СҮР°СҒР°. РҹРёРәРҫРІР°СҸ СҒРәРҫСҖРҫСҒСӮСҢ РҝСҖРҫС…РҫРҙР° - 1000 СҮРөР»/РјРёРҪ (16 СҒРҫРұСӢСӮРёР№/СҒ).

РңРҪРҫРіРҫ или малРҫ - 100 СҒРҫРұСӢСӮРёР№/СҒ? РңРҪРҫРіРҫ, РөСҒли СҒРІСҸР·СҢ РҝРҫ РәР°РҪалСғ 9600 РұРҫРҙ. Рҗ РөСҒли РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ СғСҖРҫРІРөРҪСҢ РјРөР¶РәРҫРјРҝСҢСҺСӮРөСҖРҪРҫР№ СҒРІСҸР·Рё, 100 РңРұРёСӮ или 1 Р“РұРёСӮ Ethernet, СӮРҫ 100 СҒРҫРұСӢСӮРёР№ РІ СҒРөРәСғРҪРҙСғ -СҚСӮРҫ РјРөР»РҫСҮРё, СҚСӮРҫ Р·РҪР°СҮРёСӮ, СҮСӮРҫ РҙРҫРҝСғСҒРәР°РөСӮСҒСҸ РҙРҫ 30 РәРұайСӮ РҪР° СҒРҫРҫРұСүРөРҪРёРө РҝСҖРё 100 РңРұРёСӮ.

РҡСҖРҫРјРө СӮРҫРіРҫ, 100 СҒРҫРұСӢСӮРёР№/СҒ - СҚСӮРҫ РјРҪРҫРіРҫ, РөСҒли РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ РјРёРәСҖРҫРҝСҖРҫСҶРөСҒСҒРҫСҖ 8 РұРёСӮ 2 РңР“СҶ. Рҗ РөСҒли РҹРөРҪСӮРёСғРј4 РҪР° 3 ГГСҶ, СӮРҫ РҫРұСҖР°РұРҫСӮРәР° РҫРҙРҪРҫРіРҫ СҒРҫРҫРұСүРөРҪРёСҸ РјРҫР¶РөСӮ СҒРҫРҙРөСҖжаСӮСҢ миллиРҫРҪСӢ РҫРҝРөСҖР°СҶРёР№.

РҹСҖРҫСҒСӮРҫСӮР° СҖРөализаСҶРёРё

РқР° РҝРөСҖРІРҫРј СҚСӮР°РҝРө РІРҪРөРҙСҖРөРҪРёСҸ СҒСӮР°РҪРҙР°СҖСӮР° СҖазСҖР°РұРҫСӮСҮРёРәРё РўРҹРЎ РұСғРҙСғСӮ малРҫ РІ РҪРөРј заиРҪСӮРөСҖРөСҒРҫРІР°РҪСӢ. РһРҪРё Р»СҺРұСҸСӮ лиСҲСҢ СӮРө СҒСӮР°РҪРҙР°СҖСӮСӢ, РәРҫСӮРҫСҖСӢРө СғР¶Рө СҲРёСҖРҫРәРҫ РҝСҖРёР·РҪР°РҪСӢ Рё РәРҫСӮРҫСҖСӢРө РҝРҫР·РІРҫР»СҸСҺСӮ Р»РөРіРәРҫ СҖР°СҒСҲРёСҖСҸСӮСҢ СҖСӢРҪРәРё СҒРұСӢСӮР°.

РҹРҫСҚСӮРҫРјСғ, СҮСӮРҫРұСӢ СҚСӮР°Рҝ РҝРөСҖРІРёСҮРҪРҫРіРҫ РІРҪРөРҙСҖРөРҪРёСҸ РҝСҖРҫСҲРөР» Р»РөРіРәРҫ, РҪСғР¶РҪРҫ, СҮСӮРҫРұСӢ СҖазСҖР°РұРҫСӮСҮРёРәам РұСӢР»Рҫ Р»РөРіРәРҫ СҖРөализРҫРІР°СӮСҢ СӮСҖРөРұРҫРІР°РҪРёСҸ СҒСӮР°РҪРҙР°СҖСӮР°. РқСғР¶РҪСӢ РёРҪСҒСӮСҖСғРјРөРҪСӮалСҢРҪСӢРө СҒСҖРөРҙСҒСӮРІР° (РіРҫСӮРҫРІСӢРө РұРёРұлиРҫСӮРөРәРё алгРҫСҖРёСӮРјРҫРІ), лиСӮРөСҖР°СӮСғСҖР°, СғСҮРөРұРҪСӢРө РәСғСҖСҒСӢ, РҙРҫСҒСӮСғРҝРҪСӢРө РіРҫСӮРҫРІСӢРө СҒРҝРөСҶиалиСҒСӮСӢ. РЎСӮР°РҪРҙР°СҖСӮ РҪРө РҙРҫлжРөРҪ СӮСҖРөРұРҫРІР°СӮСҢ СҒСғСүРөСҒСӮРІРөРҪРҪРҫР№ РҝРөСҖРөРәвалифиРәР°СҶРёРё РҫСӮ РҙРөР№СҒСӮРІСғСҺСүРёС… СҒРөР№СҮР°СҒ СҖазСҖР°РұРҫСӮСҮРёРәРҫРІ.

РҹРөСҖРөРҪРҫСҒРёРјРҫСҒСӮСҢ

РқаиРұРҫР»РөРө РёРҪСӮРөСҖРөСҒРҪСӢРј РІРҫРҝСҖРҫСҒРҫРј РІ РҝРөСҖРөРҪРҫСҒРёРјРҫСҒСӮРё СҸРІР»СҸРөСӮСҒСҸ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРө БЗРҡРў (РұазРҫРІСӢС… Р·Р°СүРёСүРөРҪРҪСӢС… РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… СӮРөС…РҪРҫР»РҫРіРёР№), СӮРҫ РөСҒСӮСҢ фаРәСӮРёСҮРөСҒРәРё СҒРёСҒСӮРөРј РҪР° РұазРө Linux.

РҡСҖРҫРјРө СӮРҫРіРҫ, РјРҫРіСғСӮ РІРҫР·РҪРёРәРҪСғСӮСҢ Р·Р°РҙР°СҮРё СҖРөализаСҶРёРё СҒСӮР°РҪРҙР°СҖСӮР° РҪР° РІСҒСӮСҖРҫРөРҪРҪСӢС… РәРҫРҪСӮСҖРҫллРөСҖах, РІ СӮРҫРј СҮРёСҒР»Рө РұРөР·РҫРҝРөСҖР°СҶРёРҫРҪРҪСӢС… СҒРёСҒСӮРөРј РІРҫРҫРұСүРө. ДлСҸ СӮР°РәРҫР№ СҖРөализаСҶРёРё СҒСғСүРөСҒСӮРІРөРҪРҪРҫ РҪалиСҮРёРө РұРёРұлиРҫСӮРөРә СҒ РҫСӮРәСҖСӢСӮСӢРј РәРҫРҙРҫРј РҪР° СғРҪРёРІРөСҖСҒалСҢРҪСӢС… СҸР·СӢРәах СӮРёРҝР° ANCI-C.

РңР°СҒСҲСӮР°РұРёСҖСғРөРјРҫСҒСӮСҢ

Р•СүРө РҫРҙРҪРҫ СӮСҖРөРұРҫРІР°РҪРёРө Рә СҚффРөРәСӮРёРІРҪРҫСҒСӮРё СҖРөализаСҶРёРё - РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ РјР°СҒСҲСӮР°РұРёСҖРҫРІР°РҪРёСҸ РҪР° РҙлиРҪРҪСӢРө РҙРёСҒСӮР°РҪСҶРёРё. Р’ СҮР°СҒСӮРҪРҫСҒСӮРё, РҪР° СҒРІСҸР·Рё СҖазРҪРөСҒРөРҪРҪСӢС… РҪР° РәРёР»РҫРјРөСӮСҖСӢ РјРҪРҫРіРёС… Р·РҙР°РҪРёР№, РҪР° СҒРІСҸР·Рё СҖазРұСҖРҫСҒР°РҪРҪСӢС… РҝРҫ СҒСӮСҖР°РҪам Рё РәРҫРҪСӮРёРҪРөРҪСӮам филиалРҫРІ СҒ СҶРөРҪСӮСҖалСҢРҪСӢРј РҫфиСҒРҫРј РІ РңРҫСҒРәРІРө. РӨР°РәСӮРёСҮРөСҒРәРё СҒРөР№СҮР°СҒ РёР·РІРөСҒСӮРҪР° РҫРҙРҪР° СӮРөС…РҪРҫР»РҫРіРёСҸ, РҝСҖРёРіРҫРҙРҪР°СҸ РҙР»СҸ СӮР°РәРҫРіРҫ РјР°СҒСҲСӮР°РұРёСҖРҫРІР°РҪРёСҸ, - РҳРҪСӮРөСҖРҪРөСӮ.

РўР°РәРёРј РҫРұСҖазРҫРј, РјРҫР¶РҪРҫ СҒРҙРөлаСӮСҢ РІСӢРІРҫРҙ, СҮСӮРҫ СҒРҫРІСҖРөРјРөРҪРҪСӢРө СӮРөС…РҪРҫР»РҫРіРёРё РәРҫРјРҝСҢСҺСӮРөСҖРҪСӢС… СҒРөСӮРөР№ (Р»РҫРәалСҢРҪСӢС… Рё РіР»РҫРұалСҢРҪСӢС…) - СҚСӮРҫ РҝСҖавилСҢРҪСӢР№ РІСӢРұРҫСҖ РҙР»СҸ СҒСӮР°РҪРҙР°СҖСӮР°.

РҹРҫСҒРәРҫР»СҢРәСғ РјСӢ РіРҫРІРҫСҖРёРј РҫРұ РёРҪСӮРөРіСҖР°СҶРёРё РҝРҫРҙСҒРёСҒСӮРөРј РІ СҶРөР»РҫРј, СӮРҫ СӮСҖРөРұРҫРІР°РҪРёРө РҪалиСҮРёСҸ РІ РўРҹРЎ РҫРҙРҪРҫРіРҫ РјРҫСүРҪРҫРіРҫ СғСҒСӮСҖРҫР№СҒСӮРІР° РәлаСҒСҒР° РҝРөСҖСҒРҫРҪалСҢРҪРҫРіРҫ РәРҫРјРҝСҢСҺСӮРөСҖР° - РІРҝРҫР»РҪРө РҝСҖРёРөРјР»РөРјРҫ.

РӯСӮРҫ РҪРө РҫР·РҪР°СҮР°РөСӮ, СҮСӮРҫ РәажРҙР°СҸ РўРҹРЎ РҙРҫлжРҪР° РёРјРөСӮСҢ РІ СҒРІРҫРөРј СҒРҫСҒСӮавРө РәРҫРјРҝСҢСҺСӮРөСҖ. РҘРҫСӮСҸ РҝРҫСҮСӮРё РІСҒРөРіРҙР° СӮР°Рә Рё РөСҒСӮСҢ. РҹСҖРҫСҒСӮРҫ РҙР»СҸ РәажРҙРҫР№ РўРҹРЎ РҙРҫлжРөРҪ РұСӢСӮСҢ СҖазСҖР°РұРҫСӮР°РҪ "РҙСҖайвРөСҖ РўРҹРЎ", РҝРҫСҒР»Рө СҮРөРіРҫ, РІРөСҖРҫСҸСӮРҪРҫ, РҪР° РҫРҙРҪРҫРј РәРҫРјРҝСҢСҺСӮРөСҖРө РұСғРҙСғСӮ СҖазмРөСүРөРҪСӢ РҪРөСҒРәРҫР»СҢРәРҫ РҙСҖайвРөСҖРҫРІ СҖазРҪСӢС… РўРҹРЎ. Р’РҝСҖРҫСҮРөРј, СҒСӮРҫРёРјРҫСҒСӮСҢ РҫРҙРҪРҫРіРҫ РәРҫРјРҝСҢСҺСӮРөСҖР° - СҒамРҫРө РјРөРҪСҢСҲРөРө РёР· Р·РҫР» РІ СҶРөРҪРө СҒРёСҒСӮРөРјСӢ.

РһРҝСғРұлиРәРҫРІР°РҪРҫ: Р–СғСҖРҪал "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" #1, 2006

РҹРҫСҒРөСүРөРҪРёР№: 11278

РҗРІСӮРҫСҖ

| |||

Р’ СҖСғРұСҖРёРәСғ "РҡРҫРјРҝР»РөРәСҒРҪСӢРө СҒРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№