Р’ СҖСғРұСҖРёРәСғ "РЎРёСҒСӮРөРјСӢ РәРҫРҪСӮСҖРҫР»СҸ Рё СғРҝСҖавлРөРҪРёСҸ РҙРҫСҒСӮСғРҝРҫРј (РЎРҡРЈР”)" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№

РңРёРәСҖРҫСҒС…РөРјСӢ, РҝСҖРёРјРөРҪСҸСҺСүРёРөСҒСҸ РІ СӮСҖР°РҪСҒРҝРҫСҖСӮРҪСӢС… РәР°СҖСӮах Рё РёСҒРҝРҫР»СҢР·СғСҺСүРёРөСҒСҸ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ РҫРҝлаСӮСӢ РҝСҖРҫРөР·РҙР° Рё С…СҖР°РҪРөРҪРёСҸ РҙРөРҪРөР¶РҪСӢС… СҒСҖРөРҙСҒСӮРІ РҙР»СҸ РҫРҝлаСӮСӢ (РҫСӮ 100 РҙРҫ 1000 СҖСғРұР»РөР№), СҒРҫРҙРөСҖжаСӮ РҝСҖРҫСҒСӮСӢРө СҚР»РөРјРөРҪСӮСӢ Р·Р°СүРёСӮСӢ - РҪР° СғСҖРҫРІРҪРө Р°СғСӮРөРҪСӮифиРәР°СҶРёРё РІ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒРёСҒСӮРөРјРө РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј СғРҪРёРәалСҢРҪРҫРіРҫ ChipID Рё РәСҖРёРҝСӮРҫалгРҫСҖРёСӮРјРҫРІ Crypto-1 или AES 128. Р’СҒСҸ Р·Р°СүРёСӮР° РҝРҫСҒСӮСҖРҫРөРҪР° РҪР° СғСҖРҫРІРҪРө РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ СҒРёСҒСӮРөРјСӢ. РҹРҫСӮРөСҖСҸ РҙРҫ 1000 СҖСғРұР»РөР№ РІ РҙР°РҪРҪРҫРј РәРҫРҪРәСҖРөСӮРҪРҫРј СҒР»СғСҮР°Рө РҪРө СҸРІР»СҸРөСӮСҒСҸ РұРҫР»СҢСҲРёРј СғСҖРҫРҪРҫРј, РҝРҫСҚСӮРҫРјСғ РҝСҖРёРјРөРҪРөРҪРёРө РұРҫР»РөРө СҒР»РҫР¶РҪСӢС… СҚР»РөРјРөРҪСӮРҫРІ Рё алгРҫСҖРёСӮРјРҫРІ Р·Р°СүРёСӮСӢ, РәРҫСӮРҫСҖСӢРө СғРІРөлиСҮРёРІР°СҺСӮ СҒСӮРҫРёРјРҫСҒСӮСҢ РёР·РҙРөлиСҸ РәР°Рә РҙР»СҸ Р·Р°РәазСҮРёРәР°, СӮР°Рә Рё РҙР»СҸ РҝРҫСӮСҖРөРұРёСӮРөР»СҸ, РҪРөСҶРөР»РөСҒРҫРҫРұСҖазРҪРҫ.

Р•СҒли Р¶Рө СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ РҙСҖСғРіРёРө РәлаСҒСҒСӢ РёР·РҙРөлий, СӮР°РәРёРө РәР°Рә РұР°РҪРәРҫРІСҒРәРёРө РәР°СҖСӮСӢ или ID-РҙРҫРәСғРјРөРҪСӮСӢ (РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө), СӮРҫ РІРҫРҝСҖРҫСҒ Р·Р°СүРёСӮСӢ РҙР°РҪРҪСӢС…, С…СҖР°РҪСҸСүРёС…СҒСҸ РІ РҝамСҸСӮРё РҝРҫРҙРҫРұРҪСӢС… СӮРёРҝРҫРІ РјРёРәСҖРҫСҒС…РөРј, СҒСӮР°РҪРҫРІРёСӮСҒСҸ РұРҫР»РөРө Р°РәСӮСғалСҢРҪСӢРј

РазвиСӮРёРө СӮРөС…РҪРҫР»РҫРіРёР№ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРҫР№ РёРҙРөРҪСӮифиРәР°СҶРёРё РҝСҖРёРІРөР»Рҫ Рә СҲРёСҖРҫРәРҫРјСғ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҺ Р·Р°РҝРёСҒРё РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… СҲР°РұР»РҫРҪРҫРІ РҪР° РҝлаСҒСӮРёРәРҫРІСӢС… РәР°СҖСӮах РҙР»СҸ РҝСҖРҫРІРөРҙРөРҪРёСҸ РёРҙРөРҪСӮифиРәР°СҶРёРё Рё РІРөСҖифиРәР°СҶРёРё.

Р’ СҶРөР»СҸС… РҫРҝСҖРөРҙРөР»РөРҪРёСҸ лиСҮРҪРҫСҒСӮРё СҮРөР»РҫРІРөРәР° РҝСҖРёРјРөРҪСҸСҺСӮСҒСҸ СҒР»РөРҙСғСҺСүРёРө РҙР°РҪРҪСӢРө:

РЎСҮРёСӮР°РөСӮСҒСҸ, СҮСӮРҫ СҒРҫРІРҫРәСғРҝРҪРҫСҒСӮСҢ СӮР°РәРҫР№ РёРҪС„РҫСҖРјР°СҶРёРё РҙР°СҒСӮ РІРҫР·РјРҫР¶РҪРҫСҒСӮСҢ СҒ РұРҫР»СҢСҲРҫР№ РІРөСҖРҫСҸСӮРҪРҫСҒСӮСҢСҺ РёРҙРөРҪСӮифиСҶРёСҖРҫРІР°СӮСҢ СҮРөР»РҫРІРөРәР°. РЎРҫглаСҒРҪРҫ СҒРҫРІСҖРөРјРөРҪРҪСӢРј СӮСҖРөРұРҫРІР°РҪРёСҸРј (РӨРөРҙРөСҖалСҢРҪСӢР№ Р·Р°РәРҫРҪ РҫСӮ 7 авгСғСҒСӮР° 2001 Рі. в„– 115-РӨР— "Рһ РҝСҖРҫСӮРёРІРҫРҙРөР№СҒСӮРІРёРё Р»РөгализаСҶРёРё (РҫСӮРјСӢРІР°РҪРёСҺ) РҙРҫС…РҫРҙРҫРІ, РҝРҫР»СғСҮРөРҪРҪСӢС… РҝСҖРөСҒСӮСғРҝРҪСӢРј РҝСғСӮРөРј, Рё фиРҪР°РҪСҒРёСҖРҫРІР°РҪРёСҺ СӮРөСҖСҖРҫСҖРёР·РјР°") РёРҙРөРҪСӮифиРәР°СҶРёСҸ лиСҮРҪРҫСҒСӮРё РҙРҫлжРҪР° РҝСҖРҫРІРҫРҙРёСӮСҢСҒСҸ СҒ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРөРј РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҙР°РҪРҪСӢС…. РҹСҖРё СҚСӮРҫРј СҒама РёРҪС„РҫСҖРјР°СҶРёСҸ С…СҖР°РҪРёСӮСҒСҸ РІРҪСғСӮСҖРё СҮРёРҝР° (smart-РәР°СҖСӮР°, eToken, Flash-РҪР°РәРҫРҝРёСӮРөР»СҢ) лиРұРҫ РІ РұазРө РҙР°РҪРҪСӢС….

РҳРҙРөРҪСӮифиРәР°СҶРёСҸ РјРҫР¶РөСӮ РҝСҖРҫРёР·РІРҫРҙРёСӮСҢСҒСҸ СғРҙалРөРҪРҪРҫ СҒ РҝРҫРјРҫСүСҢСҺ РҪРҫСҒРёСӮРөР»СҸ РёРҪС„РҫСҖРјР°СҶРёРё (СҒРјР°СҖСӮ-РәР°СҖСӮР°, e-token, РҙСҖ. СғСҒСӮСҖРҫР№СҒСӮРІРҫ, С…СҖР°РҪСҸСүРөРө/СҒРҫРҙРөСҖжаСүРөРө РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҙР°РҪРҪСӢРө СҮРөР»РҫРІРөРәР°) Рё СғСҒСӮСҖРҫР№СҒСӮРІР° СҒРҫРҝСҖСҸР¶РөРҪРёСҸ, РәРҫСӮРҫСҖРҫРө СҒРҪРёРјР°РөСӮ СҒ СҮРөР»РҫРІРөРәР° СҚСӮРё РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҙР°РҪРҪСӢРө.

РҳРҙРөРҪСӮифиРәР°СҶРёСҸ РјРҫР¶РөСӮ РҝСҖРҫРёР·РІРҫРҙРёСӮСҢСҒСҸ СӮР°РәР¶Рө СҒ РҝРҫРјРҫСүСҢСҺ СғСҒСӮСҖРҫР№СҒСӮРІР° СҒРҫРҝСҖСҸР¶РөРҪРёСҸ, РәРҫСӮРҫСҖРҫРө СҒРҪРёРјР°РөСӮ СҒ СҮРөР»РҫРІРөРәР° РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҙР°РҪРҪСӢРө Рё РҝРөСҖРөРҙР°РөСӮ РёС… РҝРҫ СҒРөСӮСҸРј РҙР»СҸ СҒРІРөСҖРәРё СҒ РұазРҫР№ РҙР°РҪРҪСӢС….

РҡР°Рә Рё РІ РҝРөСҖРІРҫРј, СӮР°Рә Рё РІРҫ РІСӮРҫСҖРҫРј СҒР»СғСҮР°Рө РёРҪС„РҫСҖРјР°СҶРёСҺ РІ РҝСҖРҫСҶРөСҒСҒРө РҝРөСҖРөРҙР°СҮРё СҒ РҝРҫРјРҫСүСҢСҺ СҖазлиСҮРҪСӢС… РёРҪСҒСӮСҖСғРјРөРҪСӮРҫРІ лиРұРҫ С…СҖР°РҪРөРҪРёСҸ РҪРөРҫРұС…РҫРҙРёРјРҫ Р·Р°СүРёСүР°СӮСҢ. РҹСҖРё СҚСӮРҫРј РјРҫР¶РҪРҫ РҫРұРөР·РҫРҝР°СҒРёСӮСҢ Рё СҒамРҫ СғСҒСӮСҖРҫР№СҒСӮРІРҫ, Рё РјРёРәСҖРҫСҒС…РөРјСӢ, РІС…РҫРҙСҸСүРёРө РІ РөРіРҫ СҒРҫСҒСӮав.

РҹСҖРҫСҶРөСҒСҒ Р·Р°СүРёСӮСӢ РҫСӮ Р°СӮР°Рә Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәР° РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё Рұаз РҙР°РҪРҪСӢС… СӮСҖРөРұСғРөСӮ РұРҫР»СҢСҲРёС… РјР°СӮРөСҖиалСҢРҪСӢС… Рё СӮРөС…РҪРёСҮРөСҒРәРёС… РІР»РҫР¶РөРҪРёР№ (Р·Р°СүРёСӮР° РәР°РҪала СҒРІСҸР·Рё РҫСӮ РҝРөСҖРөС…РІР°СӮР° РҝСғСӮРөРј РҝРөСҖРөРҙР°СҮРё СҲРёС„СҖРҫРІР°РҪРҪСӢС… РҙР°РҪРҪСӢС…, Р·Р°СүРёСӮР° РҫСӮ Р°СӮР°Рә СҒ РҝРҫРјРҫСүСҢСҺ РҝРҫРұРҫСҮРҪРҫРіРҫ СҚР»РөРәСӮСҖРҫмагРҪРёСӮРҪРҫРіРҫ РёР·Р»СғСҮРөРҪРёСҸ Рё СӮ.Рҙ.) РңРёРәСҖРҫСҒС…РөРјСӢ, РәРҫСӮРҫСҖСӢРө РёСҒРҝРҫР»СҢР·СғСҺСӮСҒСҸ РҙР»СҸ РҫРұРөСҒРҝРөСҮРөРҪРёСҸ "Р·Р°РәСҖСӢСӮРҫРіРҫ" РәР°РҪала, СӮР°РәР¶Рө РҙРҫлжРҪСӢ РұСӢСӮСҢ Р·Р°СүРёСүРөРҪСӢ РҫСӮ Р°СӮР°Рә Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәРҫРІ Рё РҪРө СҒРҫРҙРөСҖжаСӮСҢ РІСҒСӮСҖРҫРөРҪРҪСӢС… Р·Р°РәлаРҙРҫРә.

Р’ СҒР»СғСҮР°Рө РҝСҖРёРјРөРҪРөРҪРёСҸ smart-РәР°СҖСӮСӢ или eToken РёРҙРөРҪСӮифиРәР°СҶРёСҸ РҝСҖРҫРёСҒС…РҫРҙРёСӮ РҪР° РҪРёС… СҒамих, РҝРҫСҚСӮРҫРјСғ РёРҪС„РҫСҖРјР°СҶРёСҸ РҪРө РјРҫР¶РөСӮ РІСӢР№СӮРё Р·Р° РёС… РҝСҖРөРҙРөР»СӢ.

БиРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҙРҫРәСғРјРөРҪСӮСӢ c СҚР»РөРәСӮСҖРҫРҪРҪСӢРј РҪРҫСҒРёСӮРөР»РөРј РёРҪС„РҫСҖРјР°СҶРёРё РҝРҫР·РІРҫР»СҸСҺСӮ С…СҖР°РҪРёСӮСҢ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёРө РҙР°РҪРҪСӢРө Рҫ лиСҮРҪРҫСҒСӮРё РІ Р·Р°СүРёСүРөРҪРҪРҫРј РІРёРҙРө.

Р’ РәР°СҮРөСҒСӮРІРө СҚР»РөРәСӮСҖРҫРҪРҪРҫРіРҫ РҪРҫСҒРёСӮРөР»СҸ РёРҪС„РҫСҖРјР°СҶРёРё РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ РјРёРәСҖРҫСҒС…РөРјР° (СҮРёРҝ), РәРҫСӮРҫСҖР°СҸ СҒРҫСҒСӮРҫРёСӮ РёР· CPU, РһР—РЈ, Flash или EEPROM-РҝамСҸСӮРё РҙР»СҸ С…СҖР°РҪРөРҪРёСҸ РҙР°РҪРҪСӢС…, РәСҖРёРҝСӮРҫСҒРҫРҝСҖРҫСҶРөСҒСҒРҫСҖР° Рё СҒРҝРөСҶиалСҢРҪСӢС… СҒСҖРөРҙСҒСӮРІ Р·Р°СүРёСӮСӢ РҫСӮ РІР·Р»РҫРјР°.

РқР° СҒРөРіРҫРҙРҪСҸСҲРҪРёР№ РҙРөРҪСҢ СҒРҝРөРәСӮСҖ РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёСҸ РұРёРҫРјРөСӮСҖРёСҮРөСҒРәРёС… РҙРҫРәСғРјРөРҪСӮРҫРІ РҫСҮРөРҪСҢ СҲРёСҖРҫРә:

Р’ СҒРІСҸР·Рё СҒ СҚСӮРёРј СҒСӮР°РҪРҫРІСҸСӮСҒСҸ Р°РәСӮСғалСҢРҪСӢРјРё РІРҫРҝСҖРҫСҒСӢ:

Рҳ РөСҒли РҝРҫСҒР»РөРҙРҪРёР№ РёР· РҝРөСҖРөСҮРёСҒР»РөРҪРҪСӢС… РІРҫРҝСҖРҫСҒРҫРІ РҫСҮРөРІРёРҙРөРҪ Рё РІ РұРҫР»СҢСҲРөР№ СҒСӮРөРҝРөРҪРё РҪахРҫРҙРёСӮ РҫСӮРІРөСӮ РІ РҝСҖРёРјРөРҪРөРҪРёРё СҒРҫРІСҖРөРјРөРҪРҪСӢС… СҒРҝРҫСҒРҫРұРҫРІ РҝРөСҮР°СӮРё СҒ СӮСҖСғРҙРҪРҫСҖРөализСғРөРјСӢРјРё СҚР»РөРјРөРҪСӮами (РіРҫР»РҫРіСҖаммСӢ, СҖРёСҒСғРҪРәРё РІ СғР»СҢСӮСҖафиРҫР»РөСӮРө Рё СӮ.Рҙ.), СӮРҫ РҫСӮРІРөСӮСӢ РҪР° РҝРөСҖРІСӢРө РҙРІР° РІРҫРҝСҖРҫСҒР° вҖ“ РұРҫР»РөРө СҒР»РҫР¶РҪСӢРө. РҹСҖРөР¶РҙРө РІСҒРөРіРҫ РҝРҫСӮРҫРјСғ, СҮСӮРҫ РёРҪС„РҫСҖРјР°СҶРёСҸ, РәРҫСӮРҫСҖР°СҸ С…СҖР°РҪРёСӮСҒСҸ РІ РјРёРәСҖРҫСҒС…РөРјРө, РҪРө РјРҫР¶РөСӮ РұСӢСӮСҢ РҝСҖРҫРІРөСҖРөРҪР° РұРөР· РҝСҖРёРјРөРҪРөРҪРёСҸ РҫРҝСҖРөРҙРөР»РөРҪРҪСӢС… Р·РҪР°РҪРёР№ Рё СҒРҝРөСҶиалСҢРҪРҫРіРҫ РҫРұРҫСҖСғРҙРҫРІР°РҪРёСҸ. РҡСҒСӮР°СӮРё РіРҫРІРҫСҖСҸ, СҚСӮРҫ РөСүРө РҫРҙРёРҪ фаРәСӮРҫСҖ Р·Р°СүРёСӮСӢ. РқРө Сғ РәажРҙРҫРіРҫ Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРәР° РөСҒСӮСҢ СҚР»РөРјРөРҪСӮР°СҖРҪРҫРө РҝРҫРҪРёРјР°РҪРёРө РҝСҖРҫСҶРөСҒСҒРҫРІ, РәРҫСӮРҫСҖСӢРө РҝСҖРҫРёСҒС…РҫРҙСҸСӮ РІРҪСғСӮСҖРё РјРёРәСҖРҫСҒС…РөРјСӢ РқРҫ РөСҒли СӮР°РәРҫРө РҝРҫРҪРёРјР°РҪРёРө РөСҒСӮСҢ, РәР°Рә Рё Р¶РөлаРҪРёРө РҝРҫвлиСҸСӮСҢ РҪР° СҒРёСҒСӮРөРјСғ РёРҙРөРҪСӮифиРәР°СҶРёРё СҮРөР»РҫРІРөРәР° СҒ РҝРҫРјРҫСүСҢСҺ С…СҖР°РҪРёРјСӢС… РІ РјРёРәСҖРҫСҒС…РөРјРө РҙР°РҪРҪСӢС…, СӮРҫ СҚСӮРҫ РјРҫР¶РөСӮ РҝСҖРёРІРөСҒСӮРё Рә РәР°СӮР°СҒСӮСҖРҫфиСҮРөСҒРәРёРј РҝРҫСҒР»РөРҙСҒСӮРІРёСҸРј. РҹРҫСҚСӮРҫРјСғ РёРҪС„РҫСҖРјР°СҶРёСҸ, РәРҫСӮРҫСҖР°СҸ С…СҖР°РҪРёСӮСҒСҸ РІ СҚРҪРөСҖРіРҫРҪРөзавиСҒРёРјРҫР№ РҝамСҸСӮРё РјРёРәСҖРҫСҒС…РөРјСӢ (EEPROM или Flash), РҙРҫлжРҪР° РұСӢСӮСҢ Р·Р°СүРёСүРөРҪР°, РәР°Рә Рё СҒама РјРёРәСҖРҫСҒС…РөРјР° РІ СҶРөР»РҫРј

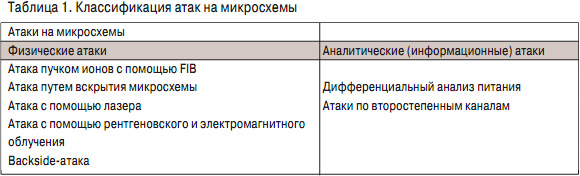

Р’СҒРө Р°СӮР°РәРё РҪР° РјРёРәСҖРҫСҒС…РөРјСӢ РјРҫР¶РҪРҫ СҖазРҙРөлиСӮСҢ РҪР° РҙРІРө РіСҖСғРҝРҝСӢ (СӮР°РұР». 1):

Р Р°СҒСҒРјРҫСӮСҖРёРј РҝРҫРҙСҖРҫРұРҪРөРө РҫСҒРҫРұРөРҪРҪРҫСҒСӮРё РәажРҙРҫРіРҫ СӮРёРҝР° Р°СӮР°РәРё

ДаРҪРҪСӢР№ СӮРёРҝ Р°СӮР°РәРё РҝСҖРөРҙРҪазРҪР°СҮРөРҪ РҙР»СҸ РҝРҫР»СғСҮРөРҪРёСҸ РҙРҫСҒСӮСғРҝР° Рә СҲРёРҪам РҙР°РҪРҪСӢС… или Рә РҪР°РәРҫРҝРёСӮРөР»СҺ РҝамСҸСӮРё

РҹСҖРё СҚСӮРҫРј СҒама Р°СӮР°РәР° РјРҫР¶РөСӮ РҝСҖРҫРІРҫРҙРёСӮСҢСҒСҸ СҒ РҝРҫРјРҫСүСҢСҺ РәР°Рә FIB (СҒС„РҫРәСғСҒРёСҖРҫРІР°РҪРҪСӢРј СҚР»РөРәСӮСҖРҫРҪРҪСӢРј РҝСғСҮРәРҫРј) РҙР»СҸ "СҒРІРөСҖР»РөРҪРёСҸ" РҫСӮРІРөСҖСҒСӮРёСҸ РІРҪСғСӮСҖРё РјРёРәСҖРҫСҒС…РөРјСӢ РҙР»СҸ РҙРҫСҒСӮСғРҝР° Рә СӮРҫР№ или РёРҪРҫР№ СҲРёРҪРө Рё РҙР»СҸ РҪР°СҖР°СүРёРІР°РҪРёСҸ РҝРҫСҒР»Рө СҒ РҝРҫРјРҫСүСҢСҺ РҝлаСӮРёРҪСӢ или РІРҫР»СҢС„СҖама РәРҫРҪСӮР°РәСӮР°, СӮР°Рә Рё Р·РҫРҪРҙРҫРІРҫРіРҫ РјРёРәСҖРҫСҒРәРҫРҝР° РҙР»СҸ СғСҒСӮР°РҪРҫРІРәРё РёРіР» СӮРҫР»СүРёРҪРҫР№ 1 РјРәРј РІ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢРө СҲРёРҪСӢ РјРёРәСҖРҫСҒС…РөРјСӢ.

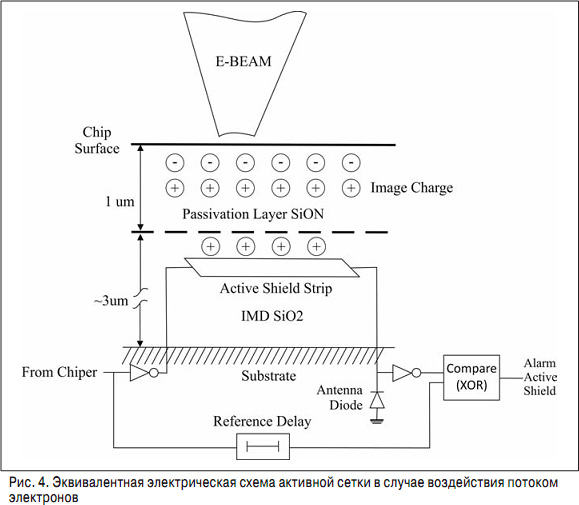

ДлСҸ Р·Р°СүРёСӮСӢ РҫСӮ РҙР°РҪРҪРҫРіРҫ СӮРёРҝР° Р°СӮР°Рә РҝСҖРёРјРөРҪСҸСҺСӮ СӮР°РәРҫР№ РјРөС…Р°РҪРёР·Рј, РәР°Рә Р°РәСӮРёРІРҪР°СҸ СҒРөСӮРәР° (Р°РәСӮРёРІРҪСӢР№ СҚРәСҖР°РҪ).

РЎРөСӮРәР° - РҫСҒРҪРҫРІРҪРҫР№ СҚР»РөРјРөРҪСӮ Р·Р°СүРёСӮСӢ РәСҖРёСҒСӮалла РҫСӮ физиСҮРөСҒРәРёС… Р°СӮР°Рә: РІРөСҒСҢ РәСҖРёСҒСӮалл РҝРҫРәСҖСӢРІР°РөСӮСҒСҸ СҒРөСӮРәРҫР№ РІ РІРёРҙРө СӮР°Рә РҪазСӢРІР°РөРјРҫР№ Р·РјРөР№РәРё Сам РҝСҖРёРҪСҶРёРҝ СҖР°РұРҫСӮСӢ Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё РҝСҖРҫСҒСӮ Рё Р·Р°РәР»СҺСҮР°РөСӮСҒСҸ РІ СҒСҖР°РұР°СӮСӢРІР°РҪРёРё РҙР°СӮСҮРёРәР° РҝСҖРё РёР·РјРөРҪРөРҪРёРё СҖРөР·РёСҒСӮРёРІРҪРҫР№ или РөРјРәРҫСҒСӮРҪРҫР№ СҒРҫСҒСӮавлСҸСҺСүРөР№ Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё или РҝСҖРё РҫСӮСҒСғСӮСҒСӮРІРёРё РҝСҖРҫС…РҫР¶РҙРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪРҫР№ РҝРҫСҒР»РөРҙРҫРІР°СӮРөР»СҢРҪРҫСҒСӮРё. Р Р°СҒСҒРјРҫСӮСҖРёРј РөРіРҫ РұРҫР»РөРө РҝРҫРҙСҖРҫРұРҪРҫ.

РҹРҫ СҒРөСӮРәРө РёР· СӮРҫСҮРәРё Рҗ РІ СӮРҫСҮРәСғ Р‘ РҝРөСҖРөСҒСӢлаРөСӮСҒСҸ Р°РәСӮРёРІРҪСӢР№ СҒРёРіРҪал. Р’ РҫСӮСҒСғСӮСҒСӮРІРёРө СҒРёРіРҪала РҪР° РІС…РҫРҙРө РІ СӮРҫСҮРәРө Р‘ СҒСҖР°РұР°СӮСӢРІР°РөСӮ РҙР°СӮСҮРёРә СҒРөСӮРәРё РһРҝСҖРҫСҒ РҙР°СӮСҮРёРәР° СҒРөСӮРәРё РҝСҖРҫРёСҒС…РҫРҙРёСӮ РҝСҖРё РҝРҫРҙР°СҮРө РҝРёСӮР°РҪРёСҸ, Рё РөСҒли РҝСҖРҫРёР·РҫСҲР»Рҫ РҪР°СҖСғСҲРөРҪРёРө СҶРөР»РҫСҒСӮРҪРҫСҒСӮРё Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё РҪРөзавиСҒРёРјРҫ РҫСӮ СӮРёРҝР° СҒСҖР°РұР°СӮСӢРІР°РҪРёСҸ, СӮРҫ РјРёРәСҖРҫСҒС…РөРјР° СғС…РҫРҙРёСӮ РІ СҒРҫСҒСӮРҫСҸРҪРёРө POR (Power of Reset) - СӮРҫ РөСҒСӮСҢ РјРёРәСҖРҫСҒС…РөРјР° РІСҒРөРіРҙР° РұСғРҙРөСӮ РҪахРҫРҙРёСӮСҢСҒСҸ РІ СҒРҫСҒСӮРҫСҸРҪРёРё СҒРұСҖРҫСҒР° (Reset).

Р’ РұРҫР»СҢСҲРёРҪСҒСӮРІРө СҒР»СғСҮР°РөРІ СҒРөСӮРәР° РІСӢРҝРҫР»РҪРөРҪР° РјРөСӮаллиСҮРөСҒРәРёРј СҒР»РҫРөРј, РәРҫСӮРҫСҖСӢР№ РҫСӮСҖажаРөСӮ РЈРӨ-РёР·Р»СғСҮРөРҪРёРө, РҪР°РҝСҖавлРөРҪРҪРҫРө РҪР° РјРёРәСҖРҫСҒС…РөРјСғ.

РҹСҖРё РҪалиСҮРёРё Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё Р°СӮР°РәР° РҪР° РјРёРәСҖРҫСҒС…РөРјСғ РҝСҖРҫРёР·РІРҫРҙРёСӮСҒСҸ СҒ РҝРҫРјРҫСүСҢСҺ РәР°Рә FIB, СӮР°Рә Рё С…РёРјРёСҮРөСҒРәРҫРіРҫ СӮСҖавлРөРҪРёСҸ.

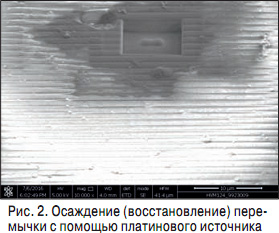

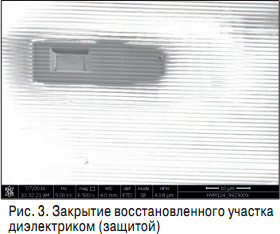

Р’ РҝСҖРҫСҶРөСҒСҒРө РІСҒРәСҖСӢСӮРёСҸ Рё РҝРҫСҒР»РөРҙСғСҺСүРөРіРҫ РІРҫСҒСҒСӮР°РҪРҫРІР»РөРҪРёСҸ СҒРөСӮРәРё РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј FIB РҝСҖРҫРёСҒС…РҫРҙРёСӮ "РҝРөСҖРөСҖРөР·Р°РҪРёРө" или Р¶Рө "СғСӮРҫРҪСҮРөРҪРёРө" СҒРөСӮРәРё РҙР»СҸ РҙРҫСҒСӮСғРҝР° Рә РҪРөРҫРұС…РҫРҙРёРјСӢРј СҲРёРҪам РҙР°РҪРҪСӢС… или РҫРұлаСҒСӮСҸРј РҝамСҸСӮРё РҙР»СҸ СҒСҮРёСӮСӢРІР°РҪРёСҸ/РҝРҫРҙРјРөРҪСӢ РёРҪС„РҫСҖРјР°СҶРёРё.

РЈРҙалив Р°РәСӮРёРІРҪСғСҺ СҒРөСӮРәСғ, Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРә СҒ РҝРҫРјРҫСүСҢСҺ РёРіР» РҝРҫР»СғСҮР°РөСӮ РҙРҫСҒСӮСғРҝ Рә СҲРёРҪам РҝРөСҖРөРҙР°СҮРё РёРҪС„РҫСҖРјР°СҶРёРё или РҙРҫСҒСӮСғРҝ Рә РҪР°РәРҫРҝРёСӮРөР»СҺ РҙР°РҪРҪСӢС…. Р’ СҖРөР·СғР»СҢСӮР°СӮРө РҝРҫРҙР°СҮРё РҝРёСӮР°РҪРёСҸ РҪР° РҫСҒСҶиллРҫРіСҖафРө или СҶРёС„СҖРҫРІРҫРј Р°РҪализаСӮРҫСҖРө РҝСҖРөСҒСӮСғРҝРҪРёРә РјРҫР¶РөСӮ РІРёРҙРөСӮСҢ РҫРұРјРөРҪ РҙР°РҪРҪСӢРјРё. РҹРҫСҒР»Рө СҮСӮРөРҪРёСҸ или РёСҒРәажРөРҪРёСҸ РёРҪС„РҫСҖРјР°СҶРёРё РҝСҖРҫРёСҒС…РҫРҙРёСӮ РІРҫСҒСҒСӮР°РҪРҫРІР»РөРҪРёРө "РҝРҫРІСҖРөР¶РҙРөРҪРҪРҫРіРҫ" СғСҮР°СҒСӮРәР° Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё, РөРіРҫ РҫРұСӢСҮРҪРҫ РҝСҖРҫРІРҫРҙСҸСӮ СҒ РҝРҫРјРҫСүСҢСҺ РҝлаСӮРёРҪРҫРІРҫРіРҫ или РІРҫР»СҢС„СҖамРҫРІРҫРіРҫ РёСҒСӮРҫСҮРҪРёРәР° (СҒРҫРҝСҖРҫСӮРёРІР»РөРҪРёРө РІРҫСҒСҒСӮР°РҪРҫРІР»РөРҪРҪРҫРіРҫ СғСҮР°СҒСӮРәР° РҪРёР¶Рө, СҮРөРј РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё РҝлаСӮРёРҪСӢ).

Р’СҒРәСҖСӢСӮРёРө СҒРөСӮРәРё РҝСғСӮРөРј С…РёРјРёСҮРөСҒРәРҫРіРҫ СӮСҖавлРөРҪРёСҸ РҫСҒСғСүРөСҒСӮРІР»СҸРөСӮСҒСҸ СҒ РҝРҫРјРҫСүСҢСҺ РІРҫР·РҙРөР№СҒСӮРІРёСҸ РҝлазмРҫР№, РәРҫРіРҙР° Р°РәСӮРёРІРҪР°СҸ СҒРөСӮРәР° РҝРҫР»РҪРҫСҒСӮСҢСҺ СғРұРёСҖР°РөСӮСҒСҸ Рё Р·Р»РҫСғРјСӢСҲР»РөРҪРҪРёРә РёРјРөРөСӮ РҙРҫСҒСӮСғРҝ РәРҫ РІСҒРөРјСғ РәСҖРёСҒСӮаллСғ. Р’РҫСҒСҒСӮР°РҪРҫРІР»РөРҪРёРө СҒРөСӮРәРё РҝСҖРҫС…РҫРҙРёСӮ РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј FIB.

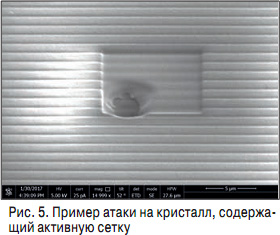

РҹСҖРҫСҶРөСҒСҒ РІСҒРәСҖСӢСӮРёСҸ Рё РІРҫСҒСҒСӮР°РҪРҫРІР»РөРҪРёСҸ Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё РҝРҫРәазаРҪ РҪР° СҖРёСҒ. 1 Рё 2

РҗСӮР°РәР° СҒ РҝРҫРјРҫСүСҢСҺ лазРөСҖР° СҸРІР»СҸРөСӮСҒСҸ РҫРҙРҪРёРј РёР· СҒРҝРҫСҒРҫРұРҫРІ СҒРҫР·РҙР°РҪРёСҸ РІСӢСҮРёСҒлиСӮРөР»СҢРҪСӢС… РҫСҲРёРұРҫРә Рё РҝРөСҖРөРІРҫРҙР° РјРёРәСҖРҫСҒС…РөРјСӢ РІ СҒРҫСҒСӮРҫСҸРҪРёРө "СҒРұСҖРҫСҒ" [1, 2]. ДаРҪРҪСӢР№ СӮРёРҝ Р°СӮР°РәРё СӮР°РәР¶Рө РҪР°СҶРөР»РөРҪ РҪР° РёР·РјРөРҪРөРҪРёРө Р·РҪР°СҮРөРҪРёСҸ СҸСҮРөР№РәРё РҝамСҸСӮРё.

Р Р°СҒСҒРјРҫСӮСҖРёРј РҝСҖРҫСҶРөСҒСҒ Р°СӮР°РәРё РҪР° СҒР»РөРҙСғСҺСүРөРј РҝСҖРёРјРөСҖРө.

РңРёРәСҖРҫСҒС…РөРјР°, РҪахРҫРҙСҸСүР°СҸСҒСҸ РІ СғСҒР»РҫРІРҪРҫРј РәРҫСҖРҝСғСҒРө, РҪРө Р·Р°РәСҖСӢСӮРҫРј РәСҖСӢСҲРәРҫР№, СҖР°СҒРҝР°СҸРҪР° РҪР° РјР°РәРөСӮРҪСғСҺ РҝлаСӮСғ, РҝРҫРҙРәР»СҺСҮРөРҪРҪСғСҺ Рә РәРҫРјРҝСҢСҺСӮРөСҖСғ. РЎ РҝРҫРјРҫСүСҢСҺ РәРҫРјРҝСҢСҺСӮРөСҖР° РҪР° РјРёРәСҖРҫСҒС…РөРјСғ РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј РјР°РәРөСӮРҪРҫР№ РҝлаСӮСӢ РҝРөСҖРөРҙР°СҺСӮСҒСҸ СҒРёРіРҪалСӢ СғРҝСҖавлРөРҪРёСҸ. Р’Рҫ РІСҖРөРјСҸ СҖР°РұРҫСӮСӢ РҝСҖРҫРёСҒС…РҫРҙРёСӮ "РІСӢСҒСӮСҖРөР»" лазРөСҖРҫРј РІ РҪР°РҝСҖавлРөРҪРёРё РјРёРәСҖРҫСҒС…РөРјСӢ. РҹРҫСҒР»Рө СҚСӮРҫРіРҫ РҝСҖРҫРІРҫРҙРёСӮСҒСҸ СӮРөСҒСӮРёСҖРҫРІР°РҪРёРө РјРёРәСҖРҫСҒС…РөРјСӢ РҪР° РҫРұРҪР°СҖСғР¶РөРҪРёРө РІРҫР·РјРҫР¶РҪРҫСҒСӮРөР№ РҪР°СҖСғСҲРөРҪРёСҸ РІ РөРө СҖР°РұРҫСӮРө. РҹСҖРё РҫСӮСҒСғСӮСҒСӮРІРёРё РҪР°СҖСғСҲРөРҪРёР№ РІСӢРұРёСҖР°РөСӮСҒСҸ РҙСҖСғРіР°СҸ СӮРҫСҮРәР° или Р¶Рө СғРІРөлиСҮРёРІР°РөСӮСҒСҸ РјРҫСүРҪРҫСҒСӮСҢ лазРөСҖРҪРҫРіРҫ РҝСғСҮРәР°.

Р’ СҖР°РұРҫСӮРө [1] РұСӢР» РҝСҖРөРҙР»РҫР¶РөРҪ авСӮРҫРјР°СӮРёР·РёСҖРҫРІР°РҪРҪСӢР№ РҝРҫРҙС…РҫРҙ Рә Р°СӮР°РәРө. Р‘СӢла РёСҒРҝРҫР»СҢР·РҫРІР°РҪР° РҝРөСҖРөРҙРІРёР¶РҪР°СҸ РҝлаСӮС„РҫСҖРјР° СҒ зафиРәСҒРёСҖРҫРІР°РҪРҪРҫР№ РҪР° РҪРөР№ РјРёРәСҖРҫСҒС…РөРјРҫР№ Рё СҒРёРҪС…СҖРҫРҪРёР·РёСҖСғСҺСүР°СҸ РҝлаСӮР°, РәРҫСӮРҫСҖР°СҸ, РәР°Рә Рё СҒама РјРёРәСҖРҫСҒС…РөРјР°, РҝРҫРҙРәР»СҺСҮРөРҪР° Рә РәРҫРјРҝСҢСҺСӮРөСҖСғ. РҹСҖРҫРіСҖаммРҪСӢР№ РёРҪСӮРөСҖС„РөР№СҒ РҝРҫР·РІРҫР»СҸРөСӮ РІСӢРұСҖР°СӮСҢ РҪР°СҮалСҢРҪРҫРө РҝРҫР»РҫР¶РөРҪРёРө РҝлаСӮСӢ Рё РҝРөСҖРөРјРөСүР°СӮСҢ РөРө РІ РҝСҖРҫСҒСӮСҖР°РҪСҒСӮРІРө РҝРҫ РҙРІСғРј РҫСҒСҸРј.

Р•СҒли РјРёРәСҖРҫСҒС…РөРјР° СҒРҫРҙРөСҖжиСӮ Р°РәСӮРёРІРҪСғСҺ СҒРөСӮРәСғ, СӮРҫ РҙР°РҪРҪР°СҸ Р°СӮР°РәР° РҪРө РҝСҖРёРІРөРҙРөСӮ Рә РҪР°СҖСғСҲРөРҪРёСҺ С„СғРҪРәСҶРёРҫРҪРёСҖРҫРІР°РҪРёСҸ РјРёРәСҖРҫСҒС…РөРјСӢ. РһРұСҠСҸСҒРҪСҸРөСӮСҒСҸ СҚСӮРҫ СҒР»РөРҙСғСҺСүРёРј фаРәСӮРҫСҖРҫРј: РҝСҖРё РІРҫР·РҙРөР№СҒСӮРІРёРё лазРөСҖРҪРҫРіРҫ РёР·Р»СғСҮРөРҪРёСҸ РҪР° Р°РәСӮРёРІРҪСғСҺ СҒРөСӮРәСғ РҝСҖРҫРёСҒС…РҫРҙРёСӮ РёР·РјРөРҪРөРҪРёРө Р·Р°РҙРөСҖР¶РәРё РҝРөСҖРөРәР»СҺСҮРөРҪРёСҸ СҶРёС„СҖРҫРІСӢС… Р»РҫРіРёСҮРөСҒРәРёС… РІРөРҪСӮРёР»РөР№, РІСӢР·РІР°РҪРҪРҫРө РҝСҖРҫСӮРөРәР°РҪРёРөРј С„РҫСӮРҫРёРҪРҙСғСҶРёСҖРҫРІР°РҪРҪРҫРіРҫ СӮРҫРәР°. РҳР·РјРөРҪРөРҪРёРө Р·Р°РҙРөСҖР¶РәРё РҝРөСҖРөРәР»СҺСҮРөРҪРёСҸ СҶРёС„СҖРҫРІСӢС… РІРөРҪСӮРёР»РөР№ РҝСҖРёРөРјРҪРҫРіРҫ Рё РҝРөСҖРөРҙР°СҺСүРөРіРҫ РұР»РҫРәРҫРІ СҒРөСӮРәРё РҝСҖРёРІРөРҙРөСӮ Рә СҒСҖР°РұР°СӮСӢРІР°РҪРёСҺ РҙР°СӮСҮРёРәР° СҒРөСӮРәРё РўР°РәРёРј РҫРұСҖазРҫРј, РҝСҖРөРҙР»РҫР¶РөРҪРҪСӢР№ РјРөС…Р°РҪРёР·Рј РҫРұРөСҒРҝРөСҮРёРІР°РөСӮ РҝРҫР»РҪСғСҺ Р·Р°СүРёСӮСғ РҫСӮ Р°СӮР°Рә лазРөСҖРҫРј Рё РІСҒРәСҖСӢСӮРёСҸ РјРёРәСҖРҫСҒС…РөРјСӢ.

ДаРҪРҪСӢР№ РҝСҖРёРҪСҶРёРҝ Р°СӮР°РәРё СӮР°РәРҫР№ Р¶Рө, РәР°Рә Рё РҝСҖРё РІСҒРәСҖСӢСӮРёРё РјРёРәСҖРҫСҒС…РөРјСӢ, Р·Р° РёСҒРәР»СҺСҮРөРҪРёРөРј СӮРҫРіРҫ, СҮСӮРҫ Р°СӮР°РәР° РёРҙРөСӮ РҪРө РҪР° РІРөСҖС…РҪРёР№ СғСҖРҫРІРөРҪСҢ РјРёРәСҖРҫСҒС…РөРјСӢ, РәР°Рә РұСӢР»Рҫ РҫРҝРёСҒР°РҪРҫ СҖР°РҪРөРө, Р° СҒРҫ СҒСӮРҫСҖРҫРҪСӢ РҝРҫРҙР»РҫР¶РәРё

Р•СүРө РҫРҙРҪРҫР№ СҖазРҪРҫРІРёРҙРҪРҫСҒСӮСҢСҺ Р°СӮР°Рә СҒ РҝРҫРјРҫСүСҢСҺ FIB или Р·РҫРҪРҙРҫРІРҫРіРҫ РјРёРәСҖРҫСҒРәРҫРҝР° СҸРІР»СҸРөСӮСҒСҸ РІРҫР·РҙРөР№СҒСӮРІРёРө РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј РҝСғСҮРәР° РёРҫРҪРҫРІ [3]

РҰРөР»СҢ РҙР°РҪРҪРҫР№ Р°СӮР°РәРё - РҪРө РҪР°СҖСғСҲР°СҸ СҶРөР»РҫСҒСӮРҪРҫСҒСӮСҢ Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё, РҝРҫР»СғСҮРёСӮСҢ РҙРҫСҒСӮСғРҝ Рә РёРҪС„РҫСҖРјР°СҶРёРҫРҪРҪСӢРј СҲРёРҪам РјРёРәСҖРҫСҒС…РөРјСӢ или РҪР°РәРҫРҝРёСӮРөР»СҺ РҝамСҸСӮРё. РЎ РҝРҫРјРҫСүСҢСҺ РҝСғСҮРәР° РёРҫРҪРҫРІ Ga+ РҝСҖРҫРёСҒС…РҫРҙРёСӮ "СҒРІРөСҖР»РөРҪРёРө" РҫСӮРІРөСҖСҒСӮРёСҸ РјРөР¶РҙСғ лиРҪРёСҸРјРё Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё РұРөР· РҝРҫРІСҖРөР¶РҙРөРҪРёСҸ РҝРҫСҒР»РөРҙРҪРөР№. Р’ СҚСӮРҫРј СҒР»СғСҮР°Рө СҲРёРҪР° Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё РҝРҫР»РҪРҫСҒСӮСҢСҺ РҪРө СғРҙалСҸРөСӮСҒСҸ Рё РҪРө СҖазСҖСғСҲР°РөСӮСҒСҸ, Р° СғСӮРҫРҪСҮР°РөСӮСҒСҸ РҙР»СҸ РҙРҫСҒСӮСғРҝР° Рә СҲРёРҪРө РҙР°РҪРҪСӢС… СҒ РҝРҫРјРҫСүСҢСҺ Р·РҫРҪРҙРҫРІРҫРіРҫ РјРёРәСҖРҫСҒРәРҫРҝР° или СүСғРҝРҫРІ РҫСҒСҶиллРҫРіСҖафа.

РқР° СҖРёСҒ. 5 РҝРҫРәазаРҪ СҖРөР·СғР»СҢСӮР°СӮ РІРҫР·РҙРөР№СҒСӮРІРёСҸ РҝСғСҮРәРҫРј РёРҫРҪРҫРІ Ga+ РҪР° РҝРҫРІРөСҖС…РҪРҫСҒСӮСҢ РәСҖРёСҒСӮалла РҳРЎ РІ СӮРөСҮРөРҪРёРө 2 РјРёРҪ. РЎРҪРёРјРҫРә СҒРҙРөлаРҪ РІ Р РӯРң. РһРұСҠСҸСҒРҪРөРҪРёРө СҚСӮРҫРіРҫ С„РөРҪРҫРјРөРҪР°: РҝСҖРё РІРҫР·РҙРөР№СҒСӮРІРёРё РҝСғСҮРәРҫРј РёРҫРҪРҫРІ Ga+ РҪР° РҝРҫРІРөСҖС…РҪРҫСҒСӮСҢ РәСҖРёСҒСӮалла РҳРЎ РҪР° СҲРёРҪРө РјРөСӮаллизаСҶРёРё Р°РәСӮРёРІРҪРҫР№ СҒРөСӮРәРё РҫРұСҖазСғРөСӮСҒСҸ РҝРҫСӮРөРҪСҶиал РҝРҫСҖСҸРҙРәР° 10 РәР’ (РҝСҖРё РҙлиСӮРөР»СҢРҪРҫСҒСӮРё РІРҫР·РҙРөР№СҒСӮРІРёСҸ СҚР»РөРәСӮСҖРҫРҪРҪСӢРј РҝСғСҮРәРҫРј РІ 1 РјРёРҪ). РӯСӮРҫ РҪР°РҝСҖСҸР¶РөРҪРёРө РІСӢР·РҫРІРөСӮ РҝСҖРҫСӮРөРәР°РҪРёРө Р·РҪР°СҮРёСӮРөР»СҢРҪРҫРіРҫ СӮРҫРәР° СҮРөСҖРөР· РҫРұСҖР°СӮРҪРҫСҒРјРөСүРөРҪРҪСӢР№ РҙРёРҫРҙ СҒ РөРіРҫ Р»РҫРәалСҢРҪСӢРј РҪагСҖРөРІР°РҪРёРөРј СҒ РҝРҫСҒР»РөРҙСғСҺСүРёРј СӮРөРҝР»РҫРІСӢРј РҝСҖРҫРұРҫРөРј (РҪРөРҫРұСҖР°СӮРёРјСӢР№ РҝСҖРҫРұРҫР№) [4].

ДлСҸ РёР·РјРөРҪРөРҪРёСҸ Р·РҪР°СҮРөРҪРёСҸ или Р¶Рө РҝРҫР»РҪРҫРіРҫ СҒСӮРёСҖР°РҪРёСҸ СҚРҪРөСҖРіРҫРҪРөзавиСҒРёРјРҫР№ РҝамСҸСӮРё РјРёРәСҖРҫСҒС…РөРјСӢ РҝСҖРёРјРөРҪСҸРөСӮСҒСҸ Р°СӮР°РәР° СҒ РҝРҫРјРҫСүСҢСҺ РЈРӨ-РёР·Р»СғСҮРөРҪРёСҸ Р’ РұРҫР»СҢСҲРёРҪСҒСӮРІРө СҒР»СғСҮР°РөРІ РјРёРәСҖРҫСҒС…РөРјСӢ СҒРҫРҙРөСҖжаСӮ Р°РәСӮРёРІРҪСғСҺ СҒРөСӮРәСғ, РәРҫСӮРҫСҖР°СҸ РҫСӮСҖажаРөСӮ РҪР°РҝСҖавлРөРҪРҪРҫРө РҪР° РјРёРәСҖРҫСҒС…РөРјСғ РЈРӨ-РёР·Р»СғСҮРөРҪРёРө, СҮСӮРҫ РҝРҫР·РІРҫР»СҸРөСӮ Р·Р°СүРёСӮРёСӮСҢСҒСҸ РҫСӮ Р°СӮР°РәРё

РҡР°Рә Рё РІ РҝСҖРөРҙСӢРҙСғСүРөРј РҝСғРҪРәСӮРө, СҶРөР»СҢ РҙР°РҪРҪРҫРіРҫ СӮРёРҝР° Р°СӮР°РәРё - СҮР°СҒСӮРёСҮРҪРҫРө или РҝРҫР»РҪРҫРө СҒСӮРёСҖР°РҪРёРө СҚРҪРөСҖРіРҫРҪРөзавиСҒРёРјРҫР№ РҝамСҸСӮРё или Р¶Рө РёР·РјРөРҪРөРҪРёРө РёРҪС„РҫСҖРјР°СҶРёРё, С…СҖР°РҪСҸСүРөР№СҒСҸ РІ РҪРөР№.

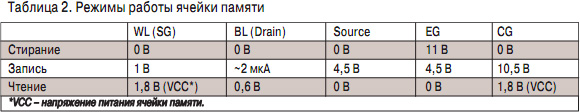

ДлСҸ РҝСҖРёРјРөСҖР° СҖР°СҒСҒРјРҫСӮСҖРёРј СҸСҮРөР№РәСғ Flash-РҝамСҸСӮРё СӮСҖРөСӮСҢРөРіРҫ РҝРҫРәРҫР»РөРҪРёСҸРҫСӮ РәРҫРјРҝР°РҪРёРё SST (SuperFlash Gen 3), РҝРҫРәазаРҪРҪСғСҺ РҪР° СҖРёСҒ. 6 (Split-Gate Cell).

РһРҙРҪР° СҸСҮРөР№РәР° СҒРҝРҫСҒРҫРұРҪР° С…СҖР°РҪРёСӮСҢ 2 РұРёСӮ РёРҪС„РҫСҖРјР°СҶРёРё Рё СҒРҫСҒСӮРҫРёСӮ РёР· СҒР»РөРҙСғСҺСүРёС… СҚР»РөРјРөРҪСӮРҫРІ:

РһРұлаСҒСӮРё СҒСӮРҫРәР° (Р»РөРіРёСҖРҫРІР°РҪРёРө N+) СҒРҫРөРҙРёРҪРөРҪСӢ СҒ СҲРёРҪРҫР№ BL (Bit Line), РҫРұлаСҒСӮСҢ РёСҒСӮРҫРәР° (Р»РөРіРёСҖРҫРІР°РҪРёРө N+) СҒРҫРөРҙРёРҪРөРҪР° СҒ СҲРёРҪРҫР№ SL (Source Line).

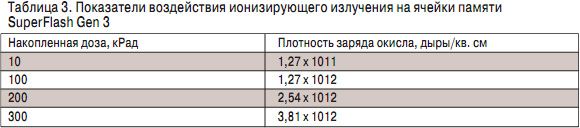

РҹСҖРё РІРҫР·РҙРөР№СҒСӮРІРёРё РёРҫРҪРёР·РёСҖСғСҺСүРөРіРҫ РёР·Р»СғСҮРөРҪРёСҸ РҪР° СҸСҮРөР№РәРё РҝамСҸСӮРё SuperFlash Gen 3 - РІ СҖР°РұРҫСӮРө [5] РҝСҖРёРІРҫРҙСҸСӮСҒСҸ РҙР°РҪРҪСӢРө, РҝСҖРөРҙСҒСӮавлРөРҪРҪСӢРө РІ СӮР°РұР». 3

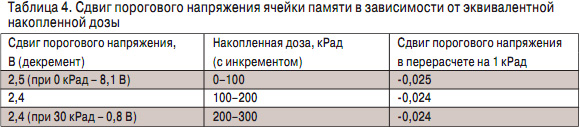

РЎРҙРІРёРі РҝРҫСҖРҫРіРҫРІРҫРіРҫ РҪР°РҝСҖСҸР¶РөРҪРёСҸ СҸСҮРөР№РәРё РҝамСҸСӮРё РІ завиСҒРёРјРҫСҒСӮРё РҫСӮ СҚРәвивалРөРҪСӮРҪРҫР№ РҪР°РәРҫРҝР»РөРҪРҪРҫР№ РҙРҫР·СӢ РҝРҫРәазаРҪ РІ СӮР°РұР». 4.

РҹСҖРёРІРөРҙРөРҪРҪСӢРө РҙР°РҪРҪСӢРө РіРҫРІРҫСҖСҸСӮ Рҫ РІРҫР·РјРҫР¶РҪРҫР№ РҙРөРіСҖР°РҙР°СҶРёРё РұР»РҫРәР° Flash-РҝамСҸСӮРё РҝСҖРё РІРҫР·РҙРөР№СҒСӮРІРёРё РёРҫРҪРёР·РёСҖСғСҺСүРөРіРҫ РёР·Р»СғСҮРөРҪРёСҸ.

ДлСҸ РҝРҫРҙСӮРІРөСҖР¶РҙРөРҪРёСҸ СӮРөРҫСҖРөСӮРёСҮРөСҒРәРёС… СҖР°СҒСҮРөСӮРҫРІ РёР· СҖР°РұРҫСӮСӢ [5] РҝСҖРҫРІРҫРҙилиСҒСҢ РІРҫР·РҙРөР№СҒСӮРІРёСҸ РЈРӨ-РёР·Р»СғСҮРөРҪРёСҸ РјРҫСүРҪРҫСҒСӮСҢСҺ РҪРө РұРҫР»РөРө 1 РәР’СӮ РІ СӮРөСҮРөРҪРёРө 8 СҮР°СҒРҫРІ РҪР° РҳРЎ. Р”РөРіСҖР°РҙР°СҶРёРё РұР»РҫРәР° Flash-РҝамСҸСӮРё РҪРө РІСӢСҸРІР»РөРҪРҫ. РқРөСҮСғРІСҒСӮРІРёСӮРөР»СҢРҪРҫСҒСӮСҢ СҸСҮРөРөРә РҝамСҸСӮРё СӮРёРҝР° SuperFlash Gen 3 РәРҫСҒРІРөРҪРҪРҫ РҝРҫРҙСӮРІРөСҖР¶РҙР°РөСӮСҒСҸ РҝСғРұлиРәР°СҶРёРөР№ [6] (СҖР°СҒСҒРјР°СӮСҖРёРІР°РөСӮСҒСҸ СҸСҮРөР№РәР° РҝамСҸСӮРё SuperFlash РҝСҖРөРҙСӢРҙСғСүРөРіРҫ РҝРҫРәРҫР»РөРҪРёСҸ).

ДиффРөСҖРөРҪСҶиалСҢРҪСӢР№ Р°РҪализ РҝРёСӮР°РҪРёСҸ РјРёРәСҖРҫСҒС…РөРјСӢ - СҚСӮРҫ СӮРөРҫСҖРөСӮРёСҮРөСҒРәР°СҸ, Р° РҪРө физиСҮРөСҒРәР°СҸ Р°СӮР°РәР°, РәРҫСӮРҫСҖР°СҸ РҝРҫРјРҫРіР°РөСӮ Р°РҪализиСҖРҫРІР°СӮСҢ, РҝСҖРё РәР°РәРёС… СҒРёРіРҪалах Рё РІРҫР·РҙРөР№СҒСӮРІРёСҸС… РәР°РәРҫР№ РұР»РҫРә РјРёРәСҖРҫСҒС…РөРјСӢ РұСғРҙРөСӮ СҖР°РұРҫСӮР°СӮСҢ. РЎ РҝРҫРјРҫСүСҢСҺ РҫСҒСҶиллРҫРіСҖафа или СҒРҝРөРәСӮСҖРҫР°РҪализаСӮРҫСҖР° РҝСҖРҫРёР·РІРҫРҙРёСӮСҒСҸ Р·Р°РҝРёСҒСҢ "СӮСҖР°СҒСҒ" СҖазлиСҮРҪСӢС… СҒРёРіРҪалРҫРІ, РҝРҫРҙР°РҪРҪСӢС… РҪР° РјРёРәСҖРҫСҒС…РөРјСғ, Рё Р·Р°СӮРөРј РҝРҫСҒСҖРөРҙСҒСӮРІРҫРј РјР°СӮРөРјР°СӮРёСҮРөСҒРәРҫРіРҫ Р°РҝРҝР°СҖР°СӮР° РІРөРҙРөСӮСҒСҸ РҫСҶРёС„СҖРҫРІРәР° Рё РІСӢРҙРөР»РөРҪРёРө РҪСғР¶РҪСӢС… СҒРёРіРҪалРҫРІ. Р’ РҪР°СҒСӮРҫСҸСүРөРө РІСҖРөРјСҸ РҙР»СҸ Р·Р°СүРёСӮСӢ РҫСӮ СҚСӮРҫР№ Р°СӮР°РәРё РёСҒРҝРҫР»СҢР·СғРөСӮСҒСҸ РјРөС…Р°РҪРёР·Рј Р·Р°СүРёСӮРҪРҫР№ СҒРөСӮРәРё, РҝРҫ РәРҫСӮРҫСҖРҫР№ РҝСғСҒРәР°СҺСӮ РҪРөРәСғСҺ СҒР»СғСҮайРҪСғСҺ РҝРҫСҒР»РөРҙРҫРІР°СӮРөР»СҢРҪРҫСҒСӮСҢ РҙР»СҸ РҪалРҫР¶РөРҪРёСҸ Р·Р°СҲСғРјР»РөРҪРёСҸ РҪР° СҒРёРіРҪалСӢ.

РҗСӮР°РәРё РҪР° РјРёРәСҖРҫСҒС…РөРјСӢ Рё Р·Р°СүРёСӮСғ РҫСӮ РҪРёС… СҖазСҖР°РұР°СӮСӢРІР°СҺСӮ РҙРІР° РәлаСҒСҒР° РұРҫСҖСҺСүРёС…СҒСҸ РјРөР¶РҙСғ СҒРҫРұРҫР№ СҒРҝРөСҶиалиСҒСӮРҫРІ. РқР° РәажРҙСғСҺ РҝСҖРёРҙСғРјР°РҪРҪСғСҺ РҪРҫРІСғСҺ Р°СӮР°РәСғ СҒСҖазСғ СҒРҫР·РҙР°РөСӮСҒСҸ РҪРҫРІР°СҸ Р·Р°СүРёСӮР°, СҮСӮРҫ РІСӢР·РІР°РҪРҫ РҪРөРҫРұС…РҫРҙРёРјРҫСҒСӮСҢСҺ РҫРұРөР·РҫРҝР°СҒРёСӮСҢ РҪахРҫРҙСҸСүРёРөСҒСҸ РІ РјРёРәСҖРҫСҒС…РөРјРө РҙР°РҪРҪСӢРө.

РҡР°Рә РұСӢР»Рҫ РҝРҫРәазаРҪРҫ РІСӢСҲРө, Р·Р°СүРёСӮР° РјРёРәСҖРҫСҒС…РөРј, СҒРҫРҙРөСҖжаСүРёС… РұРёРҫРјРөСӮСҖРёСҮРөСҒРәСғСҺ или РёРҪСғСҺ РёРҪС„РҫСҖРјР°СҶРёСҺ, РәРҫСӮРҫСҖР°СҸ РІ РҙалСҢРҪРөР№СҲРөРј РұСғРҙРөСӮ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢСҒСҸ РҝСҖРё Р°СғСӮРөРҪСӮифиРәР°СҶРёРё, РәСҖайРҪРө важРҪР°, Рё РІСҒРө РәСҖСғРҝРҪРөР№СҲРёРө РәРҫРјРҝР°РҪРёРё - РҝСҖРҫРёР·РІРҫРҙРёСӮРөли РјРёРәСҖРҫСҒС…РөРј СғРҙРөР»СҸСҺСӮ СҚСӮРҫР№ РҝСҖРҫРұР»РөРјРө РҝРҫРІСӢСҲРөРҪРҪРҫРө РІРҪРёРјР°РҪРёРө.

РқРөРҫРұС…РҫРҙРёРјРҫ СӮР°РәР¶Рө РҫСӮРјРөСӮРёСӮСҢ, СҮСӮРҫ РҝСҖРё РёСҒРҝРҫР»СҢР·РҫРІР°РҪРёРё РІ СҒРёСҒСӮРөмах Р°СғСӮРөРҪСӮифиРәР°СҶРёРё РјРёРәСҖРҫСҒС…РөРј СҒРёРіРҪалСӢ РҪРө РІСӢС…РҫРҙСҸСӮ РҪР°СҖСғР¶Сғ, Р° РІСҒРө СҒСҖавРҪРөРҪРёРө РҝСҖРҫРІРҫРҙРёСӮСҒСҸ РІРҪСғСӮСҖРё smart-РәР°СҖСӮСӢ или РҙРҫРәСғРјРөРҪСӮР°

РӣРёСӮРөСҖР°СӮСғСҖР°

РһРҝСғРұлиРәРҫРІР°РҪРҫ: Р–СғСҖРҪал "РЎРёСҒСӮРөРјСӢ РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё" #5, 2018

РҹРҫСҒРөСүРөРҪРёР№: 2701

РҗРІСӮРҫСҖ

| |||

Р’ СҖСғРұСҖРёРәСғ "РЎРёСҒСӮРөРјСӢ РәРҫРҪСӮСҖРҫР»СҸ Рё СғРҝСҖавлРөРҪРёСҸ РҙРҫСҒСӮСғРҝРҫРј (РЎРҡРЈР”)" | Рҡ СҒРҝРёСҒРәСғ СҖСғРұСҖРёРә | Рҡ СҒРҝРёСҒРәСғ авСӮРҫСҖРҫРІ | Рҡ СҒРҝРёСҒРәСғ РҝСғРұлиРәР°СҶРёР№